メールによる標的型攻撃が再び盛んになってきています。標的型攻撃では、攻撃者が事前に標的の環境に合わせてマルウェアのカスタマイズを行なうため、通常のアンチウイルスでは検出することが難しいことが想定されます。しかしメールのセキュリティとしては、アンチウイルス以外にもさまざまな方法があります。今月は全4回でこうした仕組みを紹介しましょう。初回はRBLとSURBLというスパム対策で利用される技術です。

さまざまな団体が運営するブラックリスト

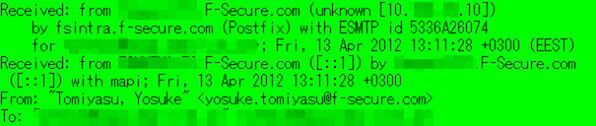

RBLは、「Realtime Blackhole List」や「Realtime BlackList」の略などと言われますが、つまりはウイルスやスパムを送信している可能性のあるメールサーバーの情報(IPアドレス)を集めたリストです。はがきや封書のような郵便物は消印を見れば差し出し地域がわかるように、メールでも、どのメールサーバーを経由したかが「Receivedヘッダー」というヘッダー情報からわかります。そこで、ReceivedヘッダーとRBLを照らし合わせることで、そのメールが不正なサーバーから送信されてきたのかをチェックできるのです。

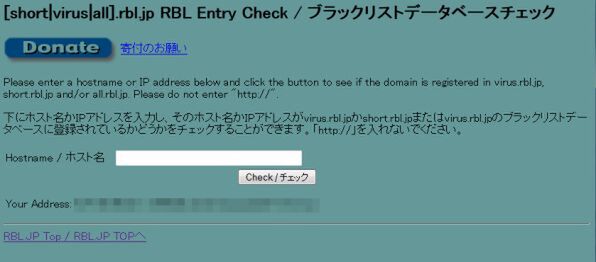

さまざまな団体や企業がRBLを提供しており、その多くは無償で利用することが可能です※。SPAMCOPやspamhausなど海外のものが有名ですが、日本でも「RBL.JP」というRBLサーバーが運営されています。運営元により、RBLへの登録理由や情報が保持される期限などが異なるため、運営ポリシーを確認し、自分の環境に合ったRBLサーバーを利用するのがよいでしょう。

日本国内では、「RBL+」が「Realtime Blackhole List+」の略として商標登録されている

またメールサーバーの管理者は、自分の管理するメールサーバーがRBLに登録されていないか定期的に確認しましょう。仮に登録されてしまった場合は、必要な対策を行ない、可能であれば削除申請を済みやかに行ないましょう。

登録されてしまった理由としてよくあるのが、メールサーバーが第三者中継を許可してしまっているというケースです。誰でも送信メールサーバーとして利用できてしまう場合、そのメールサーバーはウイルスやスパム送信の温床となってしまいます。RBLを運営している団体では、ユーザーからの報告や自主的な調査などにより、こうした第三者中継を許可しているサーバーをRBLのリストに追加しているのです。このため、管理者は自分のドメイン宛以外のメールを受け取らないようにメールサーバーを設定する必要があります。

もう1つのSURBLは、「Spam URL RBL」とも呼ばれる、メールの本文中に含まれるURLに不正なものがないかを調べるために利用するものです。SURBLは、フィッシングやウイルスの配布などで使用されるURLのデータベースですので、これを利用することにより危険なURLが含まれるメールをブロックすることが出来ます。

これも海外の「surbl.org」などが有名です。surbl.orgでは、RBLも提供しているSpamCopやアンチフィッシングワーキンググループなどの、複数のデータベースを一括で利用することが可能となっている点が優れています。日本でも前述のRBL.JPが、「url.rbl.jp」というURLチェック用のデータベース、無料のダイナミックDNSサービスのドメインを拒否する「dyndns.rbl.jp」というデータベースをもっています。

sendmailやPostfixなどよく使われるオープンソースのメールサーバーには、RBL/SURBLを利用するためのプラグインなどが用意されており、設定を追加するだけと比較的簡単に導入できます。また、オープンソースのアンチスパムソフトであるSpamAssassin用のプラグインなどもあるため、SpamAssasinと組み合わせてスパム対策を行なうケースもあるかと思います。

筆者紹介:富安洋介

エフセキュア株式会社 テクノロジー&サービス部 プロダクトエキスパート

2008年、エフセキュアに入社。主にLinux製品について、パートナーへの技術的支援を担当する。

この連載の記事

-

最終回

TECH

セキュリティの根本はインシデントに備えた体制作りから -

第54回

TECH

マルウェア感染の被害を抑える「転ばぬ先の出口対策」 -

第53回

TECH

マルウェア感染を発見した際の初期対応 -

第52回

TECH

ついに成立したサイバー刑法に懸念点はないか -

第51回

TECH

施行されたサイバー刑法における「ウイルス作成罪」の内容 -

第50回

TECH

サイバー刑法が過去に抱えていた問題点 -

第49回

TECH

ウイルス作者を取り締まるサイバー刑法ができるまで -

第48回

TECH

医療ICTの今後の広がり -

第47回

TECH

重大な情報を扱う医療ICTのセキュリティ対策 -

第46回

TECH

医療ICTの柱「レセプト電算処理システム」の仕組みと問題 -

第45回

TECH

医療分野で普及が進む電子カルテシステムの課題 - この連載の一覧へ