前回は、Symbian OSのマルウェアの歴史をたどりました。今回は、AndroidやiPhoneなど現在主流のスマートフォンを狙うマルウェアの変遷を紹介します。

ジェイルブレイク(脱獄)したiPhone(iOS)を狙うランサムウェア

iPhoneは、普通に使っている分にはマルウェアに感染する危険性はきわめて少ないです。iPhoneで利用可能なアプリケーションは、すべてApp Store経由で入手する必要があり、運営元のAppleが安全なアプリケーションかどうかを審査しているからです。しかし、ジェイルブレイクを行なった場合は話が異なります。

ジェイルブレイクとは、iOS(iPhoneのOS)の脆弱性などを使って制限を取り払い、App Store以外からのアプリケーション導入を可能にすることです。これはAppleが利用規約として許可していない方法ですが、一部のユーザーの間では行なわれています。様々なアプリを自由に使えることは大きなメリットに思えますが、同時にマルウェアが侵入する危険性もあるのです。現に、2009年にジェイルブレイクしたiPhoneでSSHプログラムを動かしている端末を標的とした「Ikee」というワームが発見されています。

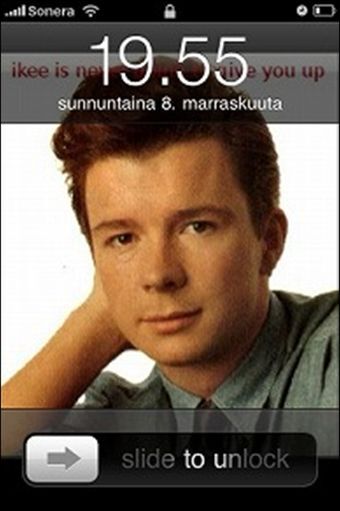

Ikeeに感染した端末の待ち受け画面

このマルウェア自体は、感染しても待ち受け画面が書き換えられるくらいの被害しかありません。ですが、その後、同様の手法を応用してユーザーに料金の支払いを促すメッセージを表示するマルウェアも現われました。これはランサムウェアと呼ばれる種類のもので、iPhoneを乗っ取ったかのようなメッセージを表示してユーザーを脅し、料金を支払わせるように誘導しました。このマルウェアでは、実際には待ち受けの書き換えしか行なっておらず、いわば架空請求に近いものがあるのですが、お金儲けという目的から考えれば十分な動作といえます。

ランサムウェアによる警告メッセージ。このランサムウェアでは実際の影響はない

急激に進化するAndroidのマルウェア

Androidを搭載したスマートフォンが普及し始めたのは2010年頃ですが、Androidのマルウェアが大量に現われるようになったのは2011年になってからです。そして、わずか1年間で、さまざまなマルウェアが登場しました。その多くはトロイの木馬で、通話記録・位置情報などのユーザー情報の盗難、SMSを勝手に送信するものです。感染の手法として目立ったのは、以下の2つの方法です。

1つ目は、通常のアプリケーションの一部をマルウェアに書き換え、アンドロイドマーケットで配布する方法です。この方法で有名なのが、「Geinimi」と呼ばれるマルウェアです。

Geinimiは、「Monky Jump2」というゲームに潜み、中国のAndroidマーケットで広く配布されました。オリジナルのMonky Jump2はマルウェアではない通常のゲームです。一方、Geinimiが潜んだMonky Jump2もゲーム部分は同じですが、バックグラウンドでトロイの木馬が動作し、位置情報や端末識別番号(IMES、IMSI)、SMSやアドレス帳の情報を、マルウェア作者のサーバーに送信してしまいます。さらに、他のマルウェアをインストールするためのポップアップをユーザーに表示する機能もあるのです。

2つ目は、OSの脆弱性を利用する方法です。特に「DroidDream」と呼ばれるマルウェアは、root権限を奪取して感染を行ないます。Androidの通常のアプリケーションは、アンチウイルスソフトなどのセキュリティソフトも含めて、一般ユーザーの権限で動作します。そのため、root権限でシステム領域にマルウェアがインストールされてしまうと、アンチウイルスソフトでは削除できなくなってしまいます。データ初期化を行なったとしても、初期化されるのはユーザー領域のみのため、システム領域のマルウェアは依然として残ったままです。

このように、root権限を奪取するマルウェアは、感染すると削除するのが非常に困難なのです。ユーザーの手で削除しようとする場合は、root化と呼ばれる方法で、root権限でOSを操作できるようにして削除する必要があり、非常にハードルが高いものになります。実際、DroidDreamの感染が広がった際には、Androidの提供元であるGoogleが「Kill Switch」という機能を使い、リモートで削除する対策が行なわれました。

筆者紹介:富安洋介

エフセキュア株式会社 テクノロジー&サービス部 プロダクトエキスパート

2008年、エフセキュアに入社。主にLinux製品について、パートナーへの技術的支援を担当する。

この連載の記事

-

最終回

TECH

セキュリティの根本はインシデントに備えた体制作りから -

第54回

TECH

マルウェア感染の被害を抑える「転ばぬ先の出口対策」 -

第53回

TECH

マルウェア感染を発見した際の初期対応 -

第52回

TECH

ついに成立したサイバー刑法に懸念点はないか -

第51回

TECH

施行されたサイバー刑法における「ウイルス作成罪」の内容 -

第50回

TECH

サイバー刑法が過去に抱えていた問題点 -

第49回

TECH

ウイルス作者を取り締まるサイバー刑法ができるまで -

第48回

TECH

医療ICTの今後の広がり -

第47回

TECH

重大な情報を扱う医療ICTのセキュリティ対策 -

第46回

TECH

医療ICTの柱「レセプト電算処理システム」の仕組みと問題 -

第45回

TECH

医療分野で普及が進む電子カルテシステムの課題 - この連載の一覧へ