2024年8月8日、米国で開催されたBlackhat USAに登壇したAtropos CTOのVangelis Stykas氏は、ランサムウェアグループが悪用するWebパネルやC2サーバーなどに対する攻撃に関する方法論を披露し、さらに実践して見せた。これに成功すればサイバーセキュリティーにおける脅威との継続的な戦いに形勢逆転という一石を投じることになる。

ランサムウェアとは? その手口、市場、組織、収益モデル

世界中でランサムウェアによる被害が多発している。ランサムウェアによる被害額や情報漏洩の件数は莫大なものになる。2024年は、国内でも出版大手のKADOKAWAがランサムウェアの被害を受け、子会社の運営する動画配信サービス「ニコニコ動画」などのコンテンツが提供不能になり話題となった。他にもイセトー、関通など公的機関や大企業、国民の情報を預かる組織がランサムウェアの被害を受け、多くの情報を漏えいしている。

果たして、私たちはなすすべもなく攻撃にさらされ続けるのだろうか? これに異を唱えるのが、Blackhat USAに登壇したAtropos社CTOであるVangelis Stykas氏だ。Vangelis氏はまずランサムウェアについて下記のように紹介している。

「ランサムウェアは、被害者が攻撃者に身代金を支払うまで、暗号化してデータやコンピューターシステムを公開したり、アクセスをブロックしたりするなどと脅す、悪意のあるソフトウェアの一種である。多くの場合、身代金の要求には期限があり、被害者が期限内に支払わなかった場合、暗号化されたデータは永久に失われ、身代金は増加し、別の恐喝方法に移行する」

実際には、暗号化された時点で元のデータ情報は奪われていることも多く、身代金を払わない場合にはそのデータを復号できなくなるだけではなく、ハッキングフォーラムなどを通して世界中に公開されることも多い。また、身代金を支払ってもデータの復号が行なわれず、情報漏えいされるケースも存在するため、ランサムウェアの被害にあった場合の対処は難しいものになっている。

続いてVangelis氏はランサムウェアの流れとして下記の7つのステップが存在すると述べた。

1.マルウェアの配布と感染

2.コマンド&コントロール(C2)※注1

3.発見とラテラルムーブメント ※注2

4.データ抽出

5.データ暗号化

6.恐喝

7.解決(金銭の支払いなど)

注1:感染したコンピューターに遠隔から悪意のあるコマンド実行を行なう仕組み

注2:内部ネットワークに侵入後、侵入範囲を拡大していく行為

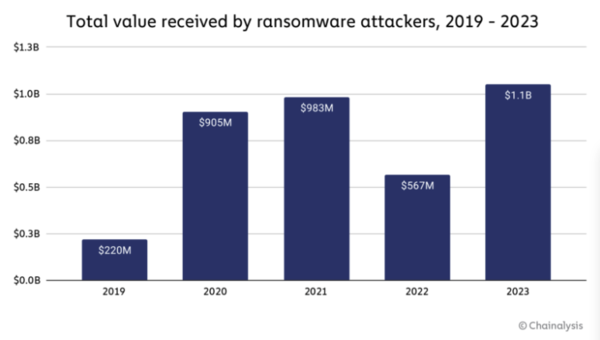

ランサムウェアの市場は急速に成長しており、2023年には過去最大の11億ドルもランサムウェアグループに支払われたとVangelis氏は紹介した。また、ランサムウェアギャングは非常に階層的であり、明確な体制を持っている組織犯罪集団である。技術部門や交渉人、カスタマーサポートまで存在する。もちろんマルウェアの開発者やゼロデイなどのエクスプロイト開発者も属しているようである。

また、ランサムウェアの収益モデルとしてRaaS(Ransomware as a Service)が存在する。これは月額定額料金でランサムウェアを使用できるサービスで、LockBit、BlackCat、Clopなどが使用される。また、ランサムウェアを使用して得られた利益の数パーセントが支払われる。

ランサムウェアの恐喝方法は大きく4つあり、1つ目は暗号化したデータの復号と引き換えに金銭を要求する手法。2つ目は提示した金額を支払わない場合、データを世界中に公開する方法である。3つ目はランサムウェアを通して得られた多くの情報を用いてDDoSを行うという恐喝。4つ目は2024年に非常に注目されている被害者の顧客や利害関係者とコミュニケーションをとり、ランサムウェア被害にあった事実を伝えるアプローチである。コミュニケーションの手段としてはTox、Telegram、オニオンサービス上のオリジナルのチャットツールなどを使用しているという。

いよいよランサムウェアに立ち向かう

Vangelis氏はこの講演で複数の目標を設定した。すなわち「C2やデータリークサイトを特定する」「脆弱性を見つける」「背後にいる攻撃者を特定する」「パネルと脅威アクターを混乱させる」の4つだ。

Vangelis氏はこの目標を達成するためにパネルを特定するためにransomlookやransomware live、deepdarkCTIなどのツールを用いた。これらのツールはいずれもランサムウェアによって漏えいされるデータが公開されるサイトを監視したり、被害者の投稿を収集したり、ダークウェブなどからサイバー脅威インテリジェンスを収集することが可能である。

注意すべきこととして、C2は攻撃の存続期間中のみオンラインで、その他の期間はダウンしている。また、データリークサイトは管理されており、Tor通信の背後に存在するため容易に到達することは難しいようだ。

今回の調査の方法論として、サンドボックスでマルウェアを実行する。そして全ての関連するURLを抽出し、サイバースレットインテリジェンス経由で見つかったデータリークURLとして使用する。そして集めたURL先のサイトに対してWebアプリケーションペネトレーションテストを実施する。

Vangelis氏の使用するツールセットは下記になる。

・dirsearchとffuf

・Burp Suite

・Tor expert bundleとTor Browser

・Torsocks

・ANY.RUN

・ShodanやCensys

このようなツールを用いてブラックボックスのWebアプリケーションテストを行い、取得した情報を用いて攻撃を進行する。また、データリークサイトやチャットサイトを使って対話し、チケットを得るためにマシンやサンドボックスで意図的に感染させる。カスタムワードリストにDirsearchやffufを使うことで15個の興味深いURLが得られた。それらすべてを手動で確認したところ、5つはWordPressであったようだ。