Malloxの場合

Vangelis氏はMallox(TargetCompany、FARGO、Tohnichとも呼ばれる)というランサムウェアを紹介した。2021年に確認され、MS SQLやPostgreSQLの0dayを悪用し、すでに数百件の被害が確認されている。MalloxはRaaSとしても使用され影響が拡大しているマルウェアである。

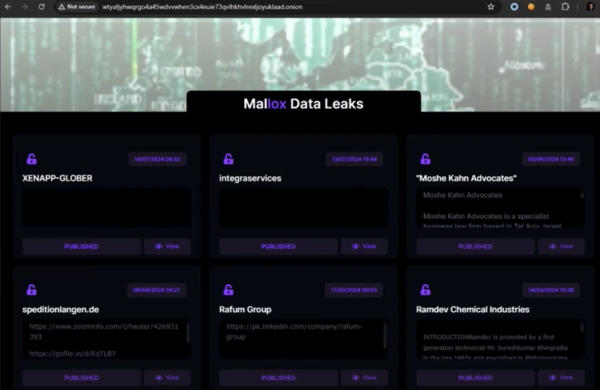

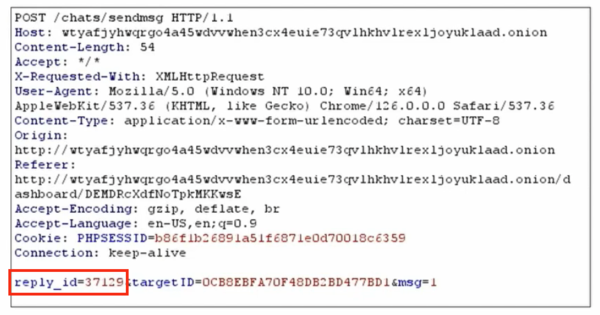

Vangelis氏はMalloxのWebパネルを紹介し、実際に多くのMalloxの被害者が存在することが確認できた。Webパネルにログインすると攻撃者とチャットができるようになっていた。MalloxのWebパネルのURLやIPアドレスは漏えいしており、利用者のメッセージを閲覧することができるトークンも漏洩していたようだ。Vangelis氏の調査では、Webパネルでチャットを行うときのリクエストパラメーターにおけるreply_idにはIDOR(Insecure Direct Object Reference)の脆弱性を検出した。

IDORの脆弱性は日本では「安全でない直接オブジェクト参照」と呼ばれ、リクエストパラメーターに存在するIDを書き換えることで、本来アクセスできないコンテンツにアクセスすることが可能になる脆弱性である。このreply_idは整数で増加していく特徴があるようだ。Vangelis氏は調査のため当該脆弱性を悪用するpythonスクリプトを作成し、Malloxのすべてのメッセージを抽出することに成功した。

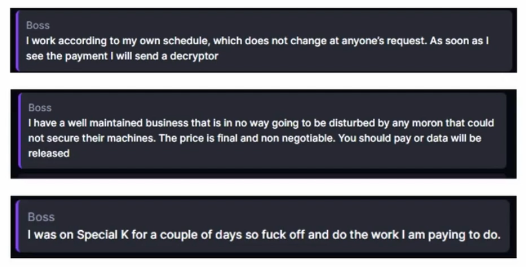

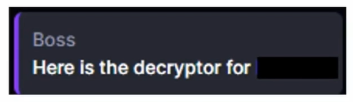

メッセージを解析する中で、Malloxのランサムウェアグループの管理者が1人、その配下のメンバーが4人いることが判明した。そして、メッセージの中で復号化ツールのやり取りがあり、2つの復号化ツールを入手することができたようだ。

BlackCatの場合

次はBlackCat(Noberus、ALPHVとも呼ばれる)というランサムウェアだ。こちらも2021年に確認され、リモートデスクトッププロトコル(RDP)や認証情報、Microsoft Exchangeの脆弱性などを悪用し、アクセスする。BlackCatもRaaSとして使用されるランサムウェアである。BlackCatはRustで開発されており、Macをターゲットとし、C2を使用する。

以下の記事ではRustで書かれたマルウェアを解析し、マルウェアが実行するコマンドや遠隔操作のために繋ぎにいくC2サーバーのURLなどについて調査した結果が記載されている。Rustで作成されているBlackCatもこのURL先につなぎに行く可能性が高いことがわかる。

Vangelis氏の調査では、これらのURLの内、1つはオンラインであることを確認できたが、その他は404が返ってきた。繰り返しURLに対してスキャンを繰り返したところ、2日後にドキュメントをダウンロードすることができた。そのドキュメントからはすべての感染したクライアントをタスクに取り込むことができ、そのタスクを確認できるようであった。数日間そのURLをチェックすることで197のコマンドを抽出した。またそのコマンドの取得できるタイミングが限られていることから攻撃者は必要な時のみC2サーバーを起動し、普段はオフラインにしていることが判明した。

また、調査の中でコマンドから4つの企業を狙っていることを特定した。そのどれもが暗号通貨に関連する企業であるという。それらの情報をもとにVangelis氏はBlackCatのラテラルムーブメントなどの情報を得ることができ、ランサムウェアキャンペーンを未然に防ぐことができたようだ。4つの暗号通貨関連の企業も恐喝されることはなかった。

Everestの場合

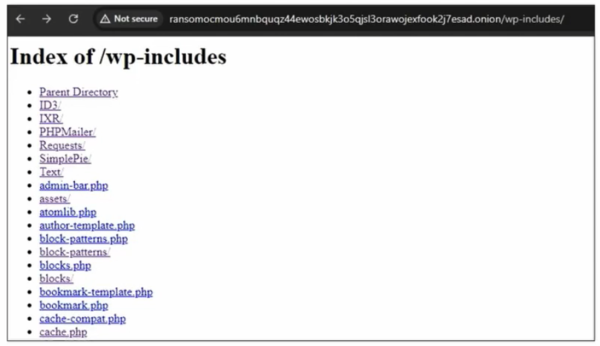

次にVangelis氏はEverestという2020年から活動しているランサムウェアグループを紹介した。EverestはNASAのような知名度が高いターゲットを狙うようだ。データの漏えいを繰り返し行うグループで、被害者が金銭を支払ったにも関わらずデータを公開もしたという。実際のWeb画面などを見せながらEverestのWebパネルはWordPressで作られていると伝えた。また、Vangelis氏がこのWordPress(ver.5.5.3)で作られたWebパネルに対しWPScan(WordPressで作られたWebサイト専用の脆弱性スキャナ)をかけたところ42個の脆弱性を検出した。

しかし、エクスプロイト可能な脆弱性は存在しなかったようだ。ただし、この調査の中で、ディレクトリが公開される脆弱性があり、探索したところphpMyAdminのログイン画面に辿り着いた。VertrigoServで構築されたMySQLのデフォルトID/パスワードはroot/vertrigoであり、それを用いたところphpMyAdminにログインすることが可能であった。WordPressの管理者としてログインでき、また他の関連コンテンツに対しても管理者の権限を持っている状態であったため、データベースのエクスポートやユーザー名の抽出、オニオンルーティングの秘密鍵の取得や膨大な量の解析ログを得ることができたようだ。

Black Angelsの場合

最後にVangelis氏はBlack Angels(世間ではDark Angelsと呼ばれるランサムウェアグループのことだと思われる)について紹介した。2022年5月に現れ、Everlestと同様知名度の高いターゲットを狙う。Dark AngelsはWindowsに対してはランサムウェアの1つであるBabukで使用されるペイロードを使用して攻撃し、それとは別に独自のペイロードを用いてLinux/ESXiもターゲットにする。

Dark Angelsによる被害は莫大で、もっとも警戒すべきランサムウェアグループの1つである。2024年には被害企業からDark Angelsにランサムウェア史上最高額の7,500万ドルの支払いがあったことでも話題になった。

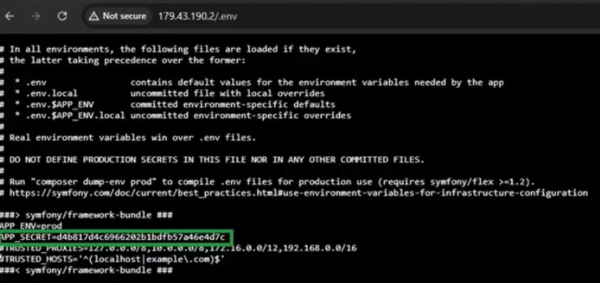

2024年8月3日、セキュリティー研究者であるRakesh Krishnan氏がDark AngelsのWebパネルのIPアドレスをTweetし、Vangelis氏はすぐにアクセスしたところWebパネルの閲覧に成功した。調査の中で443番ポートにアクセスするとWebパネルが表示され、80番ポートにアクセスすると違う内容が見えた。さらに、envファイルを見にいくとAPP SECRETが閲覧可能であった。クレデンシャルを得たことで内部のURLや550万ドルの支払いに関する言及なども確認できたという。

ランサムウェアグループにセキュリティーの欠落

Vangelis氏の4つの攻撃を見ると、ランサムウェアグループは攻撃の成功に注力しており、防衛にはコストをかけていないのではないかと推察できる。普段レッドチームでペネトレーションテストをしている著者でもあまりであわないほどの初歩的なセキュリティーの欠落があるようだ。

これまでランサムウェアグループが対峙してきたのは、ファイアウォール、IDS/IPS、アンチウィルスソフトなどのセキュリティーアプライアンスであったり、インシデントレスポンスチームやスレットハンティングチームであったかもしれない。これからは今までのセキュリティースペシャリストに加え、われわれホワイトハッカーを相手にすることになるだろう。反撃の狼煙はあがった。

著者紹介

X-Force Redは、グローバルで活躍する経験豊富なハッカー200名以上から構成される、IBM サイバーセキュリティー・サービスのチームの一つです。ペネトレーションテスト、脆弱性診断、レッドチーム演習、脅威ベースのペネトレーションテスト、ソースコード検証などのオフェンシブ(攻撃的)セキュリティー・サービスをお客様に提供しています。「Hack anything to secure everything すべてをハックしてすべてを守る)」をスローガンに掲げ、日々、犯罪目的に悪用される可能性の高い危険な脆弱性を探しています。