350以上のハニーポットによる脅威情報の可視化サービスも公開中

ほとんどのOT環境がランサムウェアの標的に ― TXOneがOT領域の脅威動向を解説

2024年02月08日 16時30分更新

産業制御システム向けのセキュリティソリューションを展開するTXOne Networks Japanは、2月6日、OT領域を標的としたサイバー脅威の動向に関する記者説明会を開催した。

TXOneのスレットリサーチ部門は、OT/ICSを狙う脅威を継続的に収集、解析することで、自社のセキュリティソリューションに反映。また、OT/ICT製品の脆弱性を調査し、脆弱性管理モジュールを開発するなどして、OT領域の保護を手掛けている。これらの脅威インテリジェンスは、セキュリティレポートやカンファレンスでも展開している。

説明会では、本社スレットリサーチ部門の担当者より、ランサムウェアや半導体・自動車業界の脅威動向およびグローバルで設置するハニーポットから収集した脅威のトレンドについて説明された。

OT環境を持つ多くの組織はランサムウェア攻撃の標的に

TXOneのスレットリサーチ部門でマネージャーを務め、台湾ハッカー協会のエグゼクティブディレクターでもあるマース・チェン氏からは、ランサムウェアおよび半導体・自動車業界における脅威の動向が解説された。

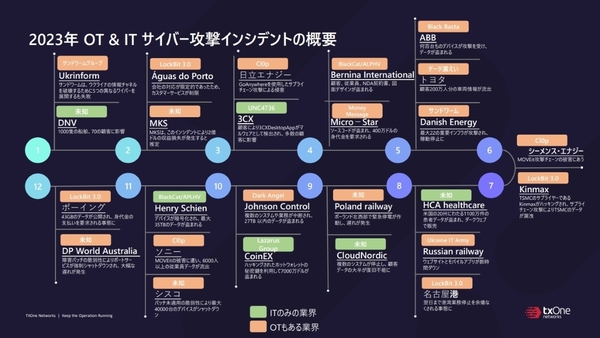

2023年におけるOT/ITのセキュリティインシデントを見てみると、サプライチェーン攻撃の被害がより広域となり、データ盗難やデータ流出は医療記録や知的財産にまで影響が及んでいる。国家主導の攻撃は普遍的な懸念事項となり、OT環境を持つほとんどの組織がランサムウェア攻撃の標的となっている。チェン氏は、日本で最も懸念される脅威として、ランサムウェアとサプライチェーン攻撃を挙げた。

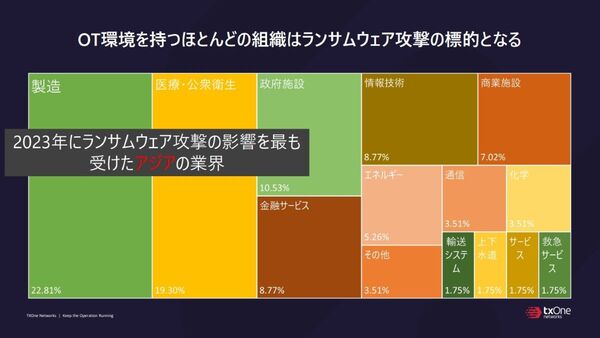

TXOneのスレットリサーチ部門では、2023年に550のランサムウェアの事例を分析。最もランサムウェアの影響を受けた国はアメリカで、従業員が1000人を超える企業が、1件のランサムウェア攻撃で倒産の憂き目にあったケースも発生した。日本に関しても被害の多かった国のトップ10に入っている。

ランサムウェア攻撃の被害が多かった業界としては、政府や医療に続いて製造業が入り、特にアジアでは製造業が最も被害を受けている。「製造業のOT環境が主要なターゲットになっている」とチェン氏。また、アジアにおいて活動していたランサムウェアグループをみると、LockBitとBlackCatがインシデントの50%以上を占め、これらのグループが特に製造業を標的にしていたことが示されるという。

日本においても、シマノやフジクラ、名古屋港などがLockBitに、クラリオンやセイコーなどがBlackCatに、それぞれ標的にされた可能性がある。「これらの例は全体の一部に過ぎず、ほとんどのランサムウェア攻撃は特定のグループによる攻撃に集中している。つまり彼らのエコシステムは完成されている」とチェン氏。

このランサムウェア攻撃におけるエコシステムは、攻撃の各段階だけではなく、インフラやサポートまでもが分業されている。脅しそのものの手口も暗号化にとどまらず、いわゆる三重恐喝型という形で、データ漏洩やDDoS攻撃、顧客や株主への連絡など攻撃を重ねてプレッシャーをかけてくる。

LockBitとBlackCatは、防御策を回避して存在の証拠を消すといったような、攻撃手法自体の複雑さでも知られる。「これらのマルウェア自体を分析するということが、効果的に検知をする上でのポイントだ」とチェン氏。

また、2024年の見通しとして、正規の機能を悪用して検知を避ける「LOLBins(Living Off the Land Binaries)」の戦略をますます活用するようになり、Active Directoryの脆弱性を突く攻撃もさらに増加していくと予測する。「つまりランサムウェア攻撃は、攻撃範囲を拡げ、無差別攻撃にも発展していく」(チェン氏)。

半導体、自動車業界における潜在的な脅威

続いて半導体および自動車業界における潜在的な脅威について語られた。

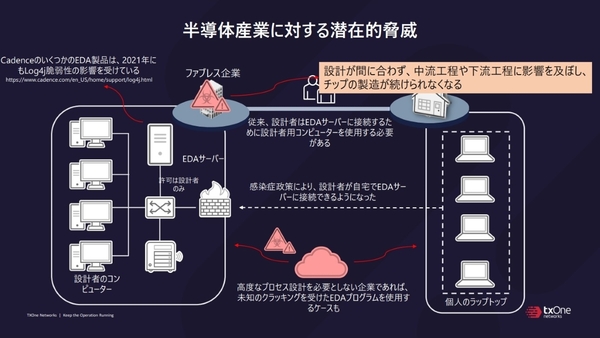

半導体業界においては上流工程であるファブレス企業にフォーカスして解説。まず、半導体業界の潜在的な脅威として、サーバーやワークステーション、コントローラーなど、設計や製造、パッケージング、テスト工程に必要な資産のコストが高いという点が挙げられた。

例えば、半導体の設計作業を自動化するEDAのライセンスは20年前でも10万ドルかかり、メモリテストシステムでは200万ドルから300万ドル。コストが高いため、企業は資産のシェアリングやアウトソースを利用することになり、それが攻撃者が侵入する方法を増加させてしまう。

企業によっては最新のシステムを利用しておらず、EDAのソフトウェアが更新できないことで、脆弱性を抱えていることもある。Log4jのようなソフトウェア自体の脆弱性が狙われることもあり、実際にEDAを提供するCadenceも、Log4jの影響を受けていた。上流工程の企業が攻撃を受けることで、設計が間に合わず、中流や下流に影響を及ぼし、ひいてはチップの製造停止につながる可能性もある。

また、生産が完了した後でも、テストデバイスがない企業は、製品を工場に送ってデバイスを借りるケースがある。テストエンジニアなどが、工場のテストデバイスとリモートで繋がると、テストをする上流工程の企業でサイバー攻撃が発生した場合に、工場にまでマルウェアが広がり、すべての生産ラインが停止してしまう可能性がある。

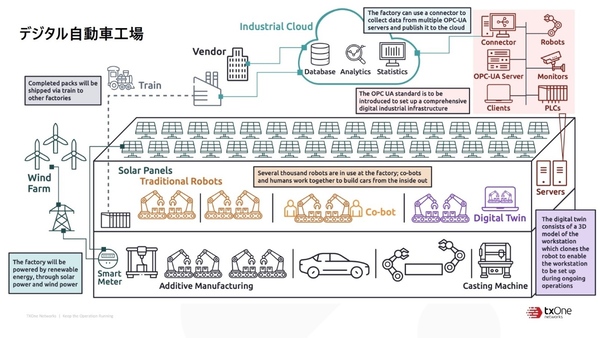

一方で、自動車業界の潜在的な脅威は、自動車工場のスマート化が進み、産業用ロボットやクラウド、デジタルツイン、再生エネルギーのソリューションなど、さまざまなデジタル技術が取り込まれることで発生している。

例えば、産業用ロボットのティーチング作業をプログラムで行う、オフラインティーチングソフト(OLP)の利用は、見過ごされやすい脆弱性となり得る。OLPには高い権限が割り当てられるため、それによりリモートアクセスも許可され、ここからネットワーク制御が掌握されてしまい、さらには工場全体のコントロールが奪われる可能性まである。

一方で、工場全体を制御しなくても、オペレーションそのものを破断されるだけで、財務の損失や開発の遅れなど大きなダメージを受けている恐れがある。そして、脅威は工場からサプライチェーン全体に広がっていくことを忘れてはいけない。