350以上のハニーポットによる脅威情報の可視化サービスも公開中

ほとんどのOT環境がランサムウェアの標的に ― TXOneがOT領域の脅威動向を解説

2024年02月08日 16時30分更新

350以上のハニーポットによるOTプロトコルや感染されたICS端末、脆弱性の傾向

エマージングスレットリサーチチームの遠山千鶴氏からは、2023年のIoT/OTハニーポットのデータから読み取れる脅威の傾向について説明された。

同社のスレットリサーチ部門は、世界の15年に350以上のハニーポットを設置し、日々脅威情報を収集している。

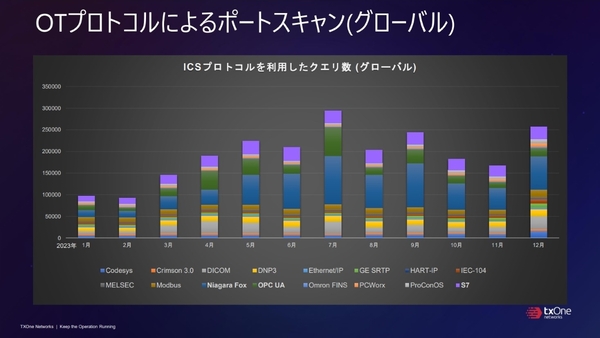

まず、ハニーポットに対するOTプロトコルのクエリ数を見てみると、グローバル全体では、トリディウムが開発したビルディングオートメーションで用いられる“Niagara Fox”が1番多く、シーメンスのオートメンション領域で使われる“S7”、国際標準規格の“OPC UA”などが続く。「通常、OTプロトコルは制御装置間で使われるため、ハニーポットが受信すること自体が攻撃者の情報収集だと推測できる」と遠山氏。

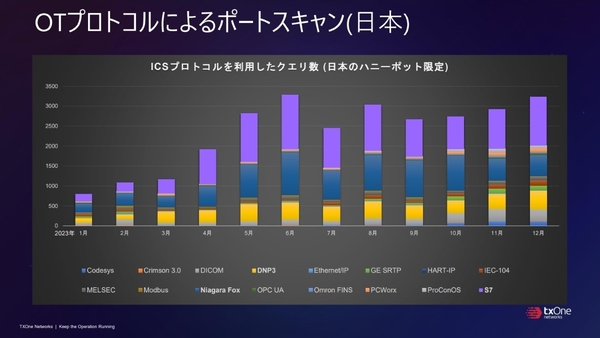

なお、日本の場合もグローバルと同様に、“Niagara Fox”や“S7”、そして電力・水道施設に利用される“DNP3”が多い傾向がある。

続いて、感染が疑われるICS端末を見てみると、国別ではインドネシアが飛びぬけて多い結果となった。この端末は、攻撃元のソースIPを参照した際に組織名にICS関連のキーワードが含まれているものを特定している。

どのような端末の感染が多いか通信情報を取得してみると、感染数が多かったインドネシアに関しては、7割がミクロティックのルーターであることが確認できた。「IoT端末もICSで多く利用され、インターネットに接続しているために感染しやすい」と遠山氏。インドネシア以外では、ウェブサーバーが多く、セキュリティパッチが更新されていなかったり、適切な防御がなされていない可能性があるという。

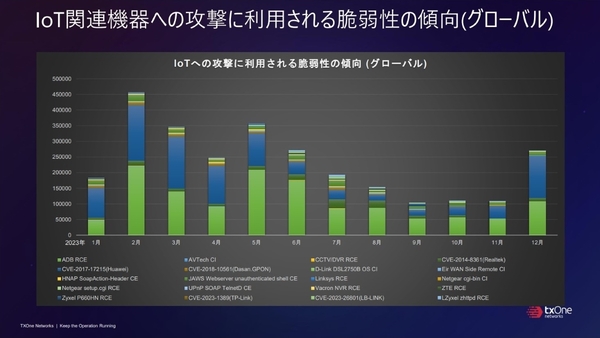

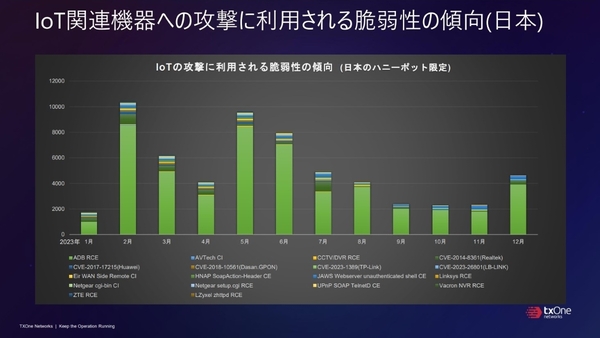

ハニーポット上のIoT関連機器の攻撃に利用された脆弱性を見てみると、グローバルでは、Android Debug Bridge(ADB)のリモートコード実行の脆弱性を利用した攻撃が一番多く、ファーウェイ製ルーターの脆弱性(CVE-2017-17215)が続いた。日本では、グローバルにも増してADBの脆弱性の比率が高く、Androidを操作するIoT機器が多いぶん、悪用される頻度が高いと思われる。

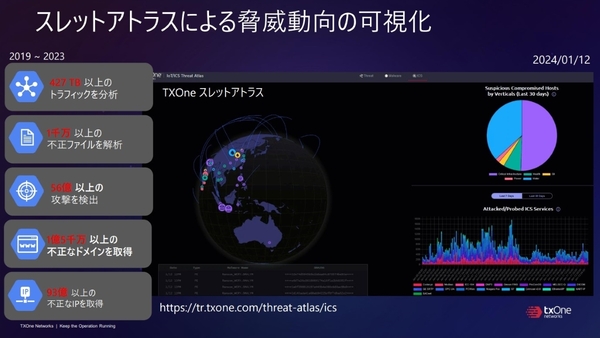

TXOneでは、これらのハニーポットにより収集された脅威動向を可視化する「スレットアトラス」をウェブサイトにて公開している。これまで2019年から2023年までで、427TB以上のトラフィックを分析し、1000万以上の不正ファイルを解説、1億5000万以上の不正なドメイン、93億以上の不正なIPを取得しているという。