攻撃被害企業へのグローバル調査「ランサムウェア・トレンド・レポート 2023」で明らかに

ランサムウェア攻撃の93%でバックアップデータの破壊が試みられる、Veeam調査

2023年06月12日 07時00分更新

ヴィーム・ソフトウェア(Veeam)は2023年6月9日、過去12カ月間にランサムウェア攻撃を受けた企業のITリーダー/IT担当者を対象としたグローバル年次調査「ランサムウェア・トレンド・レポート 2023」の結果に関する記者説明会を開催した。

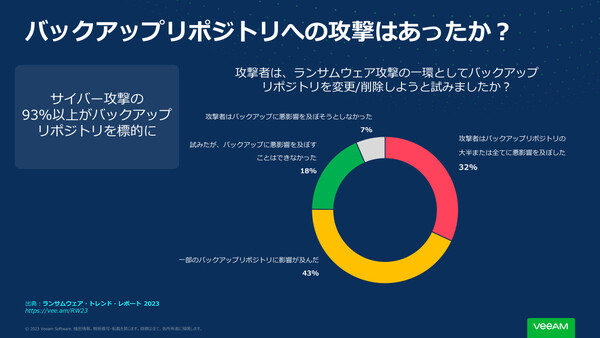

同レポートによると、実際に発生したランサムウェア攻撃の93%において、攻撃者はバックアップリポジトリを攻撃ターゲットとしてバックアップからのデータ復元を妨害しようと試みていた。また、身代金を「支払わない」ポリシーを定めていた企業が3割以上を占める一方で、実際に被害を受けた際には8割の企業が支払ったことも明らかとなった。

なお、身代金を支払った企業の4分の1(全体の21%)は、実際には「データを復元できなかった」という。他方で、身代金を支払わずにデータを復元できた企業は全体の16%にとどまる。Veeam Software APJ地域担当CTOのアンソニー・スピテリ氏は「データ保護ソリューションを提供するVeeam Softwareとしては、この『16%』をより高めていくことに貢献したい」と強調した。

ランサムウェア対策の重要性に対する認識は高まっている

同レポートは、過去12カ月間(調査実施は2023年春)にランサムウェア攻撃を受けた経験のあるグローバル企業のITリーダー/IT担当者を対象に実施した調査結果と、約3000件のサイバー攻撃を検証した調査結果をまとめたもの。組織の連携や予算から攻撃の実態、身代金の影響、実際の復旧方法やその結果、最新のデータ保護テクノロジーの導入実態など、幅広く調査を行っている。なお調査母数の関係上、日本の結果のみを切り出した集計は行っていないが、「結果については日本でも大きな差はない」(スピテリ氏)という。

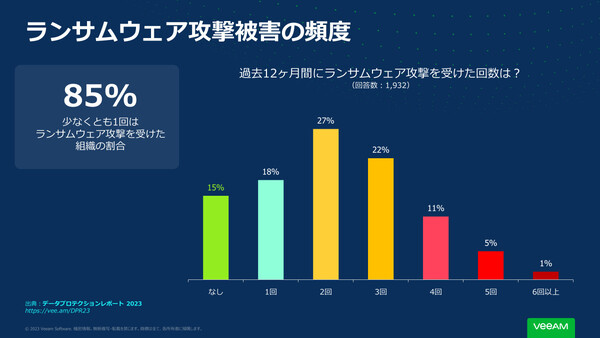

Veeamではこのレポートとは別に、4200人のITプロフェッショナルを対象に調査実施した「データプロテクションレポート 2023」も発行している。こちらのレポートによると、過去12カ月以内に85%の企業がランサムウェア攻撃を受けていたという。

ランサムウェア・トレンド・レポート 2023によると、「復旧計画を含めた実用的なリスク管理計画がある組織」は35%にとどまる。それでも「ランサムウェアへの対策が重要であることや、データバックアップに対する認識が高まっていることは明らかである」とスピテリ氏は指摘する。実際、インシデント対応のプレイブック(戦略集)で最も多く記載されている項目は「クリーンなバックアップコピーを保持すること」だった。また、サイバーレジリエンスの強化のための予算も増加傾向にあり、IT支出全体の伸びが前年比4%増であるのに対して、「予防」については5.6%増、「復元」についても5.5%増となっている。

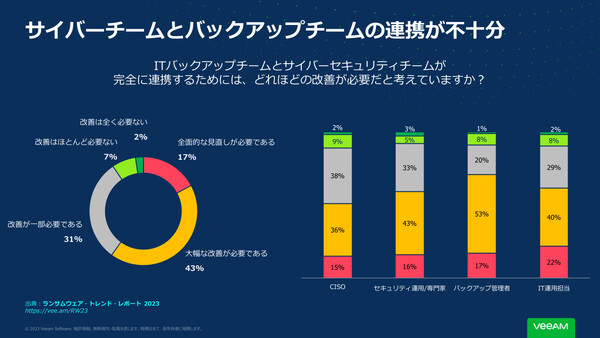

ただし他方では、組織的な課題も指摘されている。ITバックアップチームとセキュリティチームの連携について、「全面的な見直し」や「大幅な改善」が必要とする回答は60%に達している。

ランサムウェア攻撃で脅迫を受けた場合に「身代金を支払わない」ポリシーを定めていた企業は、アジア太平洋・日本では37%。ただし前述のとおり、実際には攻撃を受けた企業の80%が身代金を支払っている。

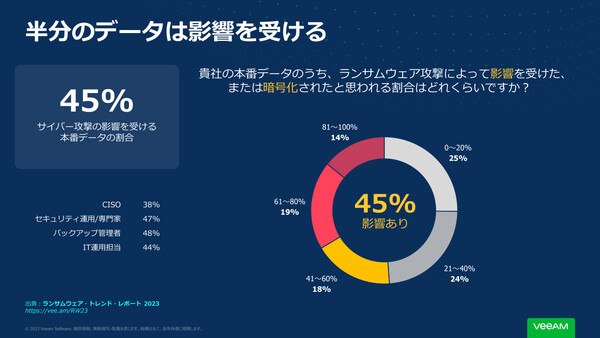

スピテリ氏は「ポリシーを設定していても、ブランドへのダメージが大きいこと、運用上の被害が想定されることがあり、短期間に業務を復旧したいという意図で身代金要求に応じている」と分析する。ランサムウェア攻撃によって影響を受けた/暗号化された本番データは平均で45%に達しており、業務への影響は少なくないとみられる。

支払われた身代金の77%は、サイバー保険やその他の保険で賄われていた。ただし「ランサムウェア攻撃の増加に伴い、保険の要件が厳しくなったり、費用が高額化したりする傾向が見られる」(スピテリ氏)という。実際、保険契約の更新時に「保険料が上がった」が74%、「免責金額が上がった」が43%に達している。

バックアップリポジトリへの攻撃によりビジネスに大きなダメージ

冒頭で触れたとおり、攻撃者がバックアップリポジトリの変更/削除を試みたランサムウェア攻撃は93%に達した。その結果、平均で39%の復旧能力(バックアップデータ)が消失している。影響を受けた/暗号化されたデータの復元率は平均で66%。さらに、インシデントが「収拾された」と言える状態になるまでに平均で3週間を要しており、ランサムウェア攻撃がビジネスに大きなダメージを与えることをうかがわせる。

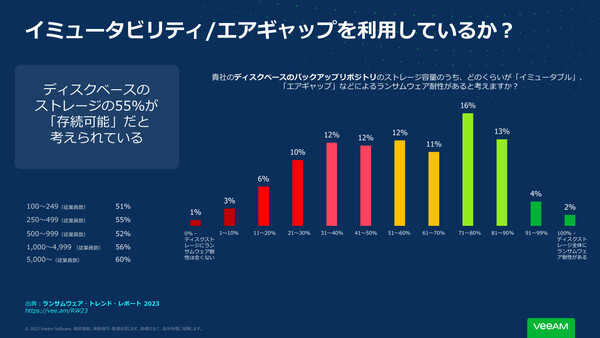

攻撃者によるバックアップデータの変更/削除を防ぐために有効なのが、バックアップデータをイミュータブル(書き換え/削除不能)ストレージや、エアギャップ環境(ネットワークが隔離された環境)に保存することだ。今回の調査では、イミュータブルなクラウドストレージを利用している企業が82%、イミュータブルなディスクを利用している企業が64%という結果が出ている。ただし、イミュータブルストレージに格納されているバックアップの割合は平均で55%であり、すべてのバックアップが保護されているわけではない。

スピテリ氏は、バックアップリポジトリへの攻撃を受けても「影響がなかった」(18%)企業や、「1週間未満」で事態収拾できた企業(4%)が少数ながら存在することを指摘したうえで、「Veeamが提供するソリューションは、これらの比率を高めることに貢献できる」と述べた。「Veeam Backup & Replication」には、オンプレミスでイミュータブルストレージを実現する「強化Linuxリポジトリ」機能が備わる。

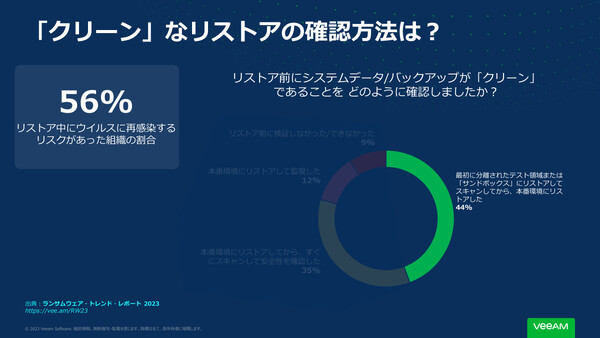

バックアップから復元(リストア)を行う際には、そのバックアップデータがランサムウェアやマルウェアに感染してない「クリーンな」状態であることを確認してから実行しなければ、復元後に再感染するリスクがある。

ただし今回の調査では、サンドボックス(隔離環境)を用意してマルウェアスキャンを実行し、クリーンであることを確認したうえで本番環境へのリストアを実行した企業は44%にとどまることが明らかになった。

スピテリ氏は、Veeam Backup & Replicationではリストア時にクリーンな状態を確認できる複数の手段が用意されていること、さらにバックアップが正常に取られていることを本番環境への影響なしでテストできる機能もあることなどを紹介した。

国内でも医療機関や製造業を中心にVeeamへの相談が急増

日本法人であるヴィーム・ソフトウェアの古舘正清社長は、国内におけるランサムウェア被害が過去最多を記録しており、「当社に対する相談も急増している」と現状を語った。

「とくに医療機関と製造業からの問い合わせが多い。現在は、病院におけるバックアップの全面的な見直しプロジェクト、製造業の全国拠点に及ぶランサムウェア対策プロジェクトなどを多く手がけている。経済産業省が5年ぶりに改訂したサイバーセキュリティ経営ガイドラインでは、復旧対策の重要性やグループ会社にもガイドラインを設定する必要性がうたわれており、それらに関連した問い合わせもある」(古舘氏)

古舘氏は、Veeamのデータ保護ソリューションは「正しくリストアできること」に主眼を置いており、BCPを担保できると説明。バックアップデータのイミュータビリティ確保や“リストア失敗ゼロ”までを含む「3-2-1-1-0ルール」を推奨しているが、「こうした観点は、まだ啓蒙が必要だ」と語った。