被害企業1000人にアンケート調査、「身代金を支払った」企業は76%と高率――対策のポイントは

ランサムウェア攻撃者はバックアップリポジトリも狙う、Veeam調査

2022年05月25日 07時00分更新

Veeam Softwareは2022年5月24日、先に発表したランサムウェア攻撃の年次レポート「Veeam 2022 Ransomware Trends Report」の解説と、最新のセキュリティ脅威における対応策、それを実現するVeeam製品の機能や優位性に関する記者説明会を行った。

ランサムウェア攻撃で「バックアップリポジトリを破壊された」が68%

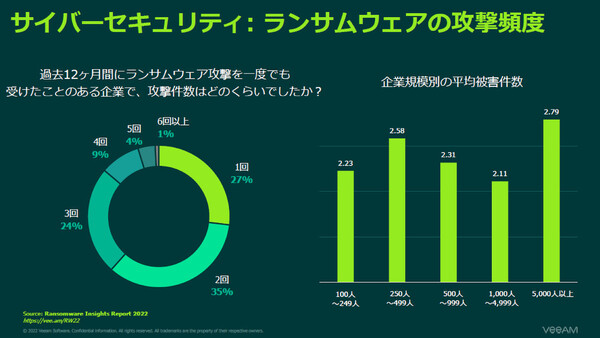

同レポートは、過去12か月間でランサムウェア攻撃の被害に一度でも遭った企業のITリーダー1000人を対象にアンケート調査を実施したものだ。調査の結果、過去12か月間でランサムウェア攻撃を受けた回数が「1回」だけとする企業は約4分の1(27%)にとどまり、「2回」が35%、「3回」が24%、1%だが「6回以上」という企業も存在することが判明した。その一方で、攻撃後にバックアップを使用して「リカバリできたデータの割合」については平均69%と低いこともわかっている。

「前年の調査では(リカバリできたデータの割合は)平均64%だったので、わずかながら改善している。しかし、まだまだ対策できることがあることは間違いない」。Veeamで製品戦略担当シニアディレクターを務めるリック・バノーバー氏はそう述べる。

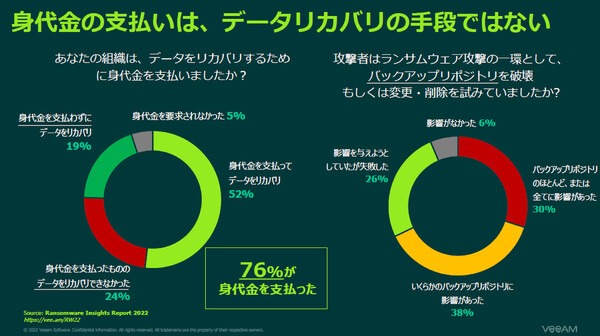

興味深いのは、データをリカバリする手段として「身代金の支払い」を選択する企業が少なくない点だ。今回の調査では「身代金を支払ってリカバリできた」企業が52%、「身代金を支払ったもののリカバリできなかった」が24%だった。「『バックアップリポジトリがすべて、または部分的に破壊または変更・削除された』との回答が68%あったことを考えると、このままでは事態が悪い方向に進む懸念がある」とバノーバー氏は警告する。

自動テストや被害を受けたあとのオーケストレーションが課題

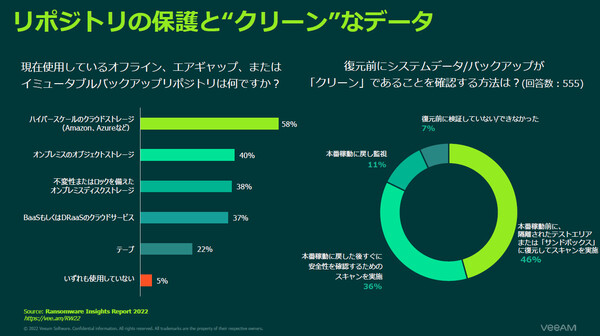

もっとも、被害企業も無策のままで手をこまねいているわけではない。被害企業はクラウドストレージやオンプレミスのオブジェクトストレージ、テープなど複数のバックアップリポジトリを導入していると回答し、リストア時にバックアップデータの感染の有無をサンドボックスなどでのスキャン実行で確認するといった取り組みを実施していると回答した。

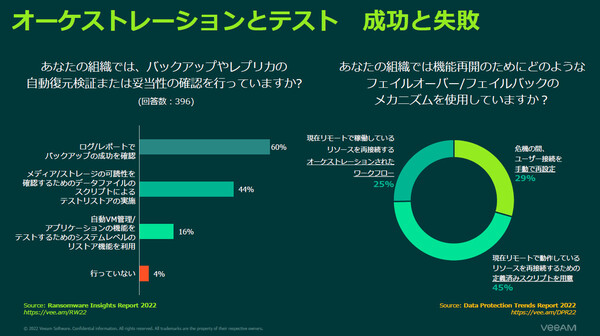

ただし、バックアップデータからリカバリできるかどうかの自動テスト、システム再開時のフェイルオーバー/フェイルバックの自動ワークフローなど、検証を含むオーケストレーションがまだ十分に実装されていないことも明らかになっている。

「バックアップは、セキュリティ、IT、事業継続性をつなぐ重要なソリューション」だと述べるバノーバー氏は、不変性/エアギャップされたバックアップリポジトリを持ち、リカバリに使用するデータが確実に復旧可能な“クリーン”なデータであることを確認する検証メカニズムを導入、定期的なテスト検証とリカバリ時間を短縮するためのオーケストレーションを実装する、バックアップおよびリストア体制を構築することが大切だとまとめた。

ランサムウェア対策における最新の重要ポイント、3つ

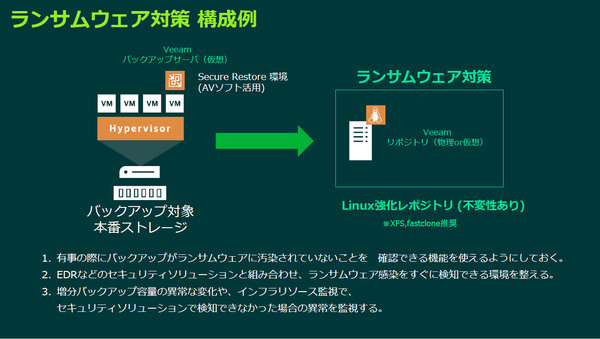

ヴィーム・ソフトウェア、シニア・システムズ・エンジニアの熊澤崇全氏は、ランサムウェア対策を踏まえたバックアップ/リストア体制を構築するにあたり重要なポイントを3つ挙げる。

1つは「バックアップデータの改変防止」対策だ。本番運用環境からLinuxベースのリポジトリにバックアップするとき、Linuxの「変更不可フラグ(Immutable)」を利用してデータの更新や削除を防ぎ、ランサムウェアの暗号化や改変を防ぐ。Amazon S3相当(S3互換)のオブジェクトストレージをバックアップ先に利用している場合は、オブジェクトロック機能を設定することを熊澤氏は推奨する。

2つめは「Linuxリポジトリの強化」だ。運用時にはrootへのアクセスを禁止し、Veeamへの外部アクセスも基本的に禁止。不正侵入(sshの脆弱性)や特権昇格(sudoの脆弱性)というLinuxの2大脆弱性を悪用されないよう設定して、不変性領域/エアギャップを保つことが大切と熊澤氏は述べる。

3つめは、バックアップ済みのデータが感染していないかどうかをチェックする「セキュアリストア」の実施だ。Veeamでは、感染状況を確認したいリストアポイントを選択して、マウントサーバーにリポジトリのディスクを直接マウント。最新のセキュリティ定義ファイルに更新されたウイルス対策ソフトウェアで感染の有無をチェックし、リストアを続行または中断といった判断を自動で行うことが可能だ。

これに加えて、EDRなど感染を素早く検知するソリューションで被害拡大を防ぎつつ、セキュリティ対策に引っかからなかったものも増分バックアップ容量の変化やインフラリソースの監視を組み合わせることで、ランサムウェアに強いバックアップ&リストア環境が構築できると熊澤氏は説明する。

同社ではこのほか、「ランサムウェア対策セキュリティアセスメント」サービスも提供している。バックアップを最後の砦と想定し、ヒアリングで運用状況を調査した上で、任意のセキュリティガイドラインを参考に、安全な運用体制を設計。体制を実現する上で必要な今後のステップをレポートにまとめて共有するサービスだ。

「警察庁の発表によると、令和3年において国内で観測されたランサムウェアによる被害件数は146件と増加傾向にあり、バックアップがあっても72件が復旧できなかったという(警察庁「令和3年におけるサイバー空間をめぐる脅威の情勢等」より)。こうした現状を改善するためにも、Veeamでは今後も積極的に提案を進めていきたい」(熊澤氏)