「クラウドへの攻撃」「政治的な動機」「内部脅威関連の脅迫」などの新たな動きを予測

2023年のランサムウェア攻撃トレンドは? パロアルトが調査レポート公開

2023年04月20日 16時35分更新

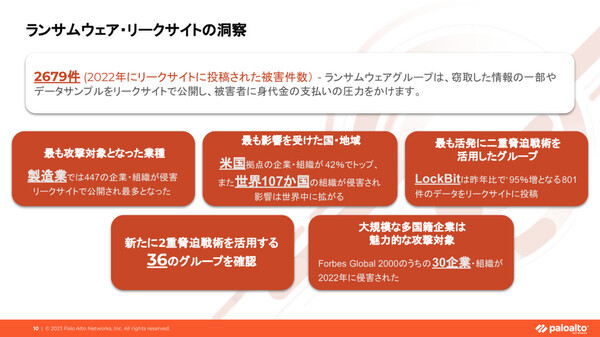

パロアルトネットワークスは2023年4月20日、同社のUnit42が2021年5月~2022年10月までに対応した約1000件の事例、およびダークウェブのリークサイトを分析した知見に基づいた洞察をまとめた「ランサムウェア脅威レポート2023」を公開した。あわせて、2023年に予測される攻撃のトレンドおよび対策についても説明を行った。

なおUnit42は、脅威リサーチャーとセキュリティコンサルタントの精鋭チームが1つになり、インテリジェンス主導で顧客のインシデント対応を行う組織。

2022年のランサムウェア「3つのトレンド」

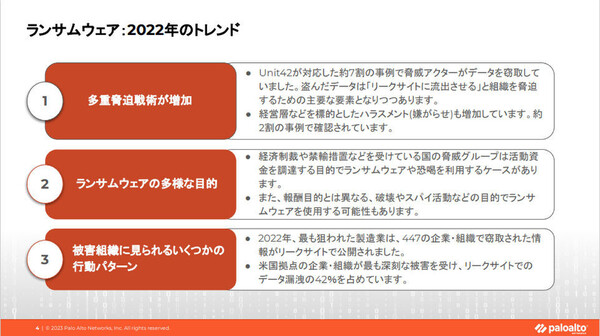

パロアルトによると、2022年は「多重脅迫戦術が増加」「ランサムウェアの多様な目的」「被害組織に見られるいくつかの行動パターン」という、大きく3つのランサムウェア攻撃トレンドが見られた。

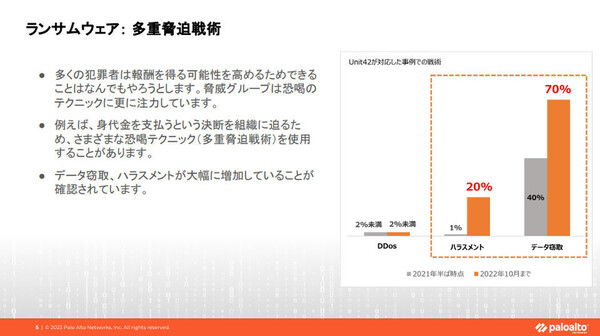

多重脅迫とは、従来のようにデータを暗号化して復元のために金銭(身代金)を要求する脅迫に加えて、盗み出した個人情報などのデータをリークサイトに公開するという脅迫、情報漏洩の事実を公表するハラスメント(嫌がらせ)など、複数の脅迫を行うことで身代金を引き出そうとする手法だ。

Unit42が対応した事例のうち、データ窃取を含む事例の割合は、2021年半ば時点では40%だったが、2022年10月には70%へと急増している。またハラスメントについても、2021年半ば時点では1%に過ぎなかったものが、2022年10月には20%の事例で確認されている。

窃取されるデータとしては個人情報、サイバー保険・金融資産の情報が多い。個人情報は、GDPRなどのデータ保護法/サイバー規制に抵触することでその国でのビジネスがやりにくくなるほか、第三者への売却、システム侵入への利用といった悪用も狙われる。サイバー保険・金融資産は、その企業の支払可能額を知り、要求額を決定するために盗むという。

多重脅迫が増えている背景について、パロアルトネットワークス 日本担当 最高セキュリティ責任者の林 薫氏は、「データの暗号化だけだと、被害者がバックアップから戻せてしまう。攻撃者はいろいろな脅迫手段を使ってプレッシャーを与え続けることで、被害者に『自分たちはもうコントロールできない』『相手と交渉しなければいけない』と思わせる狙いがある」と説明する。

ランサムウェア攻撃を仕掛ける目的も金銭目的だけでなく、破壊活動やスパイ活動、盗み取った情報を使って自分の名前を売り込むなど多様化しているという。さらに金銭目的の攻撃も、犯罪者だけでなく紛争国や経済制裁を受けている国が活動資金を得るために実行するケースが増えていると話す。

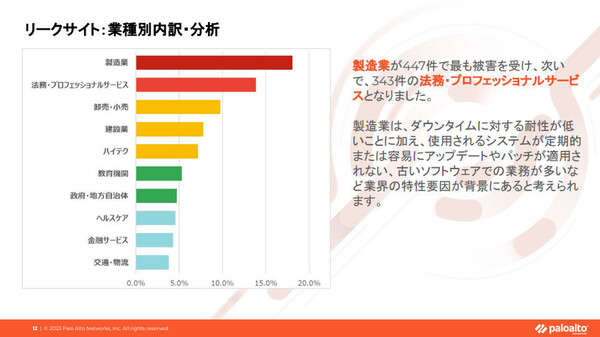

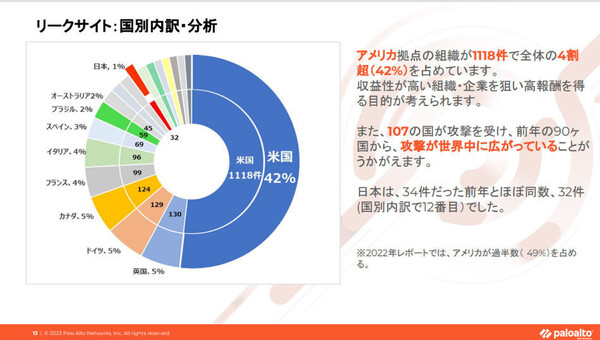

「被害組織に見られるいくつかの行動パターン」としては、2022年、リークサイトに情報を公開された企業(全体で2679件)のうち、最も多い業種は製造業(447件)、国としては米国がトップ(全体の42%を占める)だった。ちなみに、日本は32件で12位となっている。

攻撃対象として製造業が増えた要因としては、ダウンタイムに対する耐性が低いことに加え、使用されるシステムが定期的または容易にアップデートできない、古いソフトウェアでの業務が多いなどの理由が考えられるという。

金銭の要求額は、最低が3000ドル(約40万円)、最高は5000万ドル(約66億円)で、中央値は65万ドル(約8500万円)だった。これは2021年比で70%減となるが、減少の理由としては、ターゲットをセキュリティレベルの低い中小企業にシフトしている点が考えられるという。

2023年のランサムウェア予測

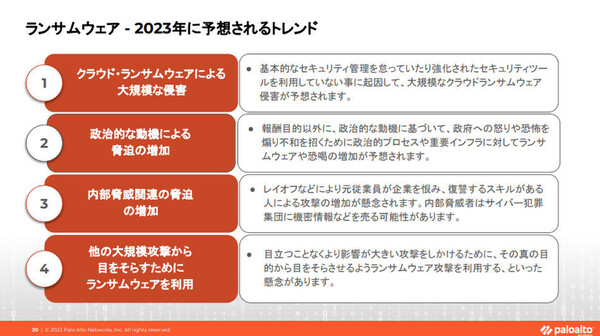

一方、2023年に予測されるランサムウェアのトレンドとしては、「クラウドランサムウェアによる大規模な侵害の発生」「政治的な動機による脅迫の増加」「内部脅威関連の脅迫の増加」「他の大規模攻撃から目をそらすためのランサムウェアの利用」の4つを挙げた。

まずクラウドランサムウェアについては、「オンプレミスよりもクラウドのほうが基本的なセキュリティ管理(多要素認証など)を怠っているケースが多く、侵入のハードルが低い」ために、大規模に狙われるケースが増えると予想している。また政治的な動機に基づく脅迫に関しては、「政府への怒りや恐怖を煽り不和を招くため、政治的プロセスや重要インフラに対してランサムウェアを仕掛けたり恐喝を行ったりすることの増加が予測される」と語った。

そのほか、内部脅威(元従業員や関係者による脅迫)も増えるとみているほか、より大きな攻撃を仕掛ける際に目をそらす目的でランサムウェア攻撃が利用される懸念もあるとした。

最後に林氏は、これらの攻撃に対する対策として、以下の8つを推奨していると説明した。

(1) 多重脅迫のためのプレイブック(インシデントに対する対応手順)を準備する

(2) XDRテクノロジーによる完全な可視性を確保

(3) 脅威情報プログラムの実装

(4) 攻撃対象領域(クラウドやインターネットへの接点など)のリスクを把握し、適切に管理あるいは削減する

(5) ゼロトラスト・アプローチの組織への実装

(6) インシデントレスポンスの計画作成とプログラムの耐性テストの実施

(7) クラウドアーキテクチャの保護

(8) ランサムウェア及び恐喝に関して経営陣とのコミュニケーションをとり準備を進める