今回のコロナ禍では「VPNのキャパシティが足りない」という声が多くの企業から漏れ聞こえた。クラウド化が道半ばという企業にとってみれば、社内システムにアクセスするためにはVPNが必須。ここでは既存のVPN環境の課題とアップデートについて考えてみたい。

テレワーク前提になっていなかった企業のVPN環境

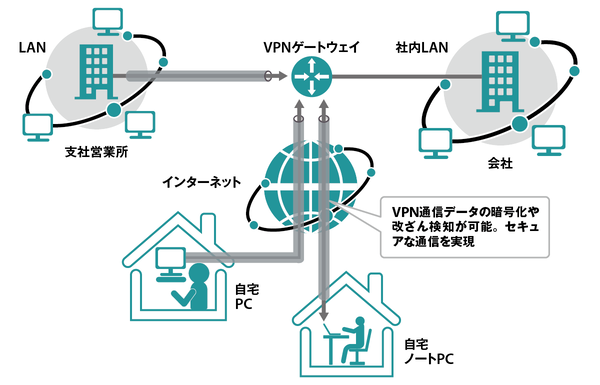

VPNは秘匿性の高い企業アプリケーションを安心して流せるセキュリティの高い通信経路を共有ネットワーク上に構築する技術である。企業のプライベートネットワーク同士を物理回線で直接接続する「専用線」と同じ通信環境をインターネットのような公衆ネットワークで「仮想的に/実質的に」実現するため、VirtualなPrivate Network=VPNと呼ばれる。

VPNの実態はデータの暗号化や改ざん検知、通信相手の認証などのネットワークセキュリティ技術の集合体で、多くはインターネットの標準技術として規格化されている。こうしたVPNの機能をルーターやファイアウォールなどのネットワーク機器がサポートすれば、両者の間ではVPNによるセキュアな通信経路(トンネル)を構築できる。1980~90年代、こうしたセキュリティ技術はベンダー独自のものがほとんどだったため、規格が標準化されたことによってVPNは汎用化された。今では低価格なルーターにもVPN機能が実装されており、高価な専用線がなくても、手軽にセキュリティの高いネットワークを構築できるようになっている。

企業において、VPNは拠点間をつなぐ(サイト間VPN)ほか、遠隔から拠点へのリモートアクセスにおいても使われている(リモートアクセスVPN)。企業のITシステムが社内のサーバールームやデータセンターに設置され、従業員が自宅や外出先から使う場合には後者のリモートアクセスVPNが必要になる。

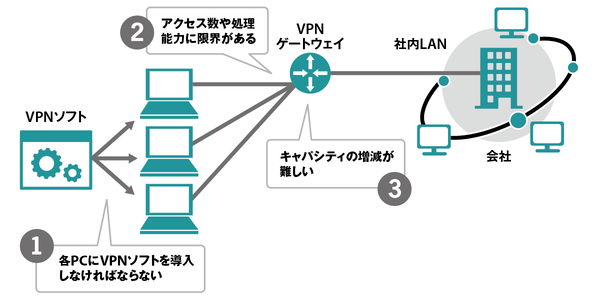

とはいえ、VPNルーター同士でVPNを構築するサイト間VPNに対して、リモートアクセスVPNでは従業員が利用するPCの1台ごとに専用のVPNソフトを導入しなければならず、導入には手間がかかる。しかも、リモートアクセスを受ける側のルーター・ファイアウォールも同時アクセスに耐えうるスペックが必要になり、ハードウェアの場合は増設もすぐには難しい。そもそも、これまでの企業システムは「全員テレワーク」という状態を想定しておらず、従業員分のVPN環境は当然用意されていない。こうした課題もあり、テレワークの前提となるリモートアクセスVPNの環境整備がなかなか進まなかったのが実情だった。

こうした中、多くの企業ではコロナ禍におけるテレワーク環境の整備において「VPNのキャパシティが足りない」という課題に直面した。VPNが足りないと、従業員は業務に必要なファイルやシステムにアクセスできないため、在宅勤務が難しくなる。VPNを増設できない企業はVPNを利用できる時間帯を制限したり、部署ごとの輪番でVPNを使ったりといった運用で緊急事態宣言時の出社制限をしのいだが、現場から多くの不満が出たのは想像に難くない。

ハードウェアの増設に加え、クラウド型サービスの導入も

では、在宅勤務を前提として考える企業は、今後どのようにインフラを検討していけばよいのか? コロナ禍をきっかけに社内やデータセンターにあるITシステムのクラウド移行を進めている企業も多いが、まだまだ動かせないという企業はVPNの性能やキャパシティを向上させる必要があるだろう。

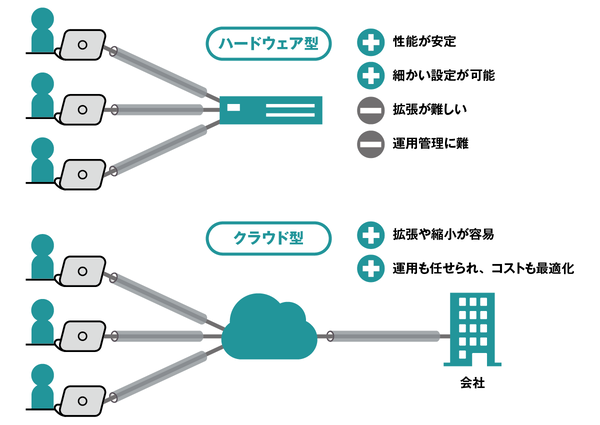

もっともシンプルなのはVPNルーターやファイアウォールを増設する方法だ。専用チップを搭載した最新のハードウェアは、VPNトンネル数や性能面も申し分なく、セキュリティやルーティング、QoSなど細かい設定も可能なので、情報システム部で運用管理のリソースがとれるのであればオススメの選択だ。最近は設定や運用を月額料金で事業者に委託できるマネージドセキュリティサービスも増えているので、情報システム部で専門性やリソースが不足しているのであれば、こうしたサービスを検討するとよい。

一方、導入スピードを重視するのであれば、ハードウェアを必要としないクラウド型のVPNサービスもオススメだ。エンドユーザーのデバイスにVPNクライアントを導入することで利用でき、自宅のインターネットやモバイル環境からもセキュアに社内システムにアクセスできる。最新のサービスはオンプレミスのみならず、クラウドサービスへの閉域接続をカバーしているため、両者を意識せずにシームレスに接続できるほか、なりすましや不正アクセスを防ぐための二段階認証やきめ細かなアクセス制御、アクセスログ管理の機能が用意されている。なにより機器の増設なく、スケールアウト・スケールインできるので、利用動向に応じてコストを最適化できる点がメリットだ。

VPN環境の構築・拡張はなにより脆弱性対策を

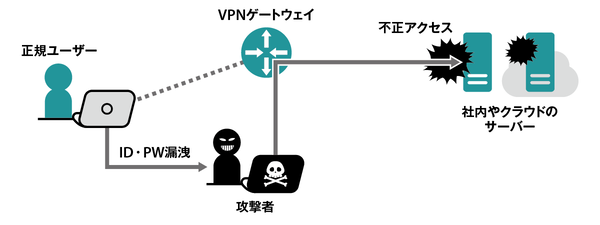

VPNにおいてもう1つ考慮すべきはセキュリティだ。テレワークの普及でVPNは一気に身近になったが、これと歩調を合わせるようにVPNを狙った攻撃も増えている。具体的には攻撃者がリモートアクセスを受け付けるVPNゲートウェイの脆弱性を突くことで、ID・パスワードが詐取され、ユーザーの代わりにVPN経由で社内ネットワークに侵入しまうことが起きてしまう。

先日は、米パルスセキュアのSSL VPN機器において、VPNユーザーのIDとパスワードが漏えいした可能性があると報じられた。セキュリティ情報を提供するJPCERT/CCや各メディアは、脆弱性に関してかなり以前から警告を出しており、同社のSSL VPN機器も脆弱性を解消するためのパッチを配布し、ユーザーに適用を促していた。それにも関わらず、攻撃された企業の機器にはパッチが当てられておらず、しかもパッチ未適用の機器のIPアドレスリストがダークウェブに公開されていたため、攻撃の対象になったようだ。

こうした経緯があるため、ある意味ユーザー企業側の「自業自得」ではあるが、緊急のテレワーク体制の構築ということで、対策が漏れてしまったのだろう。とはいえ、企業ネットワークを安心して使うためのセキュリティ機器に穴が生じるのは危険としか言い様がないので、なによりパッチの適用を最優先にすべきだろう。その上で、運用に自信がない企業はパッチの適用まで含めたマネージド型サービスの導入を検討したい。

この連載の記事

-

第9回

Team Leaders

今さら出社を言われても……そんな在宅ワーカーが複合機の価値を再発見 -

第8回

Team Leaders

雑談も心理的安全性もないテレワーク? ならば「仮想オフィス」だ -

第7回

sponsored

クラウドシフトする企業のネットワークを支援するヤマハのDPI、vRX、YNO -

第6回

sponsored

省電力設計のインテル第10世代Yプロセッサ搭載「VersaPro UltraLite タイプVC」が社用PC導入に向く理由 -

第6回

sponsored

Withコロナ時代のオフィスネットワークをヤマハ製品でアップデートせよ -

第5回

sponsored

在宅勤務の課題「自宅ネットワーク環境」を企業はどう支えるべきか -

第3回

Team Leaders

先行企業に学ぶテレワークの課題と成功のポイント -

第2回

Team Leaders

Slack、Chatwork、LINE WORKSの「チャットの使い勝手」を比較してみる -

第1回

ITトピック

いまこそリモートワークにチャレンジ!PC、VPN、クラウドサービスはこう選べ -

sponsored

テレワーク時の「情報漏洩対策」「労務管理」課題を解決するには - この連載の一覧へ