ATP/標的型攻撃に対抗するための技術、元Cyphort CTO/開発担当者インタビュー

ジュニパーの「ATP Appliance」が目指す高度なセキュリティとは

2018年04月10日 07時00分更新

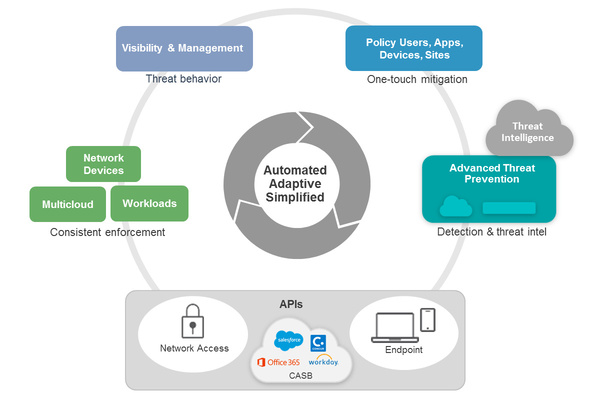

ジュニパーネットワークスは昨年(2017年)9月、新興セキュリティベンダーのCyphort(サイフォート)を買収し、セキュリティ製品ラインアップにCyphortの「Advanced Threat Prevention Appliance(ATP Appliance)」を統合した。サードパーティ製品を含むさまざまなセキュリティ/ネットワーク製品から収集した情報を統合/分析することで、未知の脅威を含む最高度のATP/標的型攻撃を検知し、防御することを目的としたアプライアンス製品だ。

ジュニパーが新たに提供する「Advanced Threat Prevention Appliance(ATP Appliance)」

ATP Applianceの技術的特徴、既存のジュニパーセキュリティ製品との関係や位置づけや、日本市場での戦略などについて、元Cyphort CTOで現在は同製品の開発を主導するフランク・ジャス氏、ジュニパー日本法人の加藤浩明氏に話を聞いた。(インタビュー実施日:2018年2月)

高度なサイバー攻撃における「侵入後の『検知』」が目的

Cyphortは2011年に設立された。ジャス氏も設立当初からのメンバーで、機械学習やスケールアウトなどに関するコンポーネントの開発に携わっていたという。そして昨年、ジュニパーがCyphortを買収した。

Cyphortが設立された目的は、企業が備える従来のセキュリティを回避するような高度な攻撃を検知するためには「『ふるまい検知』と『機械学習』を組み合わせる必要があると考えた」からだと、ジャス氏は語る。

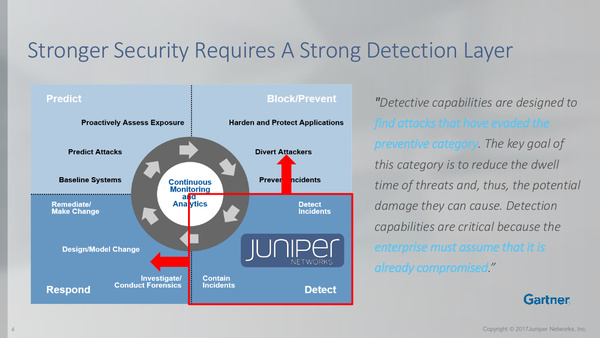

ジャス氏は、ガートナーが作成したチャート(下図)を使ってATP Applianceの位置づけを説明した。従来の企業が導入してきたファイアウォール、Webプロキシ、エンドポイントのアンチウイルスといったセキュリティ製品は、主に「防御(Block/Prevent、右上)」を意図したものだった。こうした製品では、あらかじめ用意されたシグネチャやレピュテーション情報と照合することで、侵入を「未然に」防ぐことが主眼となっている。

「こうした『防御』レイヤーの製品は、脅威かどうかを瞬時に判断しなければならない。10分の1秒レベルで処理しないと、Webブラウジングやプログラムの起動などユーザーエクスペリエンスに問題が生じるからだ。そのため、高速に処理できるシグネチャやレピュテーションベースのセキュリティ技術が主に用いられる」

ただし、シグネチャやレピュテーションに基づくセキュリティは、未知の脅威に対しては無力だ。ジャス氏はWannaCry、NotPetya、Bad Rabbitなど近年流行ったマルウェアを例に挙げ、多くの従来型セキュリティがこれらの未知の脅威を素通りさせてしまったことを指摘する。

「これらが発見されて、シグネチャに反映されるまでには24時間ほどかかった。その間に、世界中の企業で相当な被害が発生してしまった」

ATPのような高度な攻撃になると、未知の脅威が利用される可能性はさらに高まる。ジャス氏によると、ガートナーでは2012年ごろから、防御レイヤーだけでは高度な攻撃には十分に対抗できないこと、「検知」レイヤーのセキュリティも必要であることを訴えている。ここで言う「検知(Detect)」とは、防御レイヤーで行う検知(シグネチャ照合による瞬時の判断)ではなく、より時間をかけて情報を収集、分析し、発見する、いわば“犯罪捜査”のような対策を指す。

ATPや標的型攻撃において、攻撃者は未知の脅威を利用してターゲット企業に侵入した後、数週間、数カ月間にわたって潜伏し、ひそかに情報収集や組織内への侵入拡大を図る。これに対抗するためには「攻撃者の侵入を許してしまった後の検知」が必要だが、従来の防御レイヤー製品では対応できなかった。そこで、ネットワーク内からさまざまなイベントログを収集し、それを統合/分析することで、侵入者の存在をあぶり出すツールが新たに求められる。それが検知レイヤーの役割であり、ATP Applianceの役割だ。

ネットワーク内の複数ポイントから情報収集、その「ふるまい」を分析

ATP Applianceは大きく3種類、「検知」「分析」「脅威の緩和」の能力を提供する。

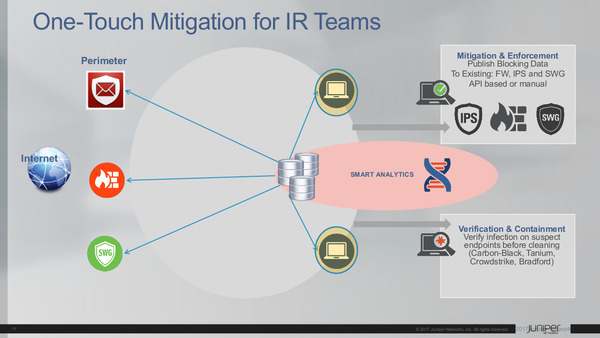

「検知」は前述のとおり、ふるまい分析と機械学習を活用して未知の脅威、高度な脅威を検出する。「分析」では、サードパーティ製品からの情報も含めてアナリティクスエンジンが収集/統合し、リスク度や時系列によって分類したうえで可視化し、セキュリティ担当者の業務を支援する。さらに、検知した脅威による被害拡大を防ぐために、ファイアウォールなど他製品と連携して自動的に対処を行い、インシデントレスポンスの迅速化も実現する。

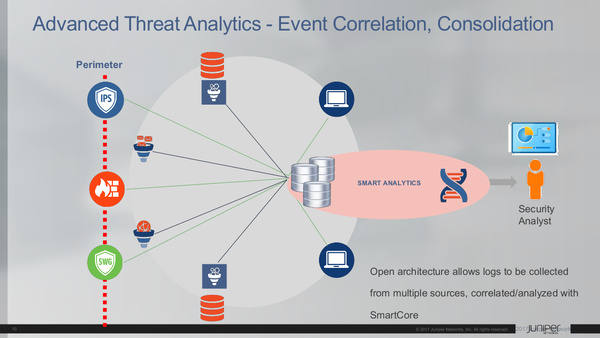

技術的、機能的な観点から見ると、ATP Applianceは「コレクター」「スマートアナリティクスコア」により成り立っている。

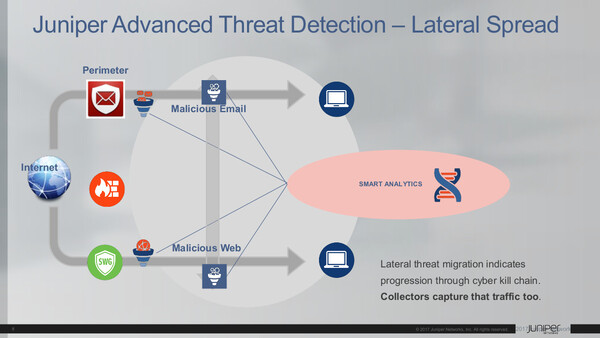

企業ネットワーク内の随所に設置され、トラフィック情報やメール情報などを収集してアナリティクスコアに送るのがコレクターの役割だ。具体的には、Eメールサーバー(Exchange、Office 365、Gmailに対応)、インターネットゲートウェイのルーターやスイッチ、さらに内部ネットワークスイッチ(PC-ファイルサーバー間などEast-Westトラフィックをキャプチャする)などに配置される。

ジャス氏は、コレクターはパッシブに(受動的に)データを収集し、リスクのないものをフィルタリング(除外)したうえでアナリティクスコアに送信するため、ユーザーエクスペリエンスへの影響は少ないと説明した。コレクターは物理アプライアンスだけでなく仮想アプライアンス(仮想コレクター)としても提供されており、VMwareやAWSなどの仮想/クラウド環境にも配置できる。また4月には、同社の次世代ファイアウォール「SRXシリーズ」もコレクター配置に対応した。

また、多数のブランチオフィスに配置したコレクターの情報を、本社セキュリティ部門が中央集中型で収集/分析することもできる。たとえば導入顧客のシカゴトリビューンメディアでは、50以上の支社にあるリバーベッドの「Steelhead」アプライアンス上に仮想コレクターを配置し、本社のアナリティクスコアで分析を行っているという。

一方、スマートアナリティクスコアは、上述のとおり多数のコレクターから収集した情報を統合、整理、分析、可視化する役割を担う。前述したとおり、さまざまなオブジェクトの「ふるまい」を分析し、機械学習モデルを通じて異常なふるまい(マルウェアや攻撃者の行動)を抽出、外部のレピュテーションデータなども加味しながら検知するのがその役割のひとつだ。これにより、未知の脅威であっても検知することができ、実際にWannaCryなどのマルウェアは「事件発生の3カ月前から」検知できる能力を備えていたと、ジャス氏は説明する。

インシデント単位の表示、長期タイムラインの表示など多様な表示が可能

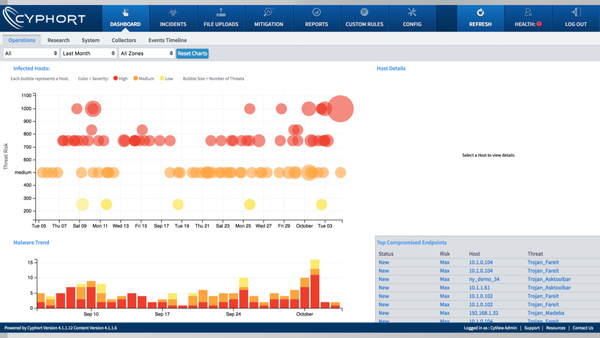

ATP ApplianceはSIEMとしての機能も備えており、サードパーティのネットワークセキュリティ製品やエンドポイントセキュリティ製品などから収集/分析したセキュリティイベントも統合して可視化できる。幾つかの画面を見せながら機能デモを披露した。

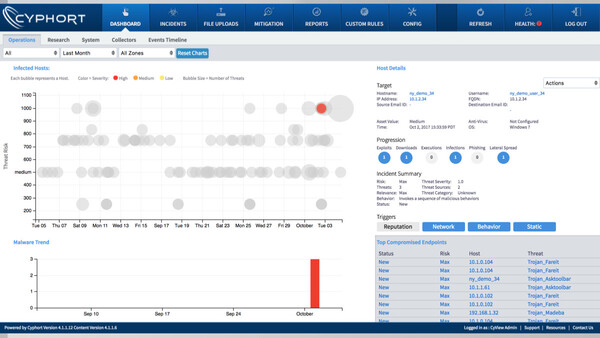

たとえば、ネットワーク内の脅威状況を概観できる「サマリダッシュボード」には、感染ホストの一覧が時系列のバブルチャートで表示される。1つのバブル(円)が1台のホストを示しており、上に表示されているものほどリスクスコア(=対応優先度)が高い。バブルをクリックすると、そのホストについての詳細情報が表示される。

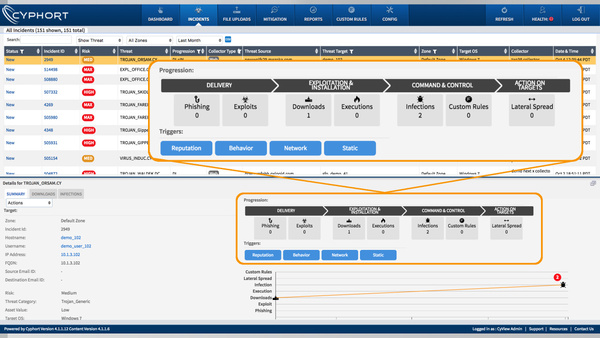

インシデントレスポンス担当者向けにデザインされた「インシデントビュー」画面もある。ここで特に便利なのは、複数のセキュリティイベントを1つのインシデントにまとめて表示してくれる点だとジャス氏は説明する。これにより、サイバー攻撃のキルチェーンがどこまで進んだのかを可視化できる。

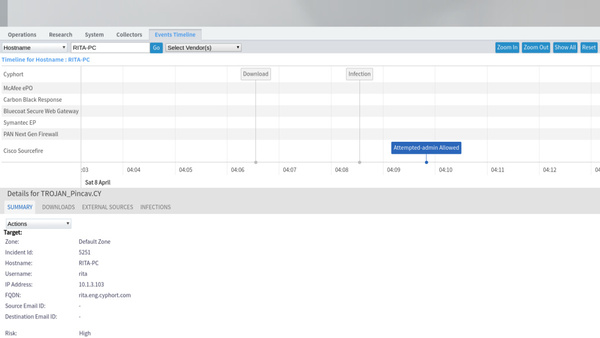

1件のインシデントを時間軸に沿って表示する「タイムラインビュー」も備える。サードパーティのセキュリティ製品から収集したイベントも合わせて表示され、そのインシデントがいつごろから、どのような経緯を経て発生したのかを簡単にたどることができる。

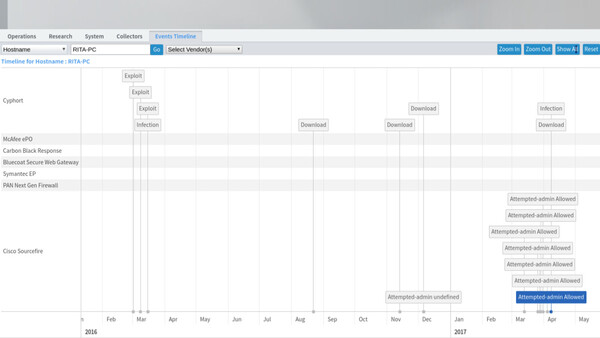

デモでは、あるユーザーが管理者権限に昇格したイベントログが紹介された。数時間分のイベントログだけを見ても、これがサイバー攻撃なのか正規のユーザー操作なのかは判然としないが、1年ぶんのタイムラインにズームアウトしてみると、気づかれにくいよう、数カ月間にわたって持続的な攻撃が行われていることがわかる。ATP対策にはこうした機能が必須と言えるだろう。

数時間分のタイムラインで見ても攻撃かどうか判然としないが(左)、1年分のタイムラインにズームアウトすると長期間にわたる攻撃であることがわかる(右)。画面左端にあるとおり、多様なサードパーティ製品から得た情報を集約して可視化できている点もポイント

ジャス氏は脅威の緩和機能についても紹介した。これは、ATP Applianceが検知した脅威の情報(IOC)に基づき、他のセキュリティ製品にアップデート指示をワンクリックで送信するというものだ。4月にはジュニパーの統合ポリシー管理製品「Junos Space Security Director Policy Enforcer」との連携も可能になった。

「ATP Applianceが未知の脅威を検知しても、他のセキュリティ製品ではまだシグネチャが更新されておらず、対応できていない可能性がある。そこでATP Applianceがアップデートを行う。たとえば、検出されたマルウェアがどのURL(C2サーバー)と通信するのかという情報に基づき、Webプロキシやファイアウォールのルールを自動的に書き換え、ブロックする。これで被害の拡大を防止できる」

大量のセキュリティ情報を整理、分類、リスクスコア付けするメリットも

ジュニパーではすでに、ATP対策のクラウドサービス「Sky Advanced Threat Prevention(Sky ATP)」を提供している。Sky ATPは、企業ゲートウェイに設置されたSRXシリーズから収集したトラフィック情報をクラウドで分析し、未知の脅威からの防御を行うためのサービスだ。

ATP ApplianceとSky ATPの位置づけについて、ジャス氏は「現状では細かな違いはあるものの、基本的なアプローチは共通している。将来的には両者のマルウェア検知技術を統合し、オンプレミス(ATP Appliance)でもSaaS(Sky ATP)でも、同じ機能が利用できるようにしていく方針だ」と説明する。

またジュニパー製のSIEM製品「Juniper Secure Analytics(JSA)」や他社SIEM(Splunkなど)とも情報連携して利用できると、ジャス氏は説明した。ATP Applianceはセキュリティ対応の自動化に重点を置いており、情報収集/可視化に重点を置くSIEMとは適材適所の関係で共存できるという。ジュニパー日本法人の加藤氏も、SIEM導入済みの顧客がATP Applianceを導入することで、膨大な情報の整理が自動化され、リスクスコアに応じてアクションを取りやすくなると述べた。

さらに加藤氏は、経産省の「サイバーセキュリティ経営ガイドライン」において、CISOが経営者に対し定期的にインシデントレポートを行うことが求められていることに触れ、ATP Appliance導入でこうした情報も取り出しやすくなることから「日本企業が置かれた状況にマッチしているのではないか」とした。

「日本の顧客にも積極的に紹介を行っているが、大量のアラートが出るなどセキュリティ管理が大変になっており、一方で人材は常に不足しているので、総じて反応は良い」(加藤氏)