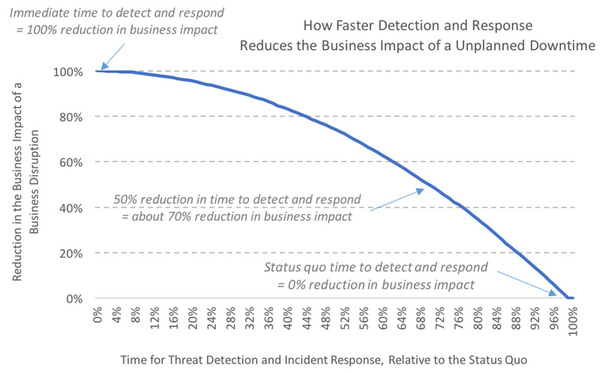

~対応時間を半分に短縮するとビジネスへの影響は約7割軽減~

Verizon(ベライゾン)から提供されたデータをもとにしたAberdeen Group(アバディーングループ)の新しい分析は、情報漏洩とサービス可用性の長期間の中断という、二つの異なるインシデントタイプの時間的コストを定量化する、新たな証拠を提供します。これらの知見は、サイバーセキュリティ関係者に、検知と封じ込めのための時間の最小にすることが非常に重要であることを強調しています。

McAfeeから委託されたAberdeenによるレポート「Cybersecurity:Defenders、It's About Time」によれば、防御する側にとって時間は最も重要なファクターであり、情報漏洩によるビジネスへの影響は、攻撃の開始時に最大となることを示しています。これは当然のことながら、攻撃者はできるだけ短い時間で商品(あなたの情報)を出し入れしたいからです。ほとんどの被害者は、中身を持ち去られた後で金庫の鍵を閉めるようなもので、大方のダメージを受けてしまっている状態です。

しかしこれとは対照的に、可用性の継続的な中断によるビジネスへの影響は、情報漏洩開始から修復の時まで増加し続けています。以下に示すように、攻撃を検知してから対応までの時間が半分に短縮されると、ビジネスへの影響は約70%低下します。

Aberdeen Groupは、企業を危機にさらすサイバー攻撃に対応している防御側にとって、検知までの時間こそが最大の課題であり続けると結論付けています。レポートによると、2014年から2016年の間に調査した1,300件以上の情報漏洩において、約半分のケースで検知に最大38日かかっており、平均で210日間、いくつかのケースでは平均4年もの時間がかかっています。

これらのデータは、もし迅速な検知、調査、およびインシデント対応に優先順位をつける戦略を取り入れることが出来れば、サイバーセキュリティの現場担当者がビジネスの価値を保護する能力を向上できることを示しています。

迅速な対応のための対策

Aberdeen Groupは、研究にもとづき、時間的メリットを活用することがいかに防御側のリスクを下げることの助けになるかを、対抗策や対抗戦術の提案などが入った4つの例で示しています。いくつかのハイライトには、脅威を識別し、封じ込めるための最新のテクノロジーが含まれています。

・ゼロデイ前:評価や経験則、機械学習等を通した識別

攻撃者は、従来のシグネチャベースの防御を回避するために、悪質なコードのフットプリントを変えることにますます熟練しています。しかしながら、コードの動作のリアルタイム分析と組み合わせたコード機能の高度な実行前分析は、攻撃が実行される前にシグネチャを使用せずに未知のマルウェアを識別するのが特徴です。

・識別後:ダイナミックアプリケーションプロテクションと現在活動中の脅威の集約されたインテリジェンス等を通した封じ込め

高度なエンドポイントの保護能力は、悪意のあるコードの可能性があるものをメモリーの中に取り込み、同時にシステム変更や他のシステムへの拡散、その他の典型的な悪質な行動をブロックすることができます。このアプローチにより、即時の保護を提供し、ユーザーの生産性を損なうことなくインテリジェンスの収集と分析に時間を費やすことができるようになります。

データセンターとクラウドのセキュリティーのために、上記のエンドポイント戦略のいくつかをサーバーワークロードと仮想ワークロードに適用して、既知の攻撃と未知のエクスプロイトの両方から保護します。Aberdeen Groupは、Shielding(シールディング)とVirtual Patching(バーチャルパッチング)の手法を適用して結果が向上できることを加えて提案しています。このコンセプトは長年にわたって使われていますが、資産が集中化している場合に特に有効です。

・バーチャルパッチング/Virtual Patching

External PatchingやVulnerability Shieldingとも言われます。保護対象のリソースの外部にあるポリシーを確立し、脆弱性に対して攻撃がある前にその脆弱性を識別し傍受します。この方法により、保護されているリソースの直接的な変更は不要であり、更新は自動化され、継続されます。

・戦略的エンフォースメントポイント/Strategic Enforcement Point

システムごとにベンダーパッチを適用する時間を取るのではなく、エンタープライズネットワークの選択されたポイント等、より少ないポリシー実行ポイントを使用して設計します。

業界としては、さらに多くの労力を費やしており、攻撃者の時間的なアドバンテージを短縮するために努力しています。エンドポイントおよびデータセンターインフラストラクチャの現代的なツールと熟考されたプラクティスは、異常検出や脅威インテリジェンスの相関などのSOC(セキュリティオペレーションセンター)を変革する分析と自動化への投資を補完します。

このレポートは、さらに解明すべきことがあることを示しており、研究を続ける明確なビジネスインセンティブがあることをCIO(Chief Information Officer)や役員層へ示す証拠を提供しています。

・本レポートの内容はこちらをご参照ください