フォーティネットジャパンは9月15日、「フォーティネット脅威レポート」最新版である2017年第2四半期版(日本語)を公開した。同レポートは、グローバルに点在する300万台以上の同社セキュリティデバイス/センサーで収集した2017年4月1日から6月30日にかけての脅威情報を調査・研究チームFortiGuard Labsが分析した結果となる。

既知の脆弱性を狙うエクスプロイトが増加、攻撃は週末に増加

2017年第2四半期のサイバー攻撃において、エクスプロイト(IPSで検知された、脆弱性を不正利用する攻撃)の1日当たりの検出件数は第1四半期から4億件増の18億件、マルウェア(ゲートウェイやサンドボックス、エンドポイントで検知されたプログラム)は41万件増の67万件と大幅な上昇が見られた。

特にエクスプロイトについて、フォーティネットジャパンの寺下健一氏は「WannaCryやNotPetyaといった、既知の脆弱性を狙い横展開で拡散する“ランサムワーム”も検出増加の一因」と分析。第2四半期には90%もの組織で発見から3年以上は経過している脆弱性を悪用したエクスプロイトが見つかり、60%の企業では10年以上前の脆弱性に関連した攻撃が観測されるなど、パッチ適用の重要性が改めて認識される四半期だった。

フォーティネットジャパン FortiGuard Labs セキュリティストラテジスト 寺下健一氏

また面白いことに、エクスプロイトの約44%が土日の週末に発生するという傾向が見られた。「これは管理者が不在、または対応人数が少ないだろう土日であれば検知や対応が遅くなることを狙ったのではないか」と述べた寺下氏は、NotPetyaがウクライナ憲法記念日の6月28日の前日に発動したことや、韓国のウェブホスティング会社に13億ウォン(約1億2700万円)相当の身代金を支払わせたErebusも深夜に発動したことなどを挙げ、意図的に行動していると説明した。

週末にサイバー攻撃が活発化する傾向が顕著に

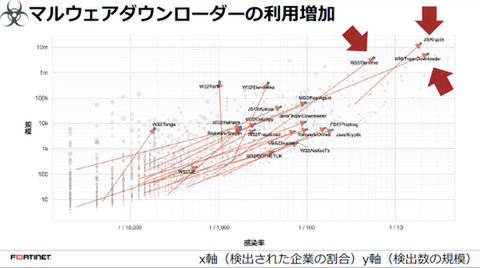

もう1つ、特筆すべきはマルウェアダウンローダーの検出された企業の割合および検出数がともに多かったことだ。「ダウンローダーの厄介なところは、ファイルなどで社内ネットワークに落とされた時点では発動せず、しばらくしてから攻撃活動を開始する点だ。つまり、すぐに発動しないことで無害判定されず、そのまま通常ファイルとしてネットワーク内に保存される。当然、シグネチャも作られることもない。その結果、あるタイミングで一斉に発動して次々感染や攻撃を実行されると、一瞬で大規模攻撃へと発展してしまう」(寺下氏)。

マルウェアダウンローダーの検出数が増加

1550498

こうした傾向に対処する方法として、脆弱性パッチの適用や重要なパッチの公開などの情報収集、管理者不在時も攻撃を防止できるような自動化機能の導入、さらなる拡散を防ぐためのネットワークのセグメンテーション化などを寺下氏は挙げた。

レポート最新版のほか、製品マニュアルや技術資料は会員限定サイト「フォーティネット倶楽部」からダウンロードできる。