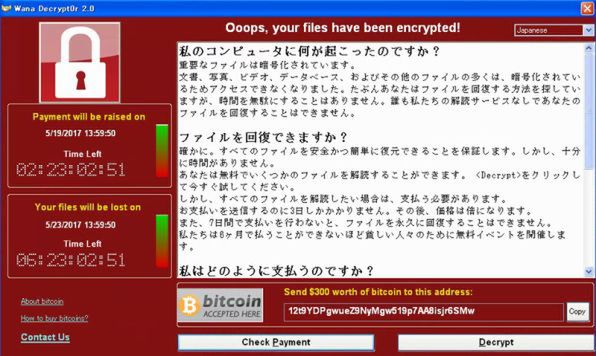

150ヵ国以上で35万件にもおよぶ感染被害をもたらした「WannaCry」(別名:WannaCrypt、WannaCryptor、Wcryなど)。感染すると保存しているファイルを暗号化し、ファイルを読み込めない状態にする。ファイルを暗号化された端末のデスクトップ画面には、暗号化したファイルを復元してほしければ、期限内に身代金を支払うように指示する画面が表示される。

WannaCryはいわゆるランサムウェア(Ransomware、身代金を意味する「Ransom」と「Software」による造語)。パソコンやスマートフォンなどのデータ、もしくは端末自体を暗号化して使用不能にし、それらを復号化するのと引き替えに身代金を要求する不正プログラムだ。

しかし数あるランサムウェアの中でも、どうしてWannaCryがここまで猛威を振るうことになったのか?

ランサムウェアのほとんどは、基本的に個人ユーザーを標的にしたものだ。正規の送信元を偽装した電子メールを送信し、ユーザーのシステム上で不審なコードをダウンロード/実行するリンクをクリックさせるか、またはメールの添付ファイルを開封させるよう促す文面でユーザーをだます例が多い。このようなケースでは、1回の攻撃で被害に遭うのは1台のコンピューターにすぎない。

ところがWannaCryは、旧来のワームの手法と、最新のランサムウェアのビジネスモデルを組み合わせたようなマルウェアだった。

ワームとは、自身を複製して他のシステムに拡散する性質を持ったマルウェアのこと。セキュリティーホールを利用して侵入、ネットワークを経由して他のシステムに感染・複製し、増殖していく。

WannaCryも、ワームのようにネットワーク経由で侵入・拡散する点が特徴。組織内のシステムが脆弱性を抱えていた場合、その組織内の1つのシステムに感染することで、その後急速に同じ脆弱性を持つその他の多くのシステムに拡散し、影響を与えてしまう。

今年3月にマイクロソフトから提供されていたパッチ(MS17-010)を適用していないWindows OSの脆弱性により、WannaCryはわずか1日で、さまざまな産業、さまざまな国にわたって数十万ものコンピューターに感染することに成功した。

つまり、1回の攻撃でネットワーク内の多くのシステムの脆弱性を悪用できるため、従来のランサムウェア攻撃よりも大規模なものになってしまったのだ。

WannaCryによる攻撃がきわめて有効だったことから、その他の悪意ある攻撃者も、同じようなチャンスを探すことは想像がつく。もっとも今回のケースは、Microsoftがパッチを提供している緊急の脆弱性が存在し、そのためにワームのような挙動を可能にするWannaCryが大規模に拡散したという、独特の背景がある。このように特定の要因が重ならない限り、安易な模倣犯が次々と発生するのは少し考えにくい面もあるといえよう。

ともかく、第2のWannaCryが現れないように、もし現れたとしても被害に遭わないように、このマルウェアについて深く知っておいても損はない。今回はMcAfee Blogから、「WannaCry: 旧来のワームと新しいワーム」を紹介する。ちなみにMcAfee Blogでは、WannaCryランサムウェアについて随時情報を更新しているので、こまめにチェックしてほしい。

WannaCry: 旧来のワームと新しいワーム

5月12日の朝、スペインの複数の情報源がWannaCryと呼ばれるランサムウェアの大規模拡散を報じました。

このインシデントを受け、マカフィーでは速やかにランサムウェアのサンプル解析に着手し、お客様向けに被害を軽減するためのガイダンスと検出のためのアップデートを提供しています。

5月12日の午後時点で、マカフィーの世界規模の脅威データベースであるGlobal Threat Intelligence(GTI)システムは最新の状態にアップデートされ、すべての既知のWannaCryサンプルを特定しています。また、マカフィーでは、DATシグニチャのアップデートをすべての顧客向けに配信しました。

マカフィーでは、提供するDATのアップデートをすべての顧客が適用するよう推奨しています。さらに、顧客が使用するすべてのソフトウェアのセキュリティ アップデートを適用することも推奨しています。さらなる詳細は、マカフィーのKnowledge Centerもご参照ください。

今週発生した、WannaCryランサムウェアを使用したこの攻撃は、旧来のワームの手法と最新のランサムウェアのビジネスモデルを組み合わせた初めての攻撃でした。EternalBlueエクスプロイトを悪用した攻撃ツールが数週間前に公開され、MS-17-010のパッチを適用していない、数千におよぶWindows OSの脆弱性により、WannaCryはわずか1日で、さまざまな産業やさまざまな国や地域にわたって数十万ものコンピューターに感染することに成功しました。さらに、この攻撃はその他のランサムウェア攻撃と同様に、ほぼ人を介さずに実行されました。

実績ある手法と人を介さない手法を組み合わせたハイブリッドな攻撃

WannaCryランサムウェア攻撃の成功は、わずか1回の攻撃でネットワーク内の多くのシステムの脆弱性を悪用できる能力によるものです。そして、この攻撃による影響は、これまでに見てきた従来のランサムウェア攻撃よりも大規模なものになっています。

今日、私たちが目にする野生のランサムウェアのほとんどは、基本的にスピアフィッシングを通じて個人ユーザーを標的にしたものです。このケースでは、被害者は正規の送信元を偽装した電子メールを受信し、ユーザーのシステム上で不審なコードをダウンロード/実行するリンクをクリックするか、またはメールの添付ファイルを開封させるよう促す文面でユーザーを騙します。しかしながら、この典型的なケースでの被害者はわずか1台のコンピューターにすぎません。

Code Red、NIMDA、SQL Slammerなどが登場した1990年代後半や2000年代初期を思い出してみると、これらのワームは人手を介さずにシステムをマルウェアに感染させることができたため、瞬く間に拡散しました。今週発生したランサムウェア攻撃は、このケースと非常に似ています。

マカフィーでは、“最初に”感染したシステムの特定に引き続き取り組んでいますが、一度このランサムウェアに感染してしまったことで、MS-17-010の脆弱性を修正するパッチを適用していないその他のシステムもネットワークを介して感染してしまいました。

このマルウェアは、データの窃取やその他のシステムに被害を与えることはなく、ファイルを暗号化し、ファイル復号のための身代金を要求するという、旧来のランサムウェア攻撃を実行します。そして、この攻撃は、さらなる拡大のために2つの手法を組み合わせています。

WannaCryでは、組織内のシステムがMicrosoftの脆弱性(Microsoftにより3月に対応済み)を抱えていた場合、このランサムウェアはその組織内の1つのシステムに感染することで、その後急速に同じ脆弱性を持つその他の多くのシステムに拡散し、影響を与えます。

私達がサイバー犯罪の典型的な例としてよく見るのは、もし特定の手法が有効であると明らかになった場合、その後、ほとんどの場合でその模倣犯が現れるということです。今回のランサムウェア攻撃が極めて有効な攻撃であることが分かったことで、その他の攻撃者も同じような攻撃のチャンスを探すことは容易に想像がつきます。一方で、今回の攻撃には、ユーザーが使用するソフトウェアにワームのような挙動を可能にする脆弱性が存在することが必要で、そのことが模倣犯の登場を難しくしている側面もあります。

今回の攻撃で独特なのは、Microsoftがパッチを提供している緊急の脆弱性が存在し、同時に誰もが知ることのできるエクスプロイトが存在したことで、この両方の要素が攻撃者にワームのような機能を持ったランサムウェアを作成するためのチャンスと設計図をもたらしたことです。

エクスプロイトが付け入るオープンな要素

1990年代後期には、システム上のあらゆる種類のソフトウェアは、もし使われていないものであっても常に稼働しているというのが一般的でした。例えば、1990年代に登場したあるワームは、システムに実際にプリンターが接続されているかどうかに関係なく、すべてのサーバーに初期設定で搭載されていたプリント サーバーの脆弱性を悪用するものでした。この脆弱性により、ワームはネットワーク上のすべてのサーバーに搭載されたプリンター ポートに接続できるようになり、次から次へとシステムに感染する拡散ルートを作り出すことになりました。

この頃から、このような問題に対処するための一般的な方法として、“最小権限の原則(least privilege)”として知られる方法が採用されるようになりました。この方法は、組織が特定の業務や機能を遂行/完了するために必要なアプリケーションまたはサービスのみをシステムやネットワーク上で稼働させるというものです。この最小権限の原則により、旧来のワームによる感染シナリオの危険性は軽減されましたが、セキュリティ パッチが適用されていない脆弱性は、“オープン”な要素としてエクスプロイトの標的となるようになりました。特に、システム間でのファイル転送やファイル共有を実行するための機能に脆弱性がある場合はエクスプロイトの標的となります。

パッチ未適用の脆弱性の存在、公開されているエクスプロイト、そして攻撃者側が備える実績あるランサムウェアのテクノロジーや手法など、複数の要因が重ならない限り、今回のWannaCryによる攻撃のような大規模攻撃を編成することは難しいと考えます。

更新プログラムを適用するかしないか

WannaCryは更新プログラムを速やかに適用する重要性をIT担当者に再認識させました。IT部門が更新プログラムの適用や社内の品質保証プロセスの実施をためらう理由の1つが、ソフトウェアの互換性の問題です。この問題について私が好む考え方は、更新プログラムを適用する必要がある際には必ずそれを適用するリスクがあり、同時に適用しないリスクもある、というものです。IT管理者は、この2つのリスクが企業にとってどのような意味を持つものかを理解し、評価する必要があります。

更新プログラムの適用を遅らせることで、アプリケーションの互換性に関するリスクを軽減することができますが、一方で脆弱性を利用した脅威にさらされる危険性は高まります。IT部門は各更新プログラムの内容を理解し、それぞれのリスクレベルを把握し、そして企業にとってリスクを最小化する決定を行う必要があります。

WannaCryのような出来事は、この分析方法を変える可能性を持っています。セキュリティでよく見られる問題の1つは、攻撃を受けないことが時に優れた防御を備えていると解釈されることです。更新プログラムの適用が手薄な企業は、これらの脆弱性を利用した攻撃を経験したことが無いかもしれません。このため、更新プログラムの適用を遅らせてもよいという考えが強くなります。このエピソードは、企業は本来、組織内の脆弱性を最小限にするために積極的に更新プログラムの適用を計画する必要がある、ということを再認識させるものです。

なぜ病院が狙われるのか?

病院は“ソフトターゲット”と呼ばれるカテゴリーに分類されます。通常、病院の最優先事項は患者のケアであり、最高のサイバーディフェンダーをスタッフとして雇用したり、最善のサイバー防御技術を導入することではありません。

また、従来、サイバー犯罪者にとって病院を攻撃するインセンティブがほとんどなかったことも挙げられます。彼らが患者の記録やその他のデータを盗む可能性は潜在的にはありますが、通常、病院から盗んだデータの総価値は、例えば金融サービスなど他の業界から盗まれた大量のデータの価値よりは低いとされています。

犯罪のビジネスモデルとしてランサムウェアは、どのような組織への攻撃でもインセンティブを得ることができます。犯罪者が身代金を要求していることを考えれば、より強力なサイバー防御を備えた組織よりも、脆弱なサイバー防御しか持たない組織を攻撃するほうがはるかに簡単です。そのため、病院や学校、自治体の警察署、大学などが、昨年以降ランサムウェアの犠牲になっているのです。

次に何をすべきか?

今回の攻撃は新しいものであり、より深く考える必要がありますが、脆弱性が野生で存在し、サイバー犯罪者が悪用可能なエクスプロイトが公開されている現在、このタイプの攻撃を予期し、そして準備する必要があります。すぐにも多数のサイバー犯罪者が、この攻撃を模倣した攻撃を開始します。