リオ2016大会のCISOやプロジェクト責任者、2020年の東京に対するメッセージも

シスコらが語る、リオ五輪のサイバーセキュリティで得た「教訓」

2017年03月06日 08時00分更新

前回大会の「4日後」からセキュリティ対策プログラムを開始

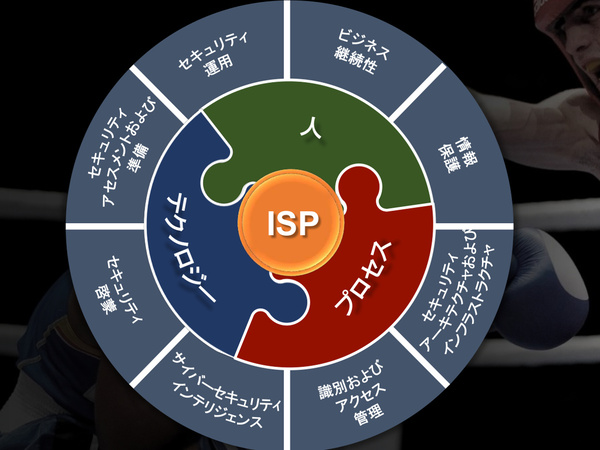

ゲスト登壇したリオ大会組織委員会 CISOのモーレス氏は、同委員会では開催の4年前、具体的には2012年のロンドン大会が終わった「4日後」から、サイバーセキュリティ対策プログラムをスタートしたと振り返る。まずは国内のセキュリティ専門家やパートナー企業と話し合いながら、サイバーセキュリティ上の脅威がどこにあるのかを分析、理解し、そのうえで8つの取り組みの柱を定めた。

前述したサイバーセキュリティの「4つの要素」について、大会組織委員会では準備段階から幅広い取り組みを、繰り返し行ったという。

たとえば「教育」に関しては、およそ1万人いる組織委員会関係者に対するサイバーセキュリティの啓蒙、SOC/CSIRTの強化トレーニングなどを実施しつつ、その効果を測るための標的型攻撃テスト(スピアフィッシング)を合計25回行った。テスト結果を見ると、2014年には「26%」の関係者が攻撃の罠にかかり、初期対応までに「90分」がかかっていたが、2016年にはそれぞれ「0.3%」「2分」と大幅に改善されている。

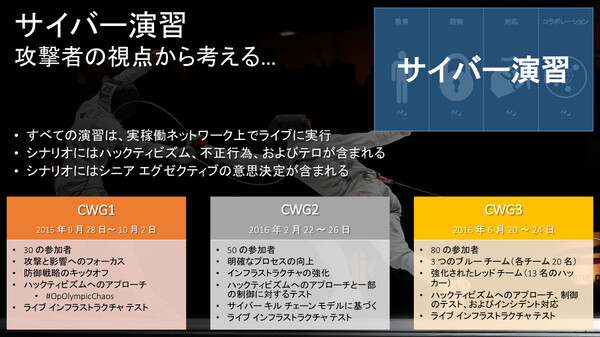

また「対応」においては、TOCのトレーニングのために、実際の状況に基づいて策定された攻撃シナリオによる「サイバー演習」を大会前に数回実施している。攻撃者/運用監視者/防御者の3チームに分かれ、実際のインフラを使って攻撃を行い、防御側のインシデント対応能力と課題を確認した。最初の演習では散々な結果だったが、徐々に改善されたとモーレス氏は語る。

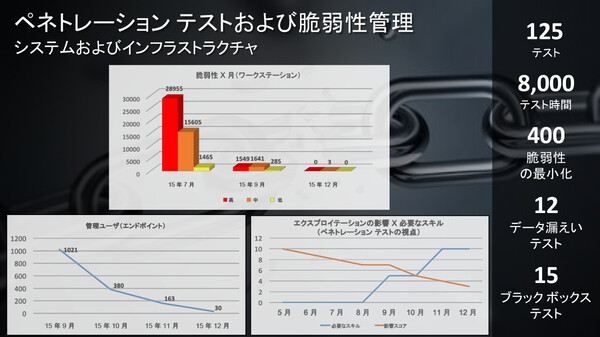

「防御」においては、60以上のシステムと6つのデータセンターインフラに対し、のべ8000時間以上をかけて、100以上の脆弱性テスト(ペネトレーションテスト)を実施し、確認された脆弱性を改修していった。その結果、2015年の夏時点では数万個単位で見つかっていた脆弱性を、半年後にはほぼゼロに近づけることができたという。

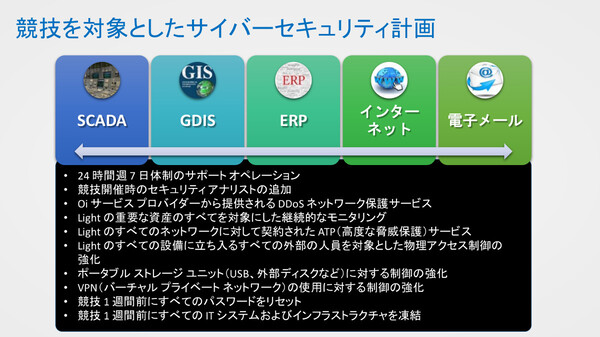

データセンターやネットワークのインフラ設計/構築/導入においても、各レイヤーでシスコのセキュリティ機能が組み込まれた。たとえば競技会場間や会場-インターネット間のIP/MPLSバックボーンでは、ネットワーク全体を“センサー”として扱い、シスコの「StealthWatch」を使ってすべてのトラフィックフローを可視化、監視できる仕組みとした。

また、大会関係者やアスリートから観客、報道陣まで多様なユーザーが利用する会場内のネットワークでは、接続ごとにユーザーおよびデバイスのプロファイルをチェックし、適切なコントロールレベルを適用していったという。特に会場は、あらゆる種類のデバイスが持ち込まれる“BYOD環境”であり、どんなデバイスが持ち込まれても問題なく接続できること、同時にそのデバイスからの攻撃は防ぐことを重視したという。

ターゲットは大会ネットワークだけでなく、国のインフラ全体

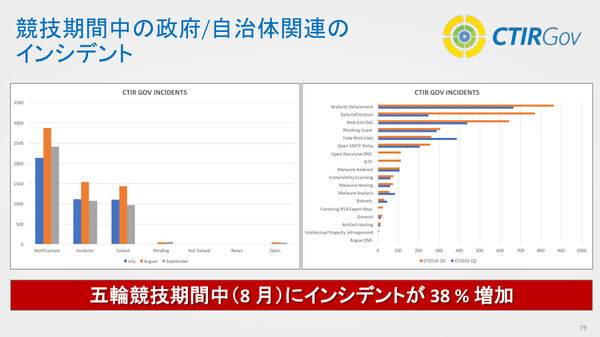

オリンピック/パラリンピックという国家規模の一大イベントは、競技大会そのものだけでなく、それを開催する国家や都市、重要インフラに対するサイバー攻撃をも誘引することになる。

ウショア氏は、たとえば大会期間中にはブラジル政府/自治体関連のインシデントは前年比38%増となったこと、競技会場やメディアセンター、選手村などに電力を供給する電力会社には世界中から1300万件のサイバー攻撃があったことなどを明かす。大会組織委員会のインフラだけではなく、国全体のサイバーセキュリティを強化しなければならないわけだ。

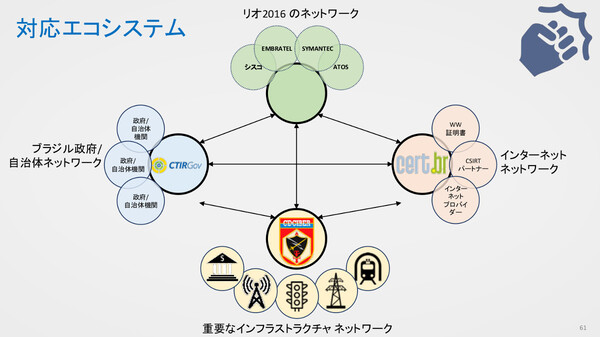

そのため大会組織委員会では、ブラジル政府(NISC)や情報機関(ABIN)、警察(DPF)、軍(CDCiber)、ブラジル国内のサイバーセキュリティ情報を統括するCERT.BRと連携して、インシデント対応のためのエコシステムも構築した。これは前述した4要素の「コラボレーション」に当たる。

このエコシステムにおいては、それぞれが担当領域におけるサイバーセキュリティ対策を実施しながら、お互いに情報共有とインシデント対応での連携を図ったという。

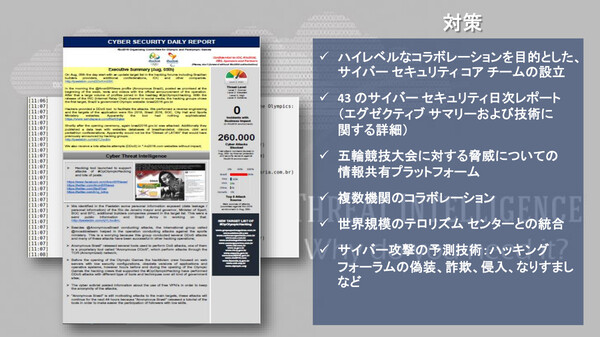

「ハッカーたちは、世界中(のハッカー)から協力を得て、国全体に対するサイバー攻撃を試みた。その対抗策としてわれわれは、(政府や軍、CERT.BRもまじえた)サイバーセキュリティのコアチームを設立。毎月ミーティングを実施し、(準備段階での)脅威調査の結果を伝えたほか、大会期間中はサイバーセキュリティに関する日次レポートを発行した。ハッカーコミュニティへの潜入調査も行っている」(モーレス氏)

軍の組織であるCDCiberでは電力や交通といった重要インフラに対するサイバー攻撃の抑止と防御を、またCERT.BRでは偽チケット販売サイトなどからの国内インターネットユーザーの保護を目的として、それぞれ活動を展開していった。

また、シスコの「Cisco Talos」も活用されたという。Talosは100以上のグローバルなインテリジェンスパートナーや、数百万のシスコ機器(エージェント)から収集した情報に基づく脅威インテリジェンスを提供するサービスであり、大会組織委員会のSOC/CSIRTでは、このインテリジェンスに基づいて膨大なセキュリティイベントの分析と対応を実施した。