ホワイトリスト自動学習機能を搭載した「AX2500S」の裏側をCSSCとアラクサラに聞く

制御システムをサイバー攻撃から守る第一歩は「NWスイッチ」

2016年01月13日 09時00分更新

製造機械や工業プラント、あるいは電力や水道、ビルなど社会インフラ設備の制御システムをサイバー攻撃から守るために、アラクサラネットワークスのL2スイッチ「AX2500Sシリーズ」では今年、「ホワイトリストの自動学習/生成機能」を追加搭載した。

この機能は、技術研究組合 制御システムセキュリティセンター(CSSC)と、CSSC組合員でもあるアラクサラとの共同研究を経て実現したものだという。

制御システムを取り巻くサイバー脅威とセキュリティの現状はどうなのか、またどういった背景からこの機能が必要とされているのか。今回は、その開発に携わった両者に詳しく聞いた。

ホワイトリストの自動学習/生成機能を搭載した、アラクサラのボックス型L2スイッチ「AX2500Sシリーズ」(写真はAX2530S-24T)。国産スイッチという信頼感もある

警察庁も警告、制御システムだけを狙い撃つサイバー攻撃

制御システムセキュリティセンター(CSSC)事務局長の村瀬一郎氏

「『制御システムがマルウェアに感染しても、その影響を最小限に抑える』という考え方に基づき、CSSCが推奨しているのがホワイトリスト方式のセキュリティ対策です」と語るのは、CSSC事務局長の村瀬一郎氏だ。

CSSCは、2010年に起きた「Stuxnet事件(イラン原子力研究施設に対するサイバー攻撃事件)」をきっかけとして、2012年、制御システムのセキュリティ強化を目的に発足した組織だ。国内の制御システムメーカーを始め、IT/セキュリティベンダー、通信キャリア、大学や政府系研究機関が参加し、制御システム向けセキュリティの普及啓発から、セキュリティ技術の研究開発、製品の評価認証といった活動を行っている。

制御システムを標的とするサイバー攻撃は、日本の企業にとっても“対岸の火事”ではない。警察庁が今年9月に発表したサイバー脅威情勢に関するレポートの中でも、「新たな動きとして、産業制御システムで利用されるソフトウェアの脆弱性およびデータベースソフトウェアに対する探索行為を多数確認した」と報告されている。一般的なPCやサーバーではなく、制御システムだけを標的とした攻撃が始まっているのだ。

制御システムを狙うサイバー攻撃のリスクは国内でも高まっている(画像は警察庁「平成27年上半期のサイバー空間をめぐる脅威の情勢について」より)

制御システムでは、長期にわたって脆弱性が放置されがちだ。何年にもわたって無停止で稼働し続けることが求められる制御システムでは、一般的なPCやサーバーとは異なり、セキュリティアップデート(パッチ)を適用するタイミングがなかなか取れない。

アラクサラネットワークス ネットワークシステム部の内住圭吾氏

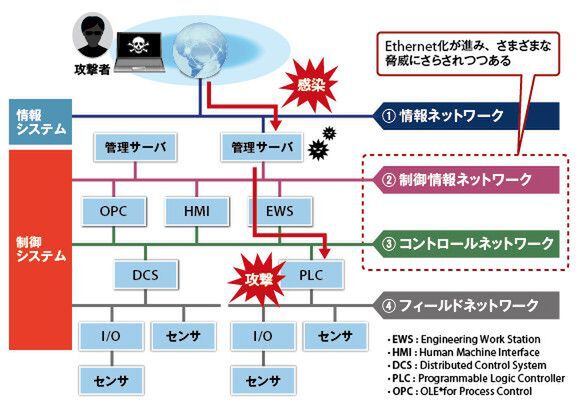

さらに、制御システムネットワークも変化しつつある。かつては独自プロトコルを使い、外部とつながっていない“閉じた”ネットワークだったものが、汎用プロトコル(EthernetやTCP/IP)の採用が徐々に進んで、オフィスの情報ネットワークともつながりつつある。

アラクサラの内住圭吾氏は、「制御システムの現場には『閉じられているから安全』という意識がまだまだありますが、実際には、これまでリーチできなかったPLCなどの層にも攻撃の標的は拡大しています」と警鐘を鳴らす。

制御システムネットワークの模式図。かつては独自プロトコルで構成されていたが、徐々に汎用プロトコル(EthernetやTCP/IP)の採用が進みつつあり、深い層まで侵入が可能になっている

加えて言えば、たとえ制御ネットワークが外部から遮断されていたとしても、安全とは言い切れない。

「実際に国内でも、製造ラインの制御システム管理用PCを入れ替えたら、その新しいPCが元々感染していたというケース、あるいはメンテナンス用としてネットワーク内に持ち込まれたPCやUSBメモリから感染が広がったケースなどを耳にしています」(村瀬氏)

10年、20年と長期間、システム更改なしで安定した運用が期待される反面、現状ではサイバー攻撃に対して有効な防御手段を持たない制御システム。セキュリティ対策について、あらためて検討すべきときが来ていると言えるだろう。

「米国には制御システムの脆弱性情報を集約、公表する機関(ICS-CERT)がありますが、その公表件数は年々増えています。特に今年は、日本製の制御システムに関する脆弱性報告が相次ぎました」(村瀬氏)