広範なログを学習し、異常な振る舞いを検知する「Splunk User Behavior Analytics」

機械学習で“異常”をあぶり出すSplunkの新セキュリティ製品

2015年12月07日 09時00分更新

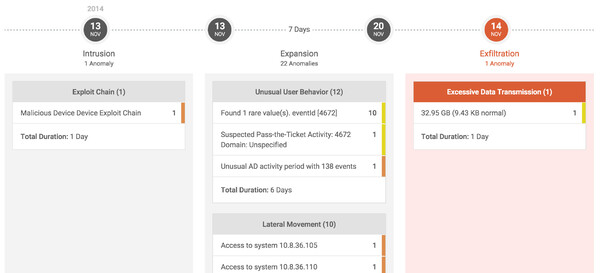

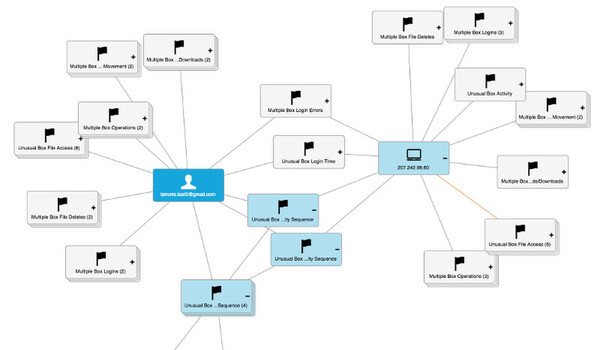

さらに、数カ月、数年もの長期にわたるAPTの全体像を可視化し、追跡可能にする「キルチェーン分析」機能も備えている。何か不審な振る舞いが見つかったユーザーについて、過去の行動履歴からキルチェーン(攻撃準備から侵入、攻撃実行、終息まで攻撃の一連の流れ)のひも付けを行い、タイムラインに表示する。これを見ることで、いつから何が起きていたのか、どのような被害や影響が発生したのかが迅速に把握できる。

過去の履歴に基づき異常を検出するため、たとえばユーザーの業務内容や役割が変わった場合などには、フォールスポジティブが発生する場合もある。そうした場合には、ユーザーを「監視リスト」に登録して、その後の経過を詳しく監視したり、新しいデータに基づいて再学習させたりすることが可能になっている。

Splunk ESもバージョンアップ、SOCにおける共同作業を支援

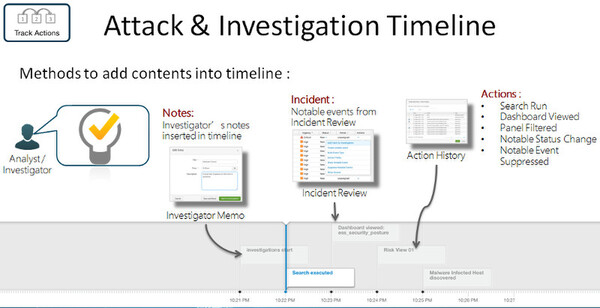

Splunk ESの最新版となる4.0では、大きく2つの機能が追加されている。1つは複数のエンジニアや複数のSOCが共同でインシデント対応に当たるための「インベスティゲーション(調査)機能」、そしてもう1つが前述のSplunk UBAからのデータインポート機能である。

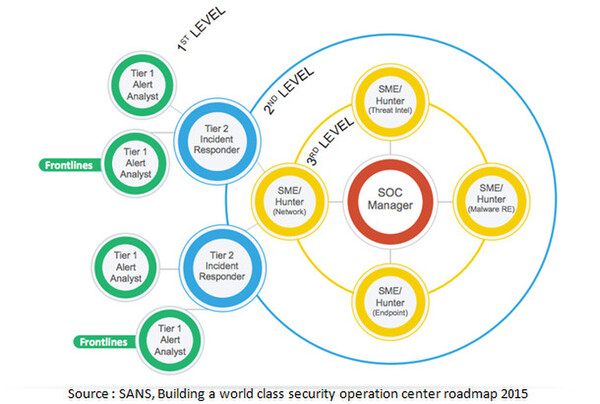

ある程度大きな規模のSOCでは、異なる役割を持った複数のエンジニアが情報を共有しながら並行して作業を行う。アラートの初期調査を行うエンジニア、インシデント対応を行うエンジニア、特定領域に特化した調査を行うエンジニアなどだ。

インベスティゲーション機能とは、ここで共同作業を円滑に進めるためのものだ。具体的には、あるインシデントに対して個々のエンジニアが行った作業などを書き込めるタイムラインを作成し、SOC内で情報共有できる。

「インシデント対応や脅威対応は、状況に応じて動的に、複数のエンジニアが並行して調査や対応の作業を進めることになる。また、長期にわたるAPTの調査では、過去の莫大なデータをまとめて共有する必要もある。そこでこの機能が役に立つ」(パン氏)

そのほかにも、CISOの視点からは各インシデントにどれだけの人的リソースを割いているのか、インシデント解決にどれだけの時間がかかったのかといった情報も重要であり、そうしたデータもSplunk ES上で可視化できるとパン氏は説明した。