広範なログを学習し、異常な振る舞いを検知する「Splunk User Behavior Analytics」

機械学習で“異常”をあぶり出すSplunkの新セキュリティ製品

2015年12月07日 09時00分更新

幅広いマシンデータ/ログデータを取り込み、高速な検索/分析/可視化を可能にするSplunk(スプランク)。同社の売上のおよそ4割を占めるのが、セキュリティ分野のソリューション群だ。

11月、同社では機械学習(Machine Learning)を採用したセキュリティアナリティクスの新製品「Splunk User Behavior Analytics(UBA)」と、次世代SIEMの新バージョンとなる「Splunk Enterprise Security(ES) 4.0」を日本でリリースした。Splunk APACチーフ・セキュリティ・ストラテジストを務めるポール・パン氏に、セキュリティ領域における機械学習技術の重要性やUBAの目指すところなどを聞いた。

Splunk APACチーフ・セキュリティ・ストラテジスト、ポール・パン(Paul Pang)氏

長期にわたるAPTのキルチェーンを可視化できるSplunk UBA

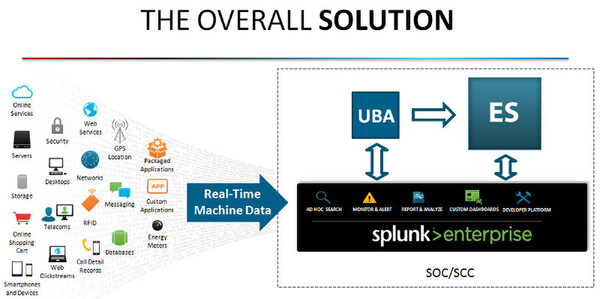

Splunkのソフトウェアは、データ処理の基盤を提供するオンプレミス型の「Splunk Enterprise」やクラウドサービスの「Splunk Cloud」と、その上で動作する多様な特定用途向けアプリケーション群で構成される。「Splunk App」と呼ばれるこのアプリケーション群は現在600種類ほどあり、Splunk UBAやSplunk ESもこのアプリケーションだ。

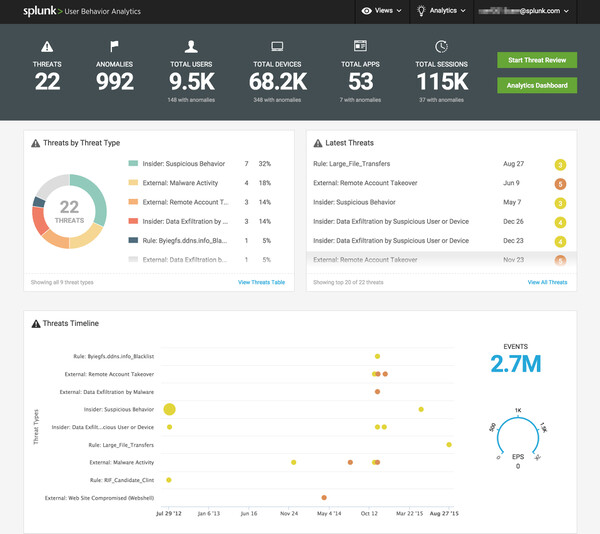

新製品のSplunk UBAは、“User Behavior Analytics”という名前のとおり、顧客環境内でユーザーの行動(振る舞い)を解析することで、標的型攻撃やAPT(長期潜伏型の脅威)などのサイバー攻撃、あるいは機密情報の持ち出しなどの内部犯罪、オンラインアカウントの乗っ取りといった脅威を検知する。UBAにより、対象ユーザー層も「よりエンドユーザー寄りに拡大される」と、パン氏は説明する。

「セキュリティ関連データを収集し、リスクベース分析のできるSplunk ESは、SOC(セキュリティオペレーションチーム)におけるセキュリティ専門家の業務を支援するためのアプリケーションだ。だが、優秀な専門家を雇うコストは高く、企業によってはSOCの人員確保が難しいケースもある。Splunk UBAはそうしたケースに対応し、SOCの人員、労力を節減できる」

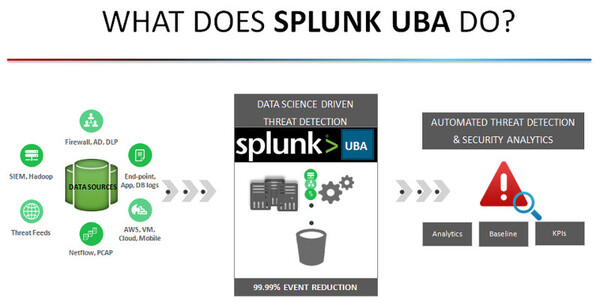

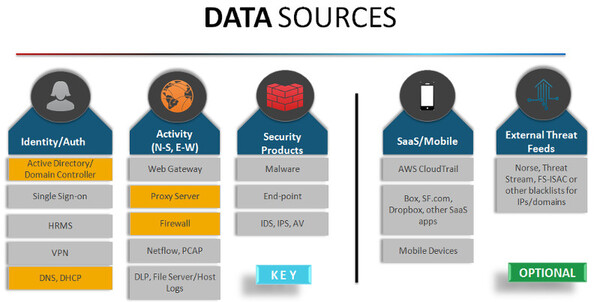

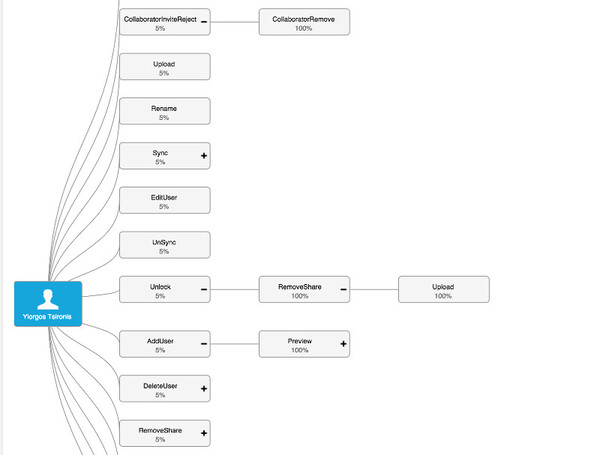

Splunk UBAでは、ファイアウォールやルーターなどのネットワーク機器やエンドポイントデバイス、Active Direcrotyなどの認証システム、クラウドサービスなど広範なデータソースからデータを収集し、機械学習とデータサイエンスの技術を適用することで、自動的に「アノマリー(通常の状態とかけ離れた挙動)」をあぶり出し、レポートする。ハッキングやマルウェア感染など、セキュリティ脅威である可能性が高いものだけがピックアップされるため、少ない担当人員でも脅威の存在を迅速に発見できる。

ポイントは機械学習の採用だ。ベンダーなどが提供する静的なシグネチャには依存せず、顧客環境内におけるユーザーの行動履歴を解析することで、動的に「通常の行動」を理解し、それに基づいて「アノマリー=異常な行動」を検知する。

「たとえば、あるユーザーが一度に2つの異なるロケーション(地理的な場所)からログインしていれば、それは異常な振る舞いとして認識される。また、あるユーザーの『Box』へのアップロード容量が急増した場合も、異常を検知する。このようにSplunk UBAは、過去の行動履歴から学習して動作する。アウトオブボックスの(導入してそのまま使用開始できる)製品であり、難しい設定も不要だ」(パン氏)

すでにDDoSソリューションにも、通常時の通信量を自動学習して比較する手法で異常を検知する製品がある。ただし、「これは(通信量という)1種類のデータだけを分析していた」(パン氏)。Splunk UBAでは、その解析対象をあらゆるデータに拡大することで、不審な振る舞い全般を検知することができる。

「旧来のSOCは、シグネチャ、ルール、そしてエンジニアの目による解析に依存していた。しかしそれは、APTには効果的な対策ではない」(パン氏)