前回記事に引き続き、カナダ バンクーバーにあるフォーティネットの中枢拠点の見学レポートをお届けする。今回は日本を含むAPACでのサイバー攻撃動向、そしてサンドボックス製品のこれからの進化について、それぞれインタビューから見ていく。

最も狙われている脆弱性は「2009年当時のもの」

2014年第3四半期(7~9月)にフォーティネットがアジア太平洋地域(APAC)で観測した同社導入製品への攻撃試行回数は、6000万件以上だ。内訳を見ると、Shellshock(約88万件)やHeartbleed(約44万件)など、最近問題となった脆弱性が上位を占めているが、「長期で見たとき最も多いのは、実は2009年ごろのものだ」と、フォーティネットのデレク・マンキー氏は明かす。

グローバル セキュリティストラテジスト デレク・マンキー氏

理由の1つは、多く出回っている無料/有料のエクスプロイトキットに、2009年当時の脆弱性を狙うスクリプトなどが組み込まれているせいだ。システム運用側はパッチし忘れた昔の脆弱性情報を忘れても、攻撃側は忘れてくれないというわけだ。

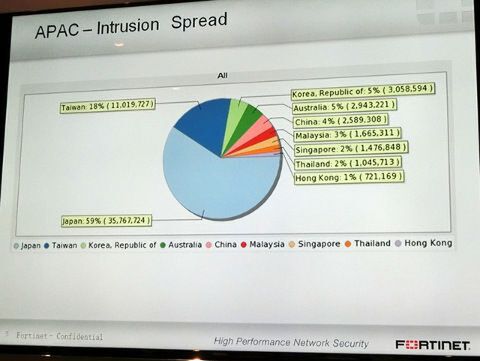

国別に攻撃状況を見ると、最も多く脆弱性への攻撃が試行されているのは3500万回を超える日本(59%)で、台湾の約1000万回(18%)に大差をつけた。「導入台数の違いも影響しているが、それを差し引いても日本への攻撃試行回数はダントツで多い」(マンキー氏)。

フォーティネット製品で検知したアジア・パシフィック地域における脆弱性への攻撃試行

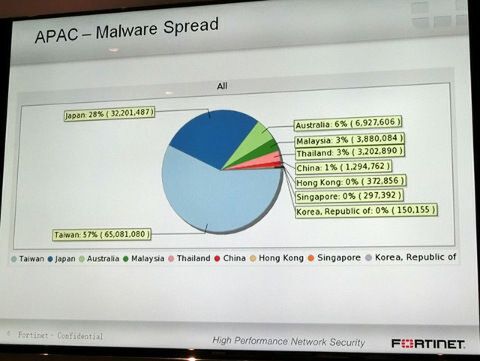

一方で、マルウェアはAPAC全体で1億1340万ほど検出されており、うち57%を台湾が、28%を日本が占めた。この数字は、不正なWebサイトへのアクセスやメールの添付やリンクなどを通じてマルウェアをダウンロードしたとき、フォーティネット製品が検出した数である。「一定期間、特定の地域だけを狙った標的型攻撃キャンペーンなどで、マルウェア検出率は大きく変動する」(マンキー氏)。

2014年第3四半期のAPACのマルウェア検出率は台湾がトップに

すでに四半期の間に攻撃数もマルウェア検出数も1000万件台に乗るようになっているが、IoTの普及によって状況はさらに深刻化するだろうとマンキー氏は言う。「第3四半期において、HeartbleedやShellshockに次いで多かったターゲットが、WebカメラのTrackercamの脆弱性(約11万件)だった。今後も“Windows以外”の重要な脆弱性はますます狙われるだろう」。

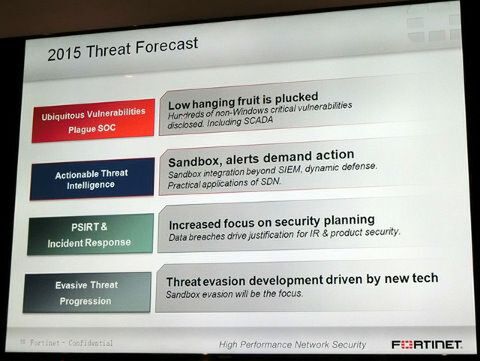

マンキー氏が予想する2015年の攻撃・防御の進化

また、攻撃が巧妙化し、サンドボックスの回避技術もより高度になると同氏は予測する。

もちろん、迎え撃つ側も黙っていはいない。「今後は、PSIRTやインシデントレスポンスの体制作りに注目が集まるだろう。米ターゲット社の例からも分かるとおり、どんなに素晴らしい製品も完璧な防御を提供してくれない。(機器の自動防御機能だけでなく)対応を適切かつ素早く判断する人間側の体制作りも重要だ」。

そして、インシデントレスポンスを支援するのが、SIEMを超えた脅威インテリジェンス提供の仕組みであり、その要となるのがサンドボックスだ。

(→次ページ、さらに進化するサンドボックスの未来の形とは)