経営層はセキュリティ対策で発想の転換を

こうした現状を踏まえ、新日本有限責任監査法人の中山裕之氏は、経営層が行なうべきサイバーリスク対応として、次の3つを挙げた。

- 結果事象を軸足に置いた対策の推進

- 対症療法からの脱却

- 適切なテクノロジーの活用

新日本有限責任監査法人 アドバイザリー事業部 マネージャー 中山裕之氏

1つめのポイントは、セキュリティインシデントがもたらす経営上の影響に主眼を置いて対策を考えることだ。攻撃1つ1つを追って対策するのではなく、業務停止や顧客流出などのビジネスインパクトから、それを生じさせるインシデントを特定、対策を考えるという発想だ。

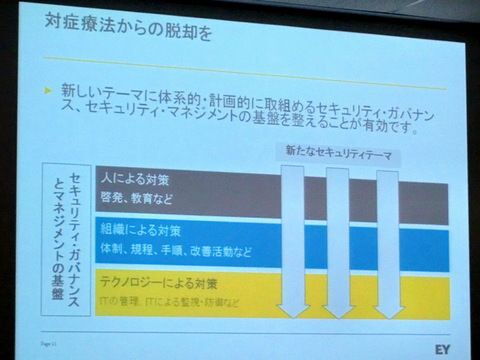

2つめは、どのようなインシデントが発生しても体系的・計画的に取り組めるセキュリティガバナンスおよびマネジメント基盤を整えることだ。社内CSIRT(コンピューターセキュリティインシデント対応チーム)を置くイメージに近い。

「サイバー攻撃の脅威の構図は複雑化し、IoTやM2Mなど技術も多様化しており、個別に対症療法を行なっていてはきりがない。人的な対策(教育や啓発など)、組織による対策(連絡体制の整備やインシデント発生時の流れの整理など)、テクノロジーによる対策(ITを活用した監視や防御)の3つの型を作って、取り組みの基盤を構築する。そうすれば、新しいテーマが登場しても慌てずに対応できるようになる」(中山氏)。

基盤構築の参考には、ISO2700やIPAの「中小企業の情報セキュリティ対策ガイドライン」などがある。「国際規格やガイドラインと考えると、つい身構えてしまいがちだが、足りていない対策を確認するチェックリストだと思えば、気が楽だ。自社に必要な対策を整理し、体制や対応策を明確にする材料として活用してほしい」(中山氏)。

対症療法から脱却するためのセキュリティガバナンス基盤の構築

最後の3つめのポイントは、従業員のセキュリティ意識や対策をテクノロジーで補完することだ。

「セキュリティ対策では、最後の最後は従業員の意識に頼らざるをえない。しかし、最近のサイバー攻撃は検出が難しい。たとえば、普段閲覧しているWebサイトがマルウェアのダウンロードサイトに変容させられる水飲み場攻撃では、業務に不要なサイトにアクセスしないといった注意喚起は意味がない。従業員の意識向上は、リスクを減らすことはできても、根絶はできない」

そう述べた中山氏は、意識啓発やトレーニングに依存した対策は限界に来ていると指摘。「人に頼る対策だけでなく、適切にテクノロジーを活用して人間の判断を補完し、インシデントを防ぐことも重要だ」と、強調した。

普段の業務にセキュリティ対策を組み込む

ベネッセの事件以降、デジタルアーツには情報漏えいに関する問合せが特に増えたと、高橋氏は明かす。

「ベネッセもセキュリティ対策はしっかり行なっていたはずだが、技術変革やビジネス形態の変化に対応しきれなかった部分が穴になったと推測されている。たとえば、普段からデータを暗号化しておいて漏えい時のリスクを低減する、メール送信時はオートコレクトならぬ誤送信コレクトのような通知の仕組みを取り入れるなど、普段の業務にセキュリティ対策をうまく組み込めるよう、今後メーカーとして取り組んでいきたい」