サンドボックス連携も強化!FortiOS 5.2とFortiMail 5.2がまもなく登場

フォーティネット、新OSで標的型攻撃の“抜け穴”をふさぐ

2014年06月18日 06時00分更新

フォーティネットが今月リリースする「FortiOS 5.2」と今夏リリース予定の「FortiMail 5.2」では、ますます高度化する標的型攻撃への対抗策として、「ATP(Advanced Threat Protection)フレームワーク」コンセプトに基づいた機能の見直しや改善が行われているという。同社プロダクトマネージメント部 部長の伊藤憲治氏に聞いた。

フォーティネットジャパン プロダクトマネージメント部 部長 伊藤憲治氏。「“SSL処理性能の大幅強化”など、機能ごとの強化点の紹介もできるが、今回はあえてすべての背景にあるコンセプトを説明したい」と語った

APT攻撃を見逃さず対処するための「ATPフレームワーク」

昨今、国内でも大きな話題となっている標的型攻撃。特に「APT(Advanced Persistent Threat)」と呼ばれる、巧妙に潜伏して持続的な攻撃を行う攻撃手法への対処が大きな課題となっている。

フォーティネットでは、UTM/NGFWの「FortiGate」、メール保護の「FortiMail」、これらと連携しマルウェア解析を行う多層サンドボックス「FortiSandbox」といったアプライアンス製品を中心に、これまでも標的型攻撃への対策を進めてきた(関連記事)。だが、攻撃手法の巧妙化など取り巻く環境の変化によって「新たに見えてきた課題がある」と伊藤氏は説明する。

標的型攻撃防御をめぐる「新たな課題」

「こうした課題や懸念を1つずつ“つぶしていく”ために、フォーティネットではまず攻撃対処の全体像をフレームワーク化し、これまでの取り組みで不足している部分を、新たにFortiOS 5.2とFortiMail 5.2で補っていく」(伊藤氏)

このフレームワークは、「脅威の検知(Inspect)」「特定(Identify)」「阻止(Contain)」「評価(Assess)」「終結(Lock Down)」という攻撃防御の一連の流れに沿って、それぞれのステップでなすべきことを定め、漏れのない防御を目指すものだ。単に脅威を検知するだけでなく、その活動を阻止し、さらには組織内への拡散状況の評価や防止、そしてより高いレベルの対策改善へとつなげていく。

フォーティネットが考えるATP(Advanced Threat Protection)フレームワーク

“抜け穴”をふさいで攻撃を見逃さないFortiOS 5.2

ATPフレームワークに則り、FortiGateアプライアンスのOS新版であるFortiOS 5.2では、これまでの“抜け穴”をふさぎ、細かな脅威も見逃さないような機能強化が図られている。具体的には、FortiSandboxとの統合強化、IPSエンジンの刷新によるSSLトラフィックの検査性能向上、新しいマルウェア検知エンジンの搭載、継続的な攻撃に対応したログビューの追加、といった改善点がある。

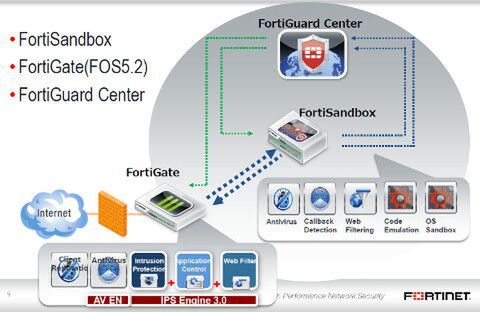

検知と防御の両方を確実に実施するため、FortiOS 5.2ではFortiSandboxとの統合をより深めている。FortiGateで高速なトラフィック処理を行いつつ、不審なファイルやURLはFortiSandboxに送って念入りな調査を行う。FortiSandboxは、アンチウイルスエンジンやコードエミュレーション機能なども組み合わせ、効率的な処理を行う仕組みを持つ(関連記事)。

FortiGate+FortiSandbox+FortiGuard Center(クラウドサービス)という“3つどもえ”の構成で、強固な検知と防御を実現する

また企業におけるSSLトラフィックの増加に対応するため、新しいIPSエンジン3.0では、SSLトラフィックの検査性能をさらに改善している。「とりわけミッドレンジ以上の機種が搭載するASIC「CP8」の処理に最適化されており、あるモデルのラボテストでは、SSLスループットが2Gbpsから9.8Gbpsとおよそ5倍になっている」(伊藤氏)。これにより、すべてのSSLトラフィックを漏れなく検査対象とするのが狙いだ。

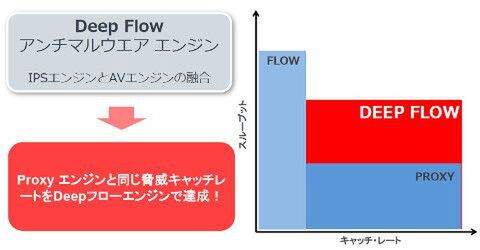

高いマルウェア検知率を達成しつつスループットも維持する技術として、新たに「Deep Flowマルウェアエンジン」も搭載している。従来は“検知率重視”のProxyエンジンと“スループット重視”のFlowエンジンの2択で、スループット維持のためには検知率を犠牲にしなければならなかった。新しいエンジンではProxyエンジンと同等の検知率で、なおかつスループットは「Flowエンジンの7~8割を実現する」という。

新しいDeep Flowエンジンでは、検知率とスループットの両立を図っている

そして、継続的な攻撃の全体像を把握しやすくするためのログビュー「FortiView」が追加される。ファイアウォール、IPSなど、機能ごとに提供されていたログに加えて、脅威ごと、アプリごと、ユーザーごとといった新たな視点から、包括的なログビューやログの追跡が行える。

FortiMailもサンドボックス連携強化、未知のマルウェアにも対処

メール保護アプライアンス向けOSの新版、FortiMail 5.2においても、FortiSandboxとの統合が強化されている。これにより、既知の脅威だけでなく“ゼロデイ”など未知の脅威も、サンドボックスで詳しくふるまいを解析して排除することができる。

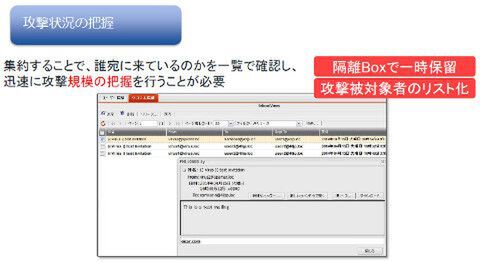

このサンドボックス解析中に同種のメール(同じ不審ファイルが添付されているなど)が届いた場合には、FortiMailがそのメールを一時的に隔離して、ユーザーの感染を防ぐ機能も備える。同種のメールが誰宛に送信されているのかを一覧表示できるため、攻撃者の狙いや攻撃規模などが迅速に把握できる。

サンドボックス解析に回されたメールは一時保留されるとともに、管理者は同種のメール一覧を確認できる。これにより攻撃ターゲットや規模が把握可能

サンドボックス解析の結果、未知のマルウェアを検出した場合には、管理者にアラートを発信すると同時に、FortiGuard Centerにも通知する。これにより、対応するアンチウイルス定義パターンが作成され、被害の拡大を防ぐ。

* * * * *

伊藤氏はこのように、FortiOS 5.2とFortiMail 5.2ではATPフレームワークに基づく機能追加/強化が行われており、サンドボックスも加えて包括的なAPT対策が可能になっているとまとめた。フォーティネットは同日、FortiSandboxの新機種(1000D)も国内発売している(関連記事)。

「FortiOS 5.2では“(これまでの)抜け穴をすべてふさぐ、つぶす”、FortiMail 5.2では“確実な検知と隔離、被害拡散防止”が実現する。ATPフレームワークとしては、両方を使っていただくのが一番適切と言える」(伊藤氏)