4月23日、シマンテックは「インターネットセキュリティ脅威レポート 第18号」を発表した。同日、セキュリティレスポンス シニアマネージャの浜田譲治氏が、標的型攻撃やモバイル、脆弱性、Macなどのレポートのハイライトについて説明した。

正規Webサイトが悪用される怖さ

インターネットセキュリティ脅威レポートは、シマンテックがセキュリティの脅威を定期的にまとめたもの。2013年度版では、世界157の国と地域から6900万件を超える攻撃の検出情報をまとめて、脅威を取り巻く現状を明らかにしているという。

シマンテック セキュリティレスポンス シニアマネージャの浜田譲治氏

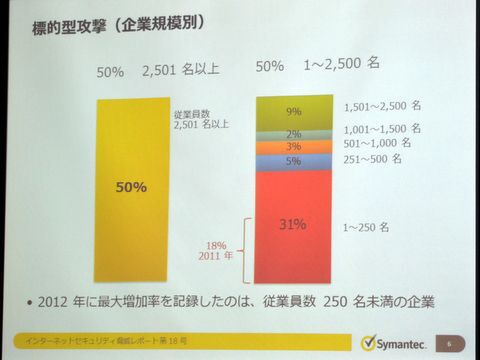

セキュリティレスポンス シニアマネージャの浜田譲治氏が挙げた1つめの傾向がご存じ「標的型攻撃」だ。2012年に発生した標的型攻撃が対前年比42%は増加し、1日あたりの平均攻撃件数も116件に達したという。特に従業員250名未満の企業への攻撃は2011年度に比べて3倍の伸び率を示し、最大の増加率を示しているという。また、産業で見ると、政府や金融機関を抜いて製造業が1位になった。職務権限で見ても研究・開発の担当者が狙われており、知的財産を扱うという傾向が見られるようだ。

小規模な企業への攻撃は昨年度の3倍に増加

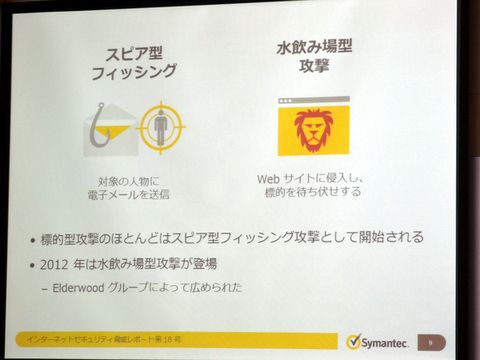

標的型攻撃の傾向は、特定の人物に対してメールを送る手法が一般的だったが、2012年はWebサイトに侵入し、標的を待ち伏せる「水飲み場型攻撃」が登場。Elderwoodのグループにより一般的になった。「歴史的に見るとフロッピーからネットワークへ、メールへとなってきたが、メールの成功率は下がっており、最近はWebへと移行している」(浜田氏)。

ユーザーをWebサイトで待ち伏せる「水飲み場型攻撃」が登場

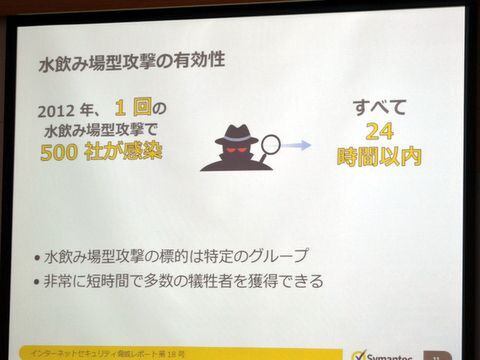

人権問題を扱うあるNGOは攻撃者にサイトを乗っ取られ、24時間以内に500社が感染したという。また、iOSのアプリ開発を支援するサイトも改ざんされ、数多くの開発者が被害を受けた。浜田氏は「正規のサイトを改ざんすると成功の確率が高い。しかも未知の脆弱性を使ったゼロデイ攻撃なので、パッチがない」と述べ、攻撃の有効性がかなり高いと警告した。

攻撃を仕掛ける悪質なWebサイトのうち、正規のWebサイトは61%。53%は脆弱性にパッチが当てられておらず、さらに24%は重大な脆弱性を持つという。「4つに1つのサイトは悪用可能ということ」(浜田氏)で、サイト側の対策はあまり期待できない。この背景には改ざんを容易に行なえるツールキットが容易に入手可能になっている現状があり、偽セキュリティソフトがダウンロードされてしまうという。

攻撃の有効性がかなり高い

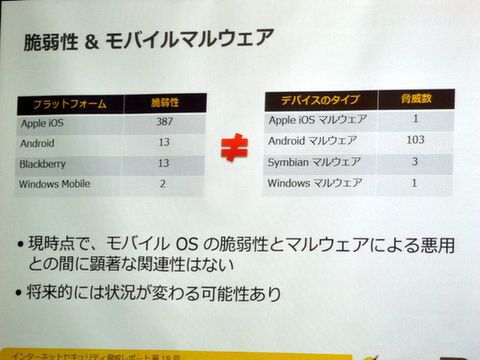

脆弱性とマルウェアの数には関連がない

2つめに濱田氏が挙げたのが、やはりモバイルだ。Androidマルウェアは、アンチウイルスをすり抜けるための亜種数が1年で7.4倍と爆発的に増加しているという。

とはいえ、未だもって脆弱性を狙うマルウェアは存在しておらず、「現状はユーザーをだましてインストールさせなければならない」(浜田氏)という状態。現状、脆弱性の数は圧倒的にiOSの方が多いのに、マルウェアの数はAndroidのほうが多いという現状があり、脆弱性とマルウェアの数に相関関係はないという。「アップルの場合、アプリの登録に厳しい審査を通らなければならない。一方、Androidはオープンで、審査がないのでマルウェアの作成者が自由にアップロードできる」(浜田氏)という理由もあるようだ。

脆弱性とモバイルマルウェアの数に関連性がない

モバイルマルウェアの動作は、情報の窃盗が主流で、バックドアやユーザーの追跡、コンテンツ送信よりも多い。スマートフォンの隆盛と共に、日本語のモバイルマルウェアも増えており、ワンクリック詐欺やGoogle Playでの配布、メールと通じて不正アプリを配布するサイトに誘導するといった手段を使う。不正なアプリはいったん登録を取り消されても、アプリ名やアイコンなどが変更され再度登録される。複数の開発者アカウントを使って登録を試みるので、いたちごっこになっている状態だ。とはいえ、Google Playの開発者として登録するのには年間で25ドルかかるので、「正直儲かっているのかわからない」という状態もあるという。