4月12日、シマンテックはインターネットの脅威や攻撃を調査した「インターネットセキュリティ脅威レポート 第16号」についての説明会を行なった。2010年に発見された2億8600万種を超える脅威と新たな傾向を明らかにした。

2010年の攻撃の5つの傾向とは?

インターネットセキュリティ脅威レポートは、シマンテックが全世界に配置している数千万台ものセンサーや調査、ハッカー通信の監視によって収集して得たデータを基に、セキュリティの現状をグローバルでまとめたもの。今回発表された第16号では、2010年1~12月を対象にしている。シマンテック セキュリティレスポンスシニアマネージャー 浜田 譲治氏によると、2010年の傾向は以下の5つが挙げられるという。

- 進化を続ける標的型攻撃

- HydraqやStuxnetなど、特定の企業や組織をターゲットにする標的型攻撃が増加した。なかでもイランの原子力発電所の制御システムへ侵入を目論んだとされるStuxnetは、4件のゼロデイ脆弱性を狙うほか、デジタル署名を詐称したり、ネットワークに依存しないUSBメモリでの感染が可能だったり、洗練された攻撃手法を用いる点が注目された。通常の標的型攻撃では、企業内の主要な人物をターゲットに、ソーシャルエンジニアリングでネットワークに侵入した例がほとんどで、ハッキングによる情報漏えいは1件あたり26万件に上るという。

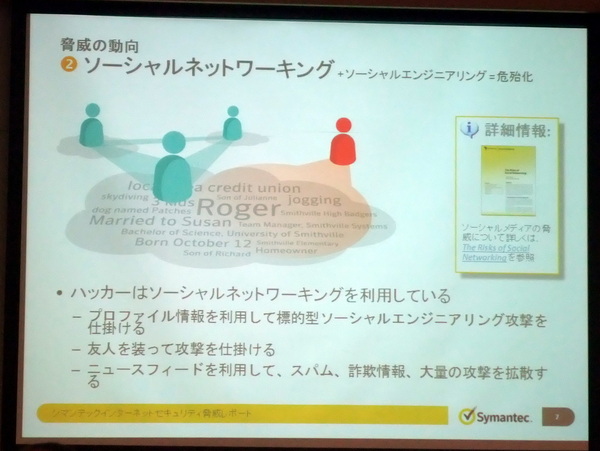

- ソーシャルネットワーキング

- ソーシャルネットワークサービス(SNS)の個人プロファイル情報を利用し、特定のユーザーを攻撃する手法が流行した。友達のふりをしたり、ニュースフィードを利用して、攻撃を仕掛ける。また、短縮URLを使うことで悪質なリンクを隠す手法もとられるという。この結果、「以前は怪しいURLというのがなんとなくわかったが、今はわからなくなっている」(浜田氏)となっているので、注意が必要だ。

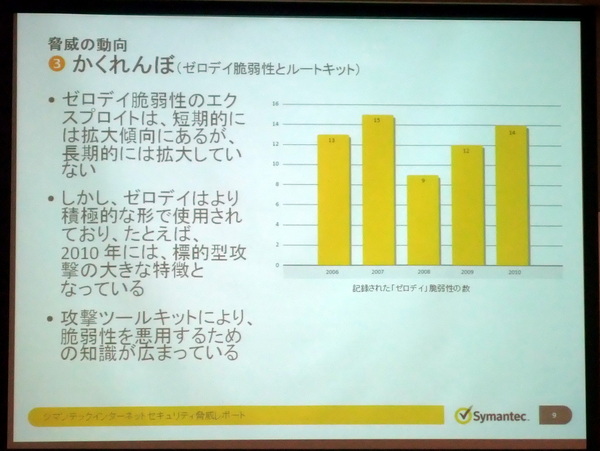

- かくれんぼ(ゼロデイ脆弱性とルートキット)

- ゼロデイ攻撃とルートキットの組み合わせで、知られていない脆弱性を突いてルートキットを仕込み、「PCの奧」へ隠れる攻撃が増えている。強力なルートキットが増えており、ほとんどがMBR(マスターブートレコード)を改ざんし、自身の存在を隠ぺいする。「個人情報を盗む必要があるので、巧妙に隠れる必要がある」(浜田氏)とのことで、ゼロデイ脆弱性は隠密攻撃をするために使われる傾向がある。

- 攻撃キットがより強力に

- 標的型とは異なるマス型の攻撃キットも拡大している。Webサイトを改ざんし、ユーザーがそのWebサイトにアクセスする際にマルウェア等に感染させる。現在はJavaの脆弱性を流行っており、「マルチプラットフォームで動作することを攻撃者がメリットと感じつつある」という。なお、Webベースの攻撃は2009年に比べ、93%も増加している。

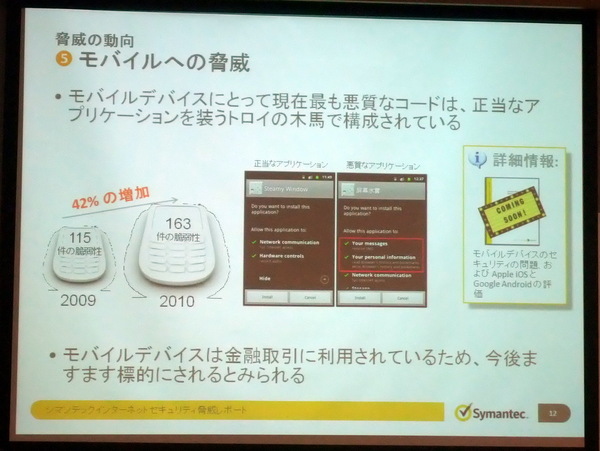

- モバイルへの脅威

- スマートフォンをはじめとするモバイルデバイスへの攻撃も増えており、2009年から2010年に比べて42%増加した。正当なアプリケーションを装うトロイの木馬で構成されていることが多く、「Androidマーケットに悪質なマルウェアが載せられたということもあった」(浜田氏)とのこと。今後、電子決済が増えてくるとともに、こうしたモバイルデバイスがより標的にされてくるという。

数字でわかる脅威と攻撃の実態

後半は、悪質なコード、脆弱性、脅威活動、詐欺活動などシマンテックが調べた調査に基づいた数値を明らかにした。以下、代表的な数値を紹介する

- アンチウイルスのシグネチャは2009年の290万から2010年は1000万へ

- マルウェアの亜種は2億8600万で、実際のマルウェア攻撃は31億

- 悪質な活動の国別ランキングは1位米国、2位中国で昨年と変わらず

- 2010年は6253の新しい脆弱性、14の新しいゼロデイ脆弱性を発見

- フィッシング攻撃のうち、56%は銀行を詐称

- クレジットカードの一括購入価格は10枚17ドルから1000枚300ドルまで幅がある

- 2010年のスパムのうち、3分の4は医薬品関連。試算では1日で955億通が送信

こうした数値から導き出される分析でいくつか興味深い点もある。

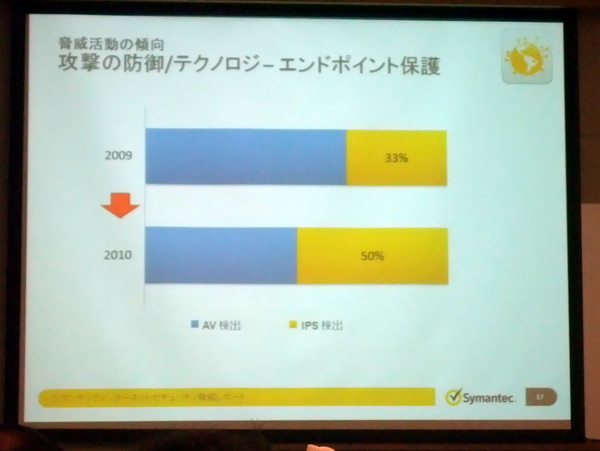

まずはアンチウイルスとIPSの検出割合が変化していること。現在のエンドポイントセキュリティ製品はおもにアンチウイルスとIPSの技術を用いている。2009年の段階では、IPSによる脅威の検出は33%に過ぎなかったが、2010年には50%にまで引き上げられている。「アンチウイルスはいったんファイルが保存してから調べるが、IPSはネットワークに流れているデータを調べる」(浜田氏)ということで、IPSによる検出率増加は、望ましい傾向だという。

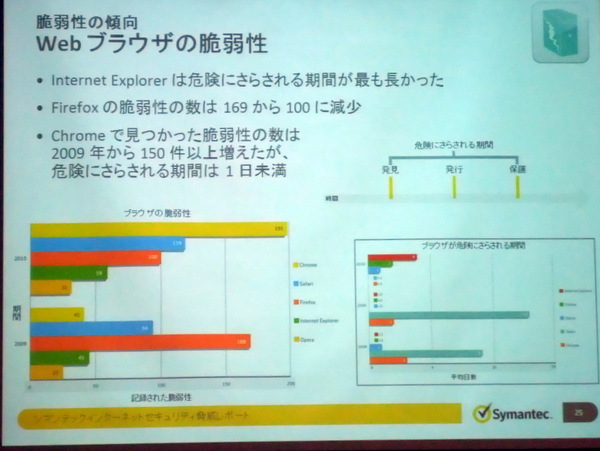

また、Webブラウザの脆弱性についても興味深い点がある。まずFirefoxの脆弱性が169から100に減少し、代わりにChromeの脆弱性が150以上に増加した。ただ、これは脆弱性の報告に対して報奨金が支払われるというグーグルの制度の問題で、危険にさらされる時間も1日未満と極めて短いという。一方、Internet Explorerが危険にさらされる期間は平均4日となっている。

さらに悪質なコードへの対策が不十分な点も指摘された。今回調査した悪質なコードのランキングを見ると、Sality系やRamint、FakeAVなどと並んで、2009年に大流行したDownadup(Conflicker)がいまだに上位にいることがわかった。つまり、パッチを当てて、脆弱性を塞いでいるところはまだまだ多くないということだ。

ちなみに日本では1日平均で819件のボットが確認され、国内のボット感染コンピュータの台数は16万8570台にのぼるとのこと。悪質なコードとしては、SasfisやZbot、FakeAVなどが上位に上がり、実行可能なファイル共有やP2Pで感染するという。

各脅威の詳細なレポートなどは、同社のWebサイトで公開されている。