エコシステムに変化はあるものの攻撃はやまず、WithSecureの脅威インテリジェンス専門家が解説

犯罪者どうしの“信頼関係”に亀裂? ランサム犯罪業界の2024年を振り返る

2024年12月26日 08時00分更新

海外では米国Change Healthcareからの大量の個人医療データ流出、国内ではKADOKAWAグループ/ドワンゴにおける大規模なサービス停止など、2024年も数多くのランサムウェア攻撃被害が発生し、注目を集めた。

一方で、ランサムウェア攻撃を行う犯罪者の世界では、著名なランサムウェアグループを舞台とした犯罪者間の“だまし合い”、法執行機関によるグループ首謀者の身元暴露といった動きもあり、それが犯罪エコシステムのあり方に多少の変化を与えたという。

この1年の「ランサムウェア犯罪エコシステム」の動向について、WithSecureで脅威インテリジェンス担当ディレクターを務めるティム・ウエスト氏の解説をまとめる。

あらためて、ランサムウェアのエコシステムはどう構成されているのか

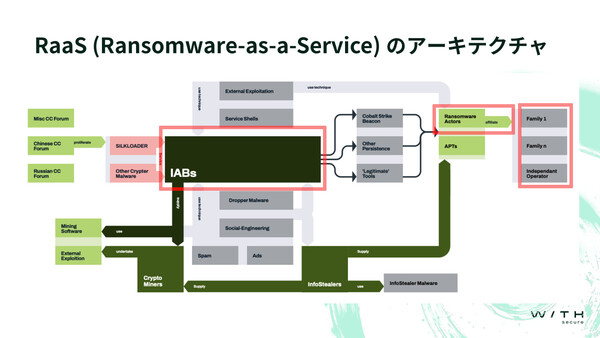

現在のランサムウェア攻撃が巨大なビジネスエコシステムを構成し、エコシステムの中で「分業化」されていることはよく知られた事実だ。このエコシステムは主に、次に挙げる3種類のアクターで構成されている。

・ランサムウェアグループ:攻撃サービス(RaaS)の提供者。ランサムウェアの開発、リークサイト(盗み出した機密情報の暴露サイト)の運営を担う。

・IAB(イニシャルアクセスブローカー):組織への侵入手段の提供者。不正入手したクレデンシャル(認証情報)や脆弱性のある侵入経路といった情報を販売する。

・アフィリエイト:攻撃の実行者。IABが提供する侵入手段やランサムウェアグループが提供する攻撃手段を使い、標的組織への攻撃を実行する。

つまり攻撃者であるアフィリエイトは、IABから侵入手段を、ランサムウェアグループから“RaaSキット”を購入したうえで、ターゲット組織への攻撃を実行する。現在のランサムウェア攻撃ビジネスは、こうした役割分担が確立されている。

そのためアフィリエイト自身は、高度な技術スキルを持たなくても攻撃が実行できる。ランサムウェアグループが提供するRaaSキットには、ランサムウェア(マルウェア)だけでなく、技術サポートや情報交換フォーラムへのアクセス権限、被害者との交渉ツール、安全な身代金受取サービスまでも含まれるという。

さらに、アフィリエイトからの代金支払いモデルも「一括払い(買い切り型)」だけでなく、「月額サブスク型」「成功報酬型」などさまざまだという。非常に洗練された“ビジネスサービス”になっていることが分かる。

犯罪者どうしの“奇妙な信頼関係”をゆるがす大きな事件が発生

ウエスト氏は、ランサムウェアのエコシステムではそれぞれのアクターが独立して“ビジネス”を実行しているため、お互いへの“信頼”やエコシステム内での“評判”が欠かせないことを強調する。

「一般の商取引とは違い、このエコシステム内の取引には法の秩序が及ばない。そのため、取引相手は代金を支払ったらきちんとサービスを提供してくれるのか、自分に関する情報を誰かに漏らさないか、そうした信頼が強く求められることになる」

そうした“奇妙な信頼関係”をめぐって、2024年には2つの大きな出来事が発生した。

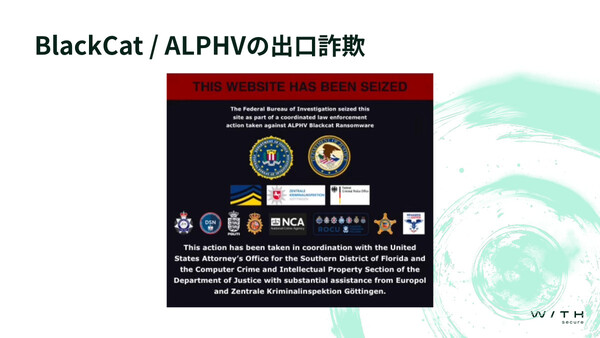

ひとつは、これまで活発な動きを見せてきたランサムウェアグループ「BlackCat」(別名:ALPHV)が、手に入れた巨額の身代金(2200万ドル、およそ35億円相当)をアフィリエイトに分配せず“持ち逃げ”したとされる事件だ。身代金の入手後、BlackCatはWebサイトがFBIなどの法執行機関に押収(閉鎖)されたように見せかけて活動を停止し、詐欺を働いたのだ。

「これはエコシステムの状況にかなりの影響を与えた。特に、関係者間の信頼が大きく損なわれる結果となった」

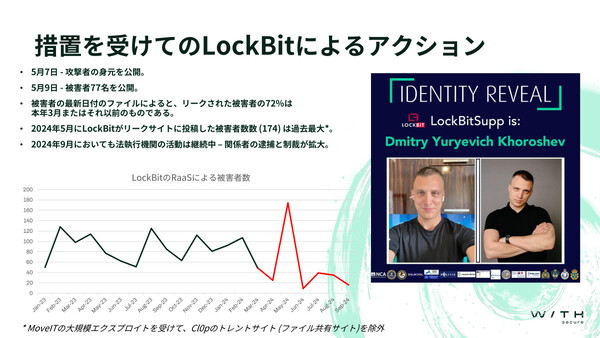

もうひとつは、こちらも著名なランサムウェアグループである「LockBit 3.0」に対する、英国、EU、米国などの法執行機関によるリークサイトの閉鎖措置だ。

ここでは、単にリークサイトを閉鎖するのではなく、サイバー犯罪者たちに対する「挑発的な心理戦」が行われた。これまでLockBitが使ってきたデザインを模した画面で、グループの首謀者「LockBitSupp」や、LockBitに関係したアフィリエイトの身元をリークしていくと宣言したのである。

「アフィリエイトたちは、LockBitを『最大規模で、能力の高いランサムウェアブランド』と見なし、絶大な信頼を寄せていた。しかし、法執行機関によるこの措置によって、LockBitの評判は大きく傷ついた。犯罪者たちは自分の身元が特定、暴露されることを嫌う。『アフィリエイトの身元も公開していく』という宣言を受けて、とてもナーバスになった」