エコシステムに変化はあるものの攻撃はやまず、WithSecureの脅威インテリジェンス専門家が解説

犯罪者どうしの“信頼関係”に亀裂? ランサム犯罪業界の2024年を振り返る

2024年12月26日 08時00分更新

新たなグループが登場して攻撃者を“吸収”、エコシステムを維持

2つの著名なランサムウェアグループへの信頼が失われたことで、エコシステムそのものの信頼性も崩れ、犯罪者たちは立ち去ったのだろうか。――残念ながら、そうはなっていないようだ。

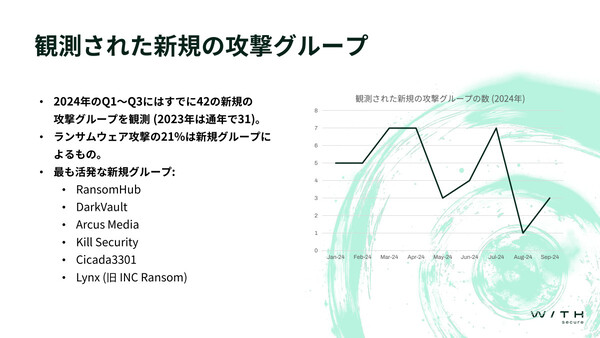

WithSecureのデータによると、2024年は第3四半期までですでに42の新規ランサムウェアグループが観測されたという。これは2023年(通年)の31を上回る数字だ。「同じランサムウェア攻撃者たちが、異なるブランド(グループ名)で活動を始めたケースが多いとみている」とウエスト氏は説明する。

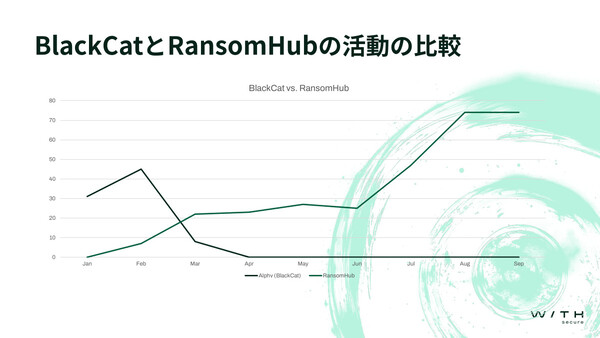

新たに登場したランサムウェアグループが、BlackCatやLockBitに関係していたアフィリエイトを取り込もうとする動きもある。現在、最も動きが活発なRansomHubグループがその一例で、積極的なアフィリエイトの募集を行っているという。

「RansomHubの活動が活発化したタイミングは、ちょうどBlackCatが“死んだ”タイミングと重なっている。(BlackCatが信頼を失ったことを受けて)彼らは身代金の受け取り方法を逆転させた。RansomHubが身代金を受け取るのではなく、アフィリエイトが自ら受け取り、そこから分け前をもらう形にした。グループの取り分も、これまでより少なくしている」

加えてウエスト氏は、取引への信頼を維持するために、犯罪者たちが交流するダークウェブのフォーラムでは、第三者が安全な取引を仲介するエスクローサービス、取引者の評価(モデレーション)システムなども見られると述べた。

被害者から攻撃グループへの“信頼”も崩れる、「信頼回復の努力を」

ウエスト氏は、信頼関係をめぐってもうひとつ、「攻撃の被害者から攻撃者に対する信頼」も重要だと指摘する。奇妙な話に聞こえるが、「身代金を支払えばシステムやデータが取り戻せる」という信頼がなければ、被害者は身代金を支払わないからだ。

2024年は、こうした信頼をゆるがす事件も発生した。前述したBlackCatの“持ち逃げ”事件では、身代金を支払った被害者(Change Healthcare)が2度目の脅迫を受け、再び身代金を支払うことになったという(ウエスト氏の推測では10億ドル規模)。ただし、米国人口のおよそ3分の1に相当する医療データが流出する最悪の結果となった。

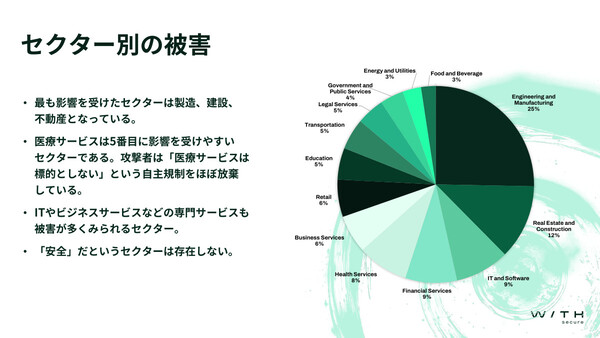

この事件についてウエスト氏は、一度目の身代金支払い後も盗み出されたデータが破棄されていなかったことを指摘し、「身代金を支払っても、犯罪者たちが約束どおりに行動しないリスクについては認識しておくべきだ」と語る。また、かつてのランサムウェアグループには「医療機関やヘルスケアサービスをターゲットにしない」という不文律があったが、「これももはや期待できない」と付け加えた。

ちなみに、Change Healthcareへのランサムウェア攻撃の侵入経路は、多要素認証(MFA)が設定されていなかった従業員向けのリモートアクセスツールだという。ウエスト氏は「予防にかかるコストは、被害が発生してから対応するコストよりもはるかに安い」と述べて、エクスポージャー管理など十分に対策をとることをアドバイスした。

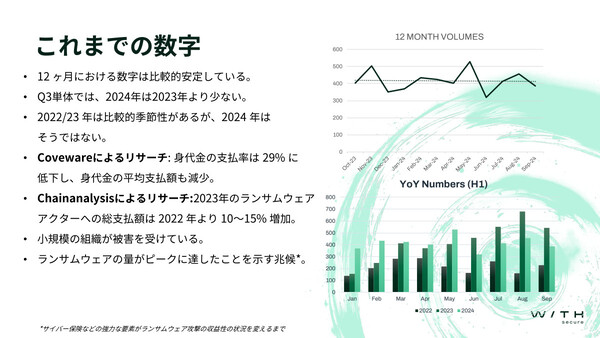

調査データによると、被害を受ける(リークサイトに掲載される)企業の規模は、大規模から徐々に中規模、小規模へと移りつつある。そのため、1件当たりの身代金の平均支払額が減少する一方で、総支払額としては増加しているという。