ダークウェブを通じて高度な「分業化、専門化」が進むサイバー犯罪ビジネス、アカマイが解説

ドコモ口座経由の不正引き出しの背景に「進化したリスト型攻撃」

2020年10月19日 07時00分更新

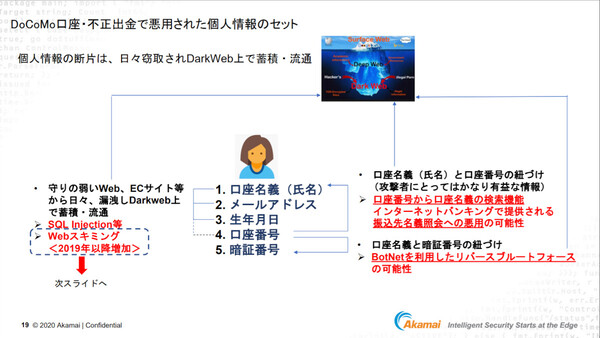

漏洩した情報の断片がダークウェブで蓄積、流通している

攻撃の分業化と専門化は、日々窃取されている個人情報の断片がダークウェブを介して蓄積され、流通していることからも見て取れる。

通常の企業におけるマーケティング活動でも、ユーザーに同意を得たうえで、どのような属性の人がどんな行動を取っているかを収集し、ビッグデータとして解析することが焦点となっている。サイバー攻撃者はもっと大規模に、またグローバルに(そしてもちろん不正に)、個人情報の“断片”を収集・集約しつつあることが、ドコモ口座を介した不正出金の問題で明らかになった。

「不正出金の際に必要とされた個人情報は、口座名義、メールアドレス、生年月日、口座番号、暗証番号という5つの組み合わせだ。ただしそれぞれの断片は、過去から今日に至るまで何らかの方法で漏洩し、すでにダークウェブに蓄積されているということをあらためて認識する必要がある」(村田氏)。蓄積された個人情報が攻撃者にとって意味のある(=悪用できる)情報となれば、それは高額でやりとりされているという。

情報の流出経路はさまざまだ。国内の不正送金事件では、ユーザーの利便性向上を目的として提供されてきた、口座番号から振り込み先の名義を照会できる検索機能が悪用された可能性が指摘されている。また暗証番号を探り当てる手法としては、ボットネットを利用したリバースブルートフォースが使われたのではないかと言われている。

そしてそれ以外の口座名義(=氏名)やメールアドレス、生年月日といった情報になると、「たとえ自社から漏洩しなくても、守りの弱いWebやECサイトから流出し、日々ダークウェブ上で蓄積されている」(村田氏)のが実情だ。

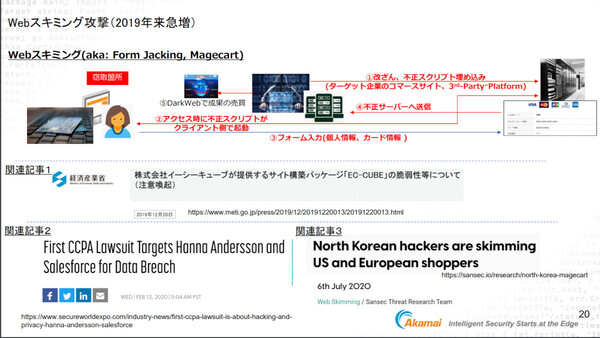

こうした個人情報を窃取する新たな手口として、村田氏は「『Webスキミング』に注意を払ってほしい」と述べる。

Webスキミングは「フォームジャッキング」などとも呼ばれ、2019年頃から流行り始めた手法だ。SQLインジェクション攻撃のようにサーバサイドから直接個人情報を盗み出すのではなく、Webサイトに不正なスクリプトを埋め込み、ユーザーがWebサイトのフォームにメールアドレスやクレジットカード番号、口座情報といった情報を入力するタイミングで情報をかすめ取り、攻撃者のサーバに送信する。

セミナーでは、同社のAjay Mishra氏が、フロントエンドのJavaScriptを書き換えるだけで、何も知らずにアクセスしてきたユーザーが入力したIDやパスワード、口座番号などの重要な情報が、攻撃者が何ら手を下さなくても、管理下のC2サーバにいとも簡単に送信される様子を紹介した。こうした攻撃への対策としては、Webブラウザの動きを機械学習技術などを利用して解析し、アラートを出すような仕組みが必要だと語る。

Webスキミングの実例としては、この手法を悪用したサイバー攻撃集団、「Magecart」による攻撃の例がよく知られている。企業が独自に開発したWebアプリケーションだけでなく、サードパーティが提供するミドルウェアやクラウドプラットフォームの脆弱性が突かれ、不正なスクリプトが埋め込まれる可能性がある点に注意が必要だ。こうなると「自社ではなかなか検知できない一方で、攻撃者からすると不正スクリプトをばらまいて“1対N”の攻撃を成立させることができ、非常に防御が難しい」(村田氏)。

日本でも昨年頃から、「EC-Cube」の脆弱性を突いたWebスキミングへの注意喚起が行われるなど、少しずつリスクは認識されつつある。それでも、SQLインジェクションなど他の攻撃手法に比べると認知度は低いようだ。

「企業の発表を拾い上げていくと、9月だけでもWebスキミングによる個人情報やクレジットカード情報の流出が非常に多く発生しており、今後はこの手法に備えていかなければならない。またこの事実は、個人情報の断片が日々流通し、蓄積していることを示唆する重要な証拠だともとらえている」(村田氏)

「攻撃側が優位」を念頭に置いて対策の検討と最新情報の収集を

金融サービスでの不正送金を受け、二要素認証を実施したり、不審なIPアドレスからのアクセスは遮断するといった対策を取るなど、対策を強化した組織は少なくないだろう。そのすべてが無意味だとは言わないが、万能というわけでもない。

「力関係で言えば、『攻撃者のほうが防御側よりも常に上である』という観点に立つ必要がある。またボットによって自動化された攻撃を行うグループと、その成果をベースに人間による攻撃を行うグループがあるという分業構造を踏まえ、それぞれ分けて対策を考える必要がある」(村田氏)

同様に、IPアドレスベースの防御も、数万単位のIPアドレスを操るボットネットが存在する以上、効力が薄れてきていること、新たな攻撃手法によってさまざまな個人情報の断片が窃取され、それがダークウェブで蓄積され、流通していることに注意を払わなければならないと指摘した。

さらに、「日本語で得られる情報と英語圏の情報にはギャップがある。言葉一つとっても、リスト型攻撃をそのまま英語にして出てくる情報と、「Credential Stuffing」と検索して出てくる情報には大きな差があることを知り、攻撃に関する最新の情報を得ることが重要だとした。

分業化、専門家が進むサイバー攻撃の現状は、「Cyber Criminal GIG Economy」とも呼ばれているという。市場としてのダークウェブ、決済手段としての仮想通貨を利用し、「GIG」、すなわち「単発の仕事」「一回限りの仕事」をそれぞれの強みを生かして請け負うさまざまな攻撃者集団が存在するーーそのことをまず頭に入れて対策を考える必要がある時代が到来している。アカマイもそれを支援すべく、「IDセキュリティ」をキーワードにソリューションを強化していくとした。