設定ミスを自動検知/是正する「Cloud Guard」、高機密環境を“強制”する「Maximum Security Zones」

オラクル、IaaSのセキュリティリスクを低減する2サービスを無償提供

2020年09月15日 11時00分更新

オラクルは2020年9月15日、同社のIaaS「Oracle Cloud Infrastructure(OCI)」において、新たなセキュリティサービスを提供開始した。リスクの高い設定ミスなどを継続的に監視/警告し、是正(修正)の自動化もできる「Oracle Cloud Guard」と、“パブリックアクセス不可”などのルールが変更できない高機密環境「Oracle Maximum Security Zones」の2つ。いずれもすべてのリージョンで、追加コストなしで利用できる。

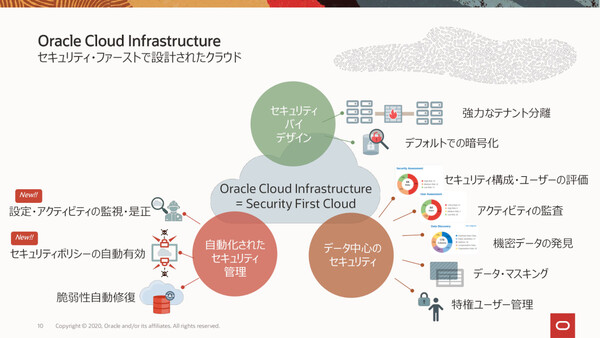

オラクルではこれまでも、OCI(およびDBaaSの「Oracle Autonomous Database」)において「セキュリティ・バイ・デザイン(設計から組み込まれたセキュリティ)」「自動化されたセキュリティ管理」「データ中心のセキュリティ」という3原則を掲げ、高セキュリティなIaaS環境の実現を目指してきた。今回提供を開始した2つの機能は、この取り組みをセキュリティ管理自動化の領域でさらに強化するもの。

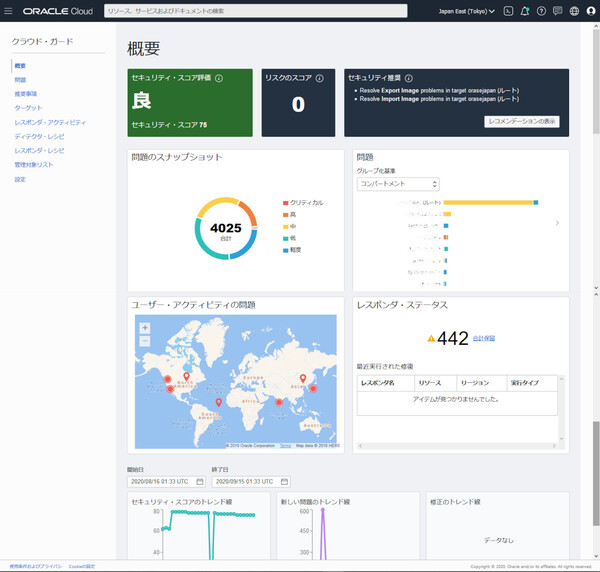

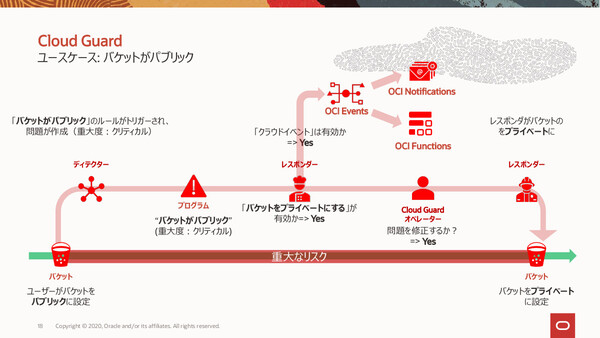

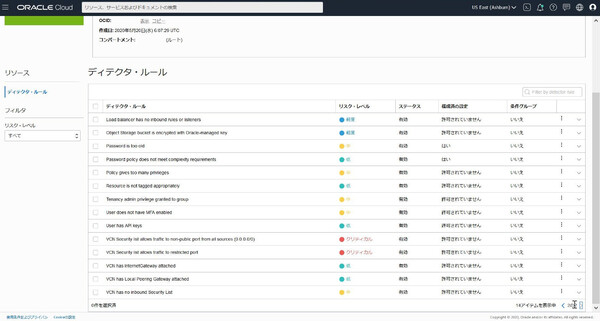

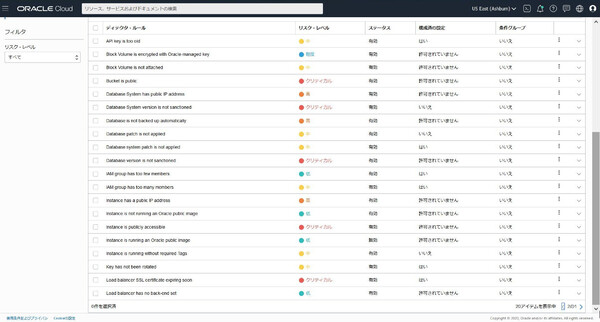

1つめのOracle Cloud Guardは、ユーザーの設定ミスや設定漏れといったリスクの高い構成やアクティビティを自動検出し、管理者に警告を行うツール。ダッシュボードやメール、チャットツールなどを通じて管理者が警告を確認し、手作業で是正を行うだけでなく、是正のためのアクションを自動化することもできる。

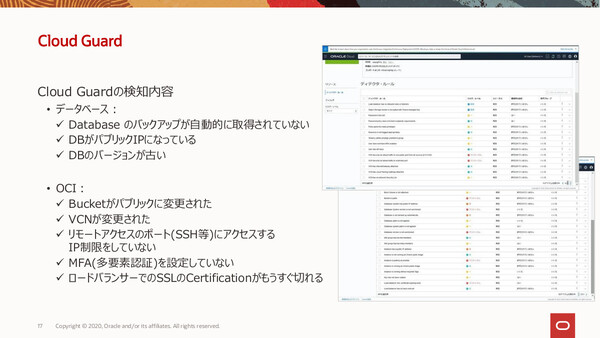

検知ルール(ディテクタルール)には、たとえば「ストレージ(バケット)のパブリックアクセスが許可されている」「データベースの自動バックアップが設定されていない」「SSL証明書の有効期限がもうすぐ切れる」といったものがあらかじめ用意されている。さらに、顧客自身で独自のルールを作成することも可能。

なおOCIでは、1つのテナントを分割した「コンパートメント」という管理単位ごとにセキュリティポリシーを適用できるが、Cloud Guardをルートコンパートメント(すべてのコンパートメントにポリシーを継承する“親”のコンパートメント)に適用することで、自社内すべての部門/拠点で利用するOCIリソースに対して、一元的なルール適用と監視、是正ができるようになっている。

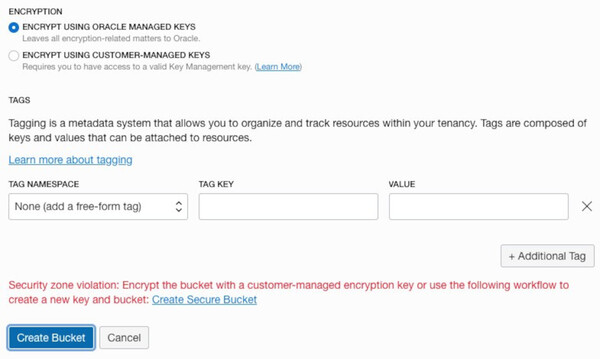

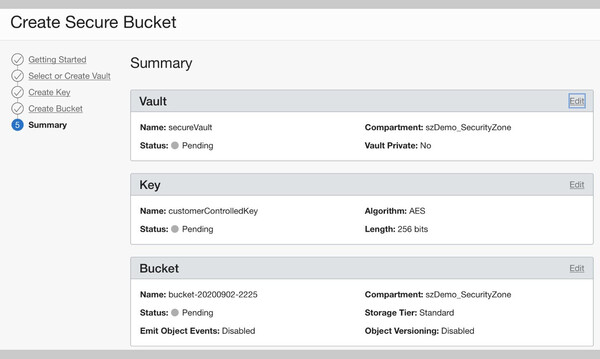

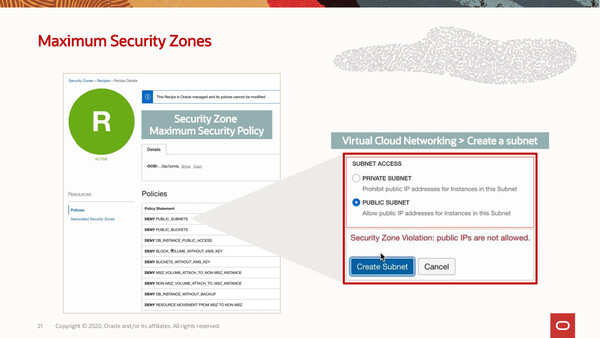

2つめのOracle Maximum Security Zonesは、特定のコンパートメントを、顧客の個人情報などを取り扱う機密性の高いワークロードやデータを配置するための環境として利用できる機能だ。Maximum Security Zoneに指定したコンパートメントは、厳格なセキュリティポリシーがすべてのリソースに対して作成時点から“強制”され、リスクのある設定変更やアクションができない仕組みになっている。

Maximum Security Zonesでは、オブジェクト/ファイルストレージ、ネットワーキング、暗号化、DBaaSなど、OCIの主要サービス群に対するポリシーが用意されている。

Maximum Security Zonesでは、デフォルトで“DENY(拒否)”になっている各種ポリシーの設定変更ができない。たとえば、右画面のようにユーザーがパブリックサブネットを作成しようとしても拒否される

なお、Maximum Security Zonesと連携するサービスとして「Security Advisor」も提供される。公式ブログの説明によると、これはエンドユーザーが新規リソースを作成する際に、ポリシーに適合したセキュアな設定を支援するワークフロー(ウィザード)の機能。これにより、たとえセキュリティに詳しくないユーザーでも、セキュアなリソース作成を簡単に行うことができる仕組みだ。