オラクルとKPMG、クラウドセキュリティ調査「Oracle and KPMG Cloud Threat Report 2020」発表

日本企業はクラウドの「ID/アクセス管理」「データ保護」に遅れ

2020年07月31日 07時00分更新

リモートワークでは境界型セキュリティが破綻、新たなモデルへの移行を

コロナ禍を背景に導入企業が増えているリモートワークのセキュリティについては、従来型の境界防御セキュリティから「ゼロトラストセキュリティ」への進化を訴えた。

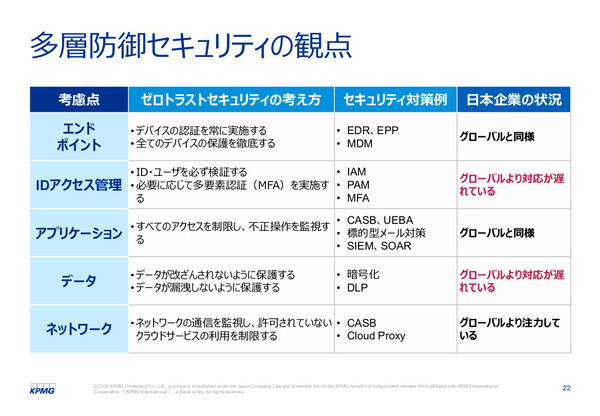

まず今回の調査からは、グローバルと比べて日本企業のセキュリティ対策が「ネットワークベースのセキュリティ」、つまり社内ネットワークと社外ネットワーク(インターネット)の境界にゲートウェイを設ける境界型セキュリティに偏っていることが明らかになっている。

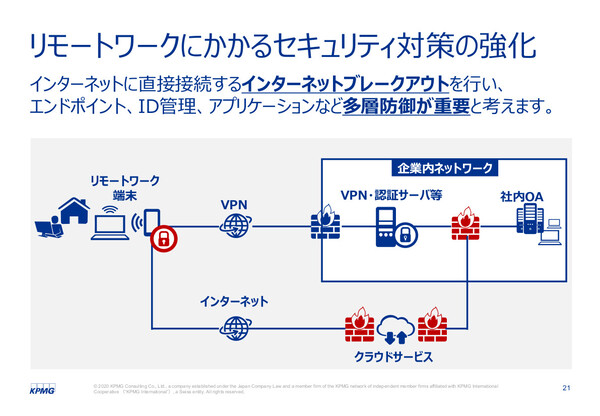

その結果として、今回のリモートワーク(在宅勤務)においては多くの日本企業でVPNが多用されることになり、問題も生じている。SaaS/クラウドアクセスも含めすべてのトラフィックがVPNで社内ネットワーク経由となるため、VPNのキャパシティが逼迫し、業務生産性が低下するといった問題だ。さらに、境界の“外”にある無防備なデバイスやクラウドアプリケーションの不正利用、データの漏洩といったリスクも潜在する。

この問題については、SaaS/クラウドアプリケーションへのトラフィックを直接インターネットに流す「インターネットブレイクアウト」と、デバイスやクラウドアプリケーション、さらにデータにもそれぞれ防御手段を導入するゼロトラストセキュリティモデルを同時に取り入れるべきだという。澤田氏は「グローバルと比較して、日本企業の取り組みが顕著に遅れているのは、クラウド環境における『ID/アクセス管理』と『データセキュリティ』の2点」だと指摘した。

この2点について、さらに詳細を日本オラクルの大澤清吾氏が説明した。

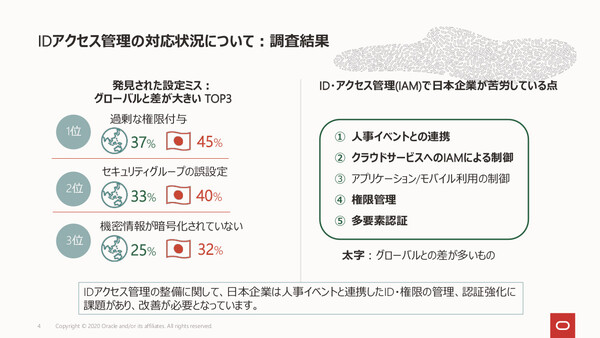

まずID/アクセス管理についての調査結果から、日本企業では「人事イベント(入社や退社、部署異動など)との連携」「クラウドサービスの制御」「権限管理」「多要素認証」といった課題に苦労しているという。これらはグローバルとの格差も大きく、改善の必要がある。

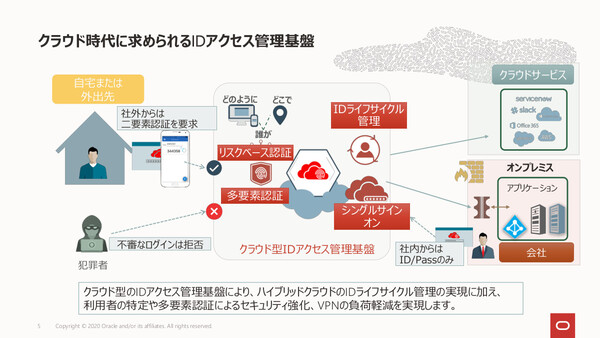

大澤氏は、ID/アクセス管理基盤をクラウドに移行し、シングルサインオンや多要素認証、リスクベース認証、IDライフサイクル管理といった機能を提供することで、クラウド/オンプレミスの両方にある業務アプリケーションのID/アクセス管理を一元化できるとした。この方式ならば、インターネットブレイクアウトによるSaaSアクセスにも高度なセキュリティを実現できるうえ、さまざまな業務アプリケーションに対するアクセスログも一元化できる。

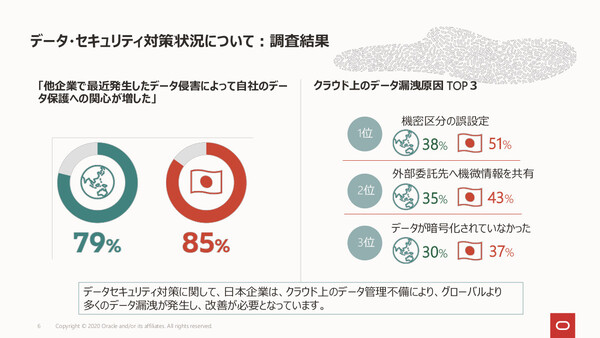

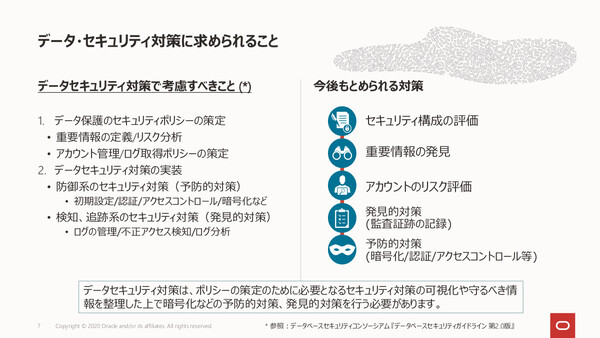

もうひとつのデータセキュリティについては、これまでの境界型セキュリティではあまり問題にならなかったクラウドの設定ミスなどによって、グローバルよりも多くのデータ漏洩が発生しており、改善が必要だと指摘している。その対策として大澤氏は、データベースセキュリティコンソーシアムがまとめたガイドラインを引用しながら、まずは現状把握/評価を行ったうえで、データ保護ポリシーの策定を行い、「予防的対策」と「発見的対策」を実装していく必要があると説明した。