トレンドマイクロは、「スマート工場に潜むセキュリティリスク実証実験レポート」を公開。スマート化によって新たな侵入経路が生まれることや、サイバー攻撃によって、製造管理者に気づかれることなく、製造物の損害が発生したり、生産ラインが停止したりといったリスクがあることなどを明らかにした。

実環境を再現した「スマート製造システム」で6ヶ月間検証

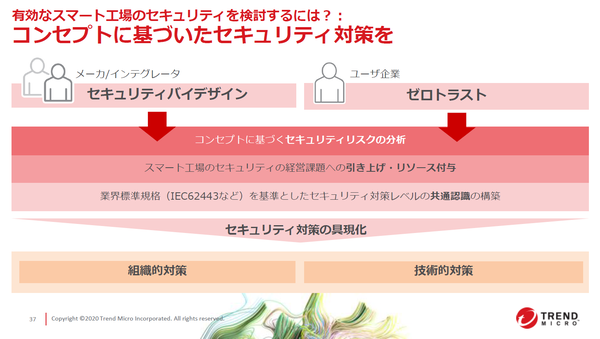

トレンドマイクロ グローバルIoTマーケティング室セキュリティエバンジェリストの石原陽平氏は、「スマート工場を安全なものにし、それを維持するためには、業界全体のセキュリティレベルの向上が必須である。今回の調査は、自社工場のスマート化を進める際に、考慮しておくべきセキュリティリスクを明示し、その対策を図ることを目的に実施した」と説明。また、「ユーザー企業は工場へのあらゆる侵入経路を疑い、侵入を前提としたゼロトラストのセキュリティ対策を行なうこと、メーカーやSIerは、安全なものを作り、安全なものを提供するというセキュリティバイデザインのコンセプトに基づいた協力体制を構築することが大切である」などと指摘した。

今回の実証実験は、ミラノ工科大学と共同で実施。スマート工場のうち、実行管理や監視制御、操作制御、作業を行なう「OTシステム」における実環境を再現した「スマート製造システム」を構築。ここには、製造プロセスの状態の把握や管理、作業者への指示や支援などを行う情報システムのMES(Manufacturing Execution System)や、システム管理者やオペレーターがシステム全体の状況を確認したり、制御したりするためのインターフェイスであるHMI(Human Machine Interface)、産業制御システムで使用される機械を制御するための装置であるPLC(Programmable Logic Controller)のほか、エンジニアリングワークステーション(EWS)やロボットアーム、産業用IoTデバイスなどを設置。2019年初夏から約6カ月間にわたって検証を行なった。

スマート工場を襲う3つの侵入経路

実証実験では、「アプリケーションストアからEWSへ」、「ITシステムからMESへ」、「オープンソースライブラリからEWSへ」という、スマート工場環境特有の3つの侵入経路が発見されたとし、同社では、これらの経路を通じて、リスクが発生する可能性があると警鐘を鳴らしている。

今回の検証結果をもとに、「アプリケーションストアからEWSへ」では、以下のような事例を示す。

「スマート工場内に設置されたEWSでは、産業機器メーカーが提供するアプリケーションストアからダウンロードしたプログラムを利用できるようになっているが、複数の産業用アプリケーションストアを検証した結果、産業用ロボット製造メーカーであるABBの産業用アプリケーションストアに、誰でもアプリケーションをアップロードでき、かつ未承認のアプリケーションがダウンロードできるという脆弱性があった。すでにメーカー側に通知して修正済みであるが、こうした脆弱性を悪用し、アプリを経由して、EWSにマルウェアを感染させる危険性がある」(石原氏)

スマート工場の実現においては、アプリケーションストアに数多く用意されているEWS用アプリを利用することが多い。ABBの事例では、トレンドマイクロが作成したアプリケーションをアップロードしたところ、 「Pending for approval(承認待ち)」 というステータス表示にも関わらず、ユーザーがこのアプリをダウンロード可能な状態であることが確認されたという。

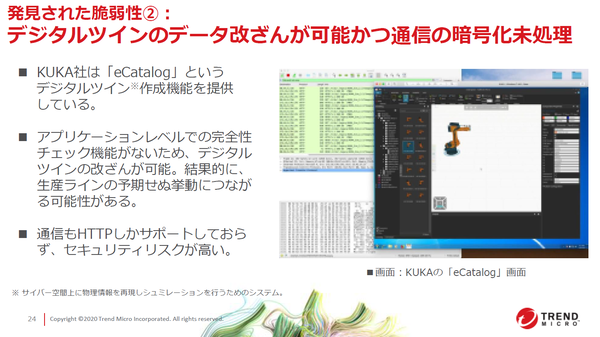

また、KUKA社ではクラウドサービス「Sim Pro」において、「eCatalog」と呼ぶデジタルツイン作成機能を提供しているが、アプリケーションレベルでの完全性チェック機能が存在しないため、デジタルツインのデータが改ざんされてしまう危険性があることも確認できたという。石原氏は、「通信もHTTPしかサポートしておらず、セキュリティリスクが高いことが明らかになった。データの改ざんにより、生産ラインの停止など、予期せぬ挙動につながる可能性がある」と指摘した。

また、「ITシステムからMESへ」では、MESデータベースの改ざんによって不良品が生産されるリスクがあることを示した。たとえば、ERPなどのITシステムにマルウェアが侵入したのちに、それを経由して、MESデータベースに侵入。MESのデータベースの数値を改ざんし、PLCのロジックを変更。その結果、意図しない生産物が製造されるというリスクがあるという。

今回の会見では、MESデータベース値の改ざんによって、本来ならば製造物の右下部分をドリルで穴を開けるものが、左下部分に穴を開けるという動きに変更されてしまった事例を紹介した。「MESは、スマート工場における脳としての役割を担うが、データベースを完全に信頼しているため、データ変更に気づかないことがありうる。それにより、生産ラインで誤った製造物が作られてしまうというリスクが発生することがわかった」(石原氏)。

そして、「オープンソースライブラリからEWSへ」という点では、オープンソースライブラリの改ざんによる産業用IoTデバイスの侵害の可能性を指摘した。「スマート工場では、Raspberry Piなどを活用した産業用IoTデバイスの導入が進んでおり、オープンソースライブラリの利用頻度が高まっている。だが、それ結果、ソフトウェアサプライチェーンの完全な管理が困難になっている」(石原氏)という。

約20人の開発者にインタビューしたところ、その多くが製造現場において、産業用IoTデバイスを使用し、オープンソースを活用したカスタムソフトウェアを稼働させていることがかわったという。今回の実証実験では、これを前提に、IoTデバイス開発において、オープンソースライブラリが活用されていることに着目。温度センサーとして稼働するIoTデバイスを実験環境で稼働させた。 その結果、あるライブラリを利用したところ、それが不正なライブラリであり、見た目にはわからないように中身を改ざん。温度センサーが正常に作動せず、製造ラインが止まる事態が発生したという。

「オープンソースライブラリの活用は、スマート工場の実現において、新たに発見された隠れたリスクだといえる」(石原氏)。

工場においても「ゼロトラスト」や「セキュリティバイデザイン」が重要

同社では、スマート工場の実現において重要なシステムとなるEWSやMESが、狙われやすい環境にあり、影響を受けやすいことを示す一方、機器メーカーやSIerなど、社内外の多くの関係者が関わる環境にあることが、セキュリティリスクを生みやすい環境にあることという。その上で、企業は、あらゆる侵入経路を疑い、侵入前提のセキュリティ対策を行なう「ゼロトラスト」や、メーカーやSIerは、製品が悪用されることを前提とした設計を行う「セキュリティバイデザイン」の考え方が必要であることを改めて強調。さらに、人、組織、プロセスの観点からの対策が必要であることを示した。

石原氏は、「工場のスマート化は、工場の至上命題である生産性向上と不良率低下の実現を目的としたIT技術の活用アプローチであり、生産活動およびその管理を高度に自動化および高速化を実現できる。スマート工場は、今後の標準になっていくだろう。だが、工場がスマート化するのに伴い、サイバーセキュリティリスクの増加が懸念される。新たな技術を導入する以上、それに伴って新たなセキュリティ技術が導入する必要がある」と指摘する。

また石原氏は、「コンセプトに基づくセキュリティリスクの分析や、スマート工場のセキュリティを経営課題に引き上げて、リソースを投資すること、IEC62443などの業界標準規格を活用したセキュリティ対策レベルの構築、システム全体を俯瞰し、セキュリティスキルを持った人材の選定や育成も重要になる」と述べた。