中堅企業にDell Technologiesが伝えたい「2019年にやっておくべきこと」 第3回

“現場のリアル”を理解したうえでセキュリティ対策をアップデートしよう

「中堅企業セキュリティ事件簿」で考える、本当に必要な対策とは?

2019年09月17日 08時00分更新

情報セキュリティはもはや「企業経営上の課題」である――。近年ではこうした考え方が当たり前のものになっている。業種や企業規模を問わず、サイバー攻撃でITシステムが破壊されれば業務が遂行できなくなり、顧客データや機密情報が盗みだされれば社会的信頼を失うことにもなりかねないからだ。

とはいえ、国内の中堅企業ではIT担当/情シスの人員が絶対的に不足している。幅広い情シス業務の中で、“保険”のような役割のセキュリティ対策まではなかなか手が回らず、つい後回しになってしまいがちなのが現実だろう。

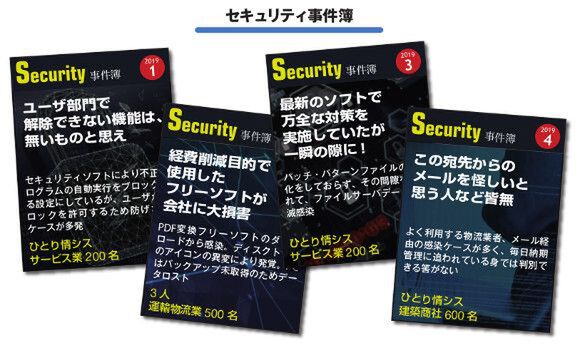

国内中堅企業(100~999名規模)との幅広い取引があるDell Technologies(デル 広域営業統括本部)では、そうした課題を抱える中堅企業の情シス担当者向けの資料として「中堅企業セキュリティ事件簿」をまとめている。これは国内の中堅企業で実際に発生したセキュリティインシデントについて、その発生状況や原因、発生後の対応などを聴き取ってまとめたもので、リアルな現場視点からセキュリティ対策を考えるためのヒントになる資料と言える。

Dell Technologiesの2018年調査によると、「過去3年間にセキュリティ事故の被害を受けた」中堅企業は実に全体の3割以上を占めるという。本稿では、このセキュリティ事件簿で紹介されているインシデント(セキュリティ事故)の原因を読み解きながら、現在の中堅企業にとって「本当に必要な」セキュリティ対策とは何かを考えていきたい。

Dell Technologiesでは、中堅企業が経験した具体的なセキュリティ事故被害を「中堅企業セキュリティ事件簿」にまとめている

「セキュリティ事件簿」教科書どおりには行かない“現場のリアル”

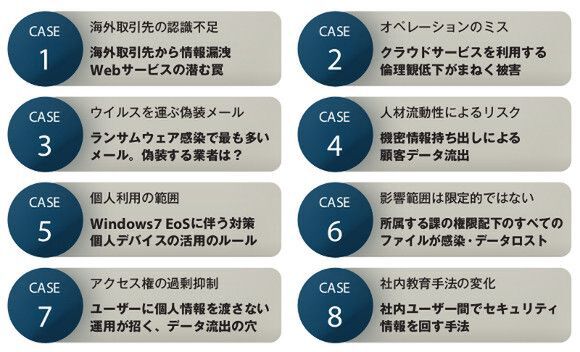

2019年版の中堅企業セキュリティ事件簿(以下、事件簿)では、特に注目すべきインシデントとして8件の事例が取り上げられている。いずれも、ニュースで大きく取り上げられるような高度なサイバー攻撃が行われたわけではなく、むしろ企業側(防御側)のちょっとした油断、対策漏れの“穴”が原因となってインシデントにつながったものばかりだ。

2019年版のセキュリティ事件簿で取り上げられている8件のインシデント事例

たとえば「ランサムウェア/マルウェア感染」インシデントを見てみよう。一般にマルウェアの感染ルートとして最も多いのは「メール」と言われるが、事件簿では特に、ふだんから業務で利用している物流業者になりすました偽メールを通じた感染が多いことが指摘されている。

それではどう対策すべきか。“教科書どおり”の解答ならば「社員一人ひとりが、メールの送信元をより注意深くチェックするべき」となるだろう。だが事件簿からは、忙しい現場業務の中で、取引先を装った巧妙ななりすましたメールを見抜くことは難しい実態も浮かび上がる。ここでは業務を妨げずにセキュリティを向上させる、そんな“現場のリアル”をふまえた対策が必要なはずだ。

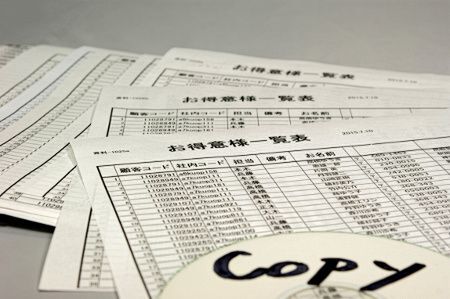

次に「顧客データの大量流出」インシデントを見てみる。情報漏洩インシデントといえば、外部のハッカーによるサイバー攻撃を受けて、大量のデータが盗み出されるというイメージが強い。だが実際には社員による内部犯行、つまり「データの無断持ち出し」も多い。特に事件簿にあるような「退職者によるデータ持ち出し」については、発覚していないものも含めてかなり多く発生しているものと考えられる。外部攻撃への対策だけでなく、こうした内部犯行を防ぐ対策も取られているだろうか。

「Windows 7のサポート終了」に起因するインシデントも取り上げられている。サポート切れのWindows PCを社内で使い続けるために「業務PCのインターネット接続は禁止」というルールを策定した結果、現場では個人のスマートフォンやPCを業務に使わざるを得なくなり(会社側も黙認)、それが原因で商談情報の漏洩事故につながったというものだ。ともすればセキュリティ対策は、何かを「禁止」したり「利用制限」したりする発想につながりがちだが、それは本当に正しいのだろうか。

「社内ユーザーへのセキュリティ教育」については、改善事例が取り上げられている。社員へのセキュリティリテラシー教育でよくあるのが、情シス側から一方的に「セキュリティリスクの大きさ」や「インシデント発生時の被害/影響の大きさ」を強調して伝え、注意喚起やルールの徹底を迫るパターンだ。しかし、人材の流動化が進むなかで社員個々人の倫理観や意識の差は拡大しており、会社への帰属意識も薄れている。そのため旧来のようなリテラシー教育では、社員のセキュリティ意識レベルを一致させる効果は出にくくなっている。

事件簿で取り上げている改善事例では、セキュリティインシデントが起きた場合はITの利用制限をせざるを得ず、利便性の高い業務利用ができなくなってしまうことを説明し、社員の自発的な協力を促している。そのことにより、社内のユーザー間で具体的な“ヒヤリハット”事例(インシデント発生につながりかねない事例)を共有する動きにもつながったという。

中堅企業のセキュリティ対策で「見落としがちなポイント」とは

ここまで紹介してきたインシデント事例からから、現在の中堅企業におけるセキュリティ対策において「見落としがちなポイント」を簡単にまとめてみよう。

●基本的な対策を「漏れなく」実施することが大切:

インシデント発生原因の多くはちょっとした油断やミス、あるいはセキュリティ対策の“穴”である。たとえばランサムウェアやマルウェアへの感染も、ほとんどの場合はOSやアプリケーション、ウイルス対策ソフトがきちんと最新版にアップデートされていれば防ぐことができる。まずは会社全体を巻き込んで、基本的な対策を「漏れなく」実施していくことが大切だ。

●現場業務を無視した「禁止/強制」ではなく「協調」が必要:

セキュリティリスクを回避しようと「~をしてはいけない(禁止)」や「~をしなさい(強制)」のルールを作っても、現場業務の妨げになるようであればそのルールは破られ、あるいは回避策(私物のPCやスマートフォンを使うなど)が生まれてしまう。一方的な「禁止/強制」ではなく、現場業務の実情にも耳を傾けつつ、社員の自発的な協力を促す「協調」の方向性に転換していくべきである。

●「人材の流動化」が新たなセキュリティリスクを生んでいる:

退職者による顧客データの持ち出しに見られるように、人材の流動化が進むにつれて、会社への帰属意識や個人の倫理観だけをあてにしたセキュリティ対策は難しくなる。他方で、セキュリティルールの徹底やセキュリティ意識のレベル統一にも課題が生じる。こうした変化を見据えたうえで、セキュリティ対策を再考していかなければならない。

Dell Technologiesの中堅企業向けセキュリティソリューション

ここまで述べてきたような現場の実態、あるいはポイントをふまえたうえで、中堅企業のセキュリティ対策はもう一度、体制やルールを見直すべきときに来ている。そしてDell Technologiesでは、そうしたセキュリティ対策の改善に役立つ製品やソリューションを幅広くラインアップしている。

たとえば最も被害ケースの多いランサムウェア/マルウェアへの対策としては、OSやアプリケーション、ウイルス対策ソフトの最新版アップデートを徹底したい。現在ではこうしたもののアップデートは自動化されているはずだが、「業務の妨げになるから」とアップデートしていないユーザーもいるかもしれない。

また当然のことだが、サポート期間が終了したOSを使い続けることは大きなセキュリティリスクだ。第1回の記事でも紹介したとおり、2019年1月にはWindows 7の延長サポート期間終了が迫っているが、業務現場にはまだそうしたPCが多く残っているかもしれない。Windows 10搭載PCへの移行作業には検討すべきことも多く、時間がかかる。情シス担当者はいち早く現状を確認し、計画的に移行を進めなければならない。Dell Technologiesならば、こうした業務を検討やアセスメントの段階から支援するサービスメニューが整っている。

ちなみにWindows 10には、「業務生産性の向上」と「堅牢なセキュリティ」を両立させる業務PC向けの技術や機能が数多く標準搭載されている。たとえばパスワード入力でなく、顔認証/指紋認証技術ですばやくサインインできる「Windows Hello」がそれだ。

そしてデルの最新モバイルPC「Latitude 7400 2-in-1」では、そこにインテル® Context Sensing SDKで実現した世界初のPC近距離センサーを組み合わせた独自機能「デル・エクスプレス・サインイン」を提供している。これは、ユーザーが1メートル前後まで近づくだけで自動的にスタンバイ状態から復帰して顔認証でサインインし、またユーザーが立ち去れば自動的にロックされるというものだ。ユーザーが特別な操作をしなくても情報漏洩対策が強化できるうえ利便性も高まるので、業務現場でも喜ばれるだろう。

「デル・エクスプレス・サインイン」に対応したDell Latitude 7400 2-in-1

ランサムウェア/マルウェア対策においては、社員のセキュリティリテラシー教育も重要だ。Dell TechnologiesファミリーのSecureworksが提供するサービスの一環、「ソーシャル・エンジニアリング・テスト」も有効だろう。これは多数の社員に対して抜き打ちでフィッシングメールを送信し、そこに含まれる悪意のあるリンク(テスト用なので実害はない)をクリックするかどうかをテストする。部門やグループごとに集計すれば、どのグループに対する教育を強化すればよいかがわかる。

顧客データや機密情報の持ち出し防止対策としては、社員のPC操作をログとして記録し、監視するのが有効だ。社内にWindows Serverを導入して「Active Directory」環境を構築している場合は、監査ポリシーの設定によってWindows PCの操作ログ(セキュリティログ)を記録できる。ただし、忙しい情シス担当者が操作ログを常時監視しているわけにはいかないため、その効果は社員に対する不正の抑止や、インシデント発覚後の事後調査/対策に限定されるだろう。

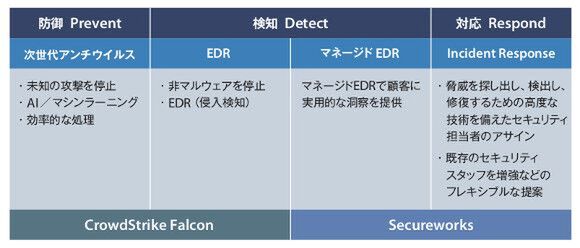

不正なデータ持ち出しをリアルタイムに検知するソリューションとして、Dell Technologiesでは、実績の高いCrowdStrikeのEDR(エンドポイントでの検知と対処)クラウドサービス「Falcon Insight」を販売している。EDRを導入することで、データ持ち出しにとどまらず、ユーザーの不審な行動全般をリアルタイムに検知できるようになる。ひそかに潜伏して攻撃活動を行う標的型攻撃をあぶり出すのにも有効だ。

さらに、そこまで情シス担当者の手が回らないという場合には、このCrowdStrikeを使って、Secureworksがマネージドセキュリティサービスを提供する「Dell SafeGuard and Response」も販売している。セキュリティ対策にプロフェッショナルの視点と知見をもたらす強力なサービスだ。

「Dell SafeGuard and Response」が提供する内容。なおCrowdStrikeは次世代ウイルス対策機能も提供するため、既存のウイルス対策ソフトから乗り換え、より高度なエンドポイントセキュリティへの刷新を図ることもできる

* * *

これまで本連載で紹介してきたとおり、Dell Technologiesでは中堅企業の情シス担当者を支援する幅広いソリューションを提供している。直接セキュリティに関わるものではなくても、セキュリティ対策を検討するうえで役立つものがある。

たとえば第1回の記事で紹介した「ゆりかごから墓場まで」の業務PC管理支援サービスを活用することで、情シス担当者の業務負荷を下げ、そこで捻出された時間を新たなセキュリティ対策の検討に充てることができる。

また、Dell Technologiesでは中堅企業の情シス担当者が意見交換できるコミュニティも運営している。コミュニティを通じた横のつながりから、効果的なセキュリティ対策の手法を学ぶこともできるのではないだろうか。

冒頭で述べたとおり、いまやセキュリティは企業経営上の課題である。そして、誰もがセキュリティインシデントに遭遇しうる時代だ。「これまでどおり」では通用しないことを念頭に置いて、もう一度、自社のセキュリティ対策を見直す時間を作ってほしい。

DX系イベント「Dell Technologies Forum 2019 - Tokyo」

10/23(水)東京で開催!(参加無料)

「Dell Technologies Forum 2019 - Tokyo」では、基調講演、ブレイクアウトセッション、Expoにて、デジタル変革に欠かせないデータ処理、IoT、AI、5Gからマルチクラウドまでデジタル変革を実現するさまざまなソリューションや製品などを最新の技術や事例とともにご紹介します。

ぜひご来場いただき、お客様のビジネスの新たな価値の創造の手がかりとなれば幸いです。

★イベントの詳細と参加お申込はこちらのページから https://www.delltechnologies.com/ja-jp/events/forum2019/

第9世代インテル® Core™ vPro™ プロセッサー・ファミリー搭載PCにアップグレードして、Windows 10への移行を最適化

Windows 10への移行時に、第9世代インテル® Core™ vPro™ プロセッサー・ファミリー搭載PCにアップグレードすれば、生産性もセキュリティも手に入れることができます。

Intel、インテル、Intelロゴ、Ultrabook、Celeron、Celeron Inside、Core Inside、Intel Atom、Intel Atom Inside、Intel Core、Intel Inside、Intel Insideロゴ、Intel vPro、Itanium、Itanium Inside、Pentium、Pentium Inside、vPro Inside、Xeon、Xeon Phi、Xeon Inside、Intel Optaneは、アメリカ合衆国および/またはその他の国におけるIntel Corporationまたはその子会社の商標です。

(提供:Dell Technologies)

この連載の記事

-

第2回

sponsored

中堅企業のWindows Server 2008、最適な乗り換え先はどれか? -

第1回

sponsored

業務PCの「Windows 7サポート終了」はまだ先……じゃない! -

sponsored

中堅企業にDell Technologiesが伝えたい「2019年にやっておくべきこと」 - この連載の一覧へ