ESET/マルウェア情報局

ロシアでランサムウェアを拡散するスパムが増加傾向に

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載されたランサムウェアをばらまくスパムがロシアにて新たに出現を再編集したものです。

前年にはほとんど検出されることがなかった、悪意あるJavaScriptで記述されたファイルを添付したメールの検出が2019年1月に劇的に増加へ転じた。同様の手法による「新年版」のスパムキャンペーンは他でも検出されたが、今回は新たにロシア語によるスパムが出現。このため、ShadeやTroldeshと呼ばれるランサムウェアが拡散されることになった(ESET製品はこれを「Win32/Filecoder.Shade」として検出している)。

このキャンペーンは、2018年10月にShadeランサムウェアの拡散を開始したスパムキャンペーンに続いて始まったようである。

2019年1月のキャンペーン

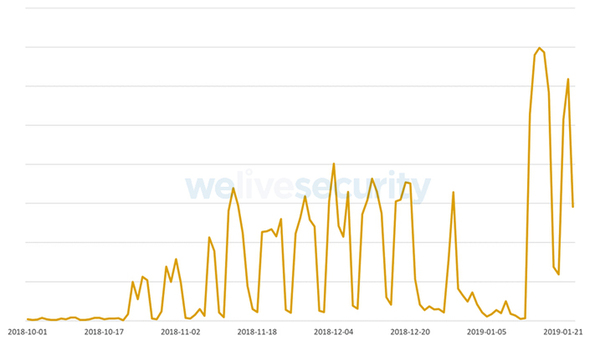

ESETのテレメトリデータ(遠隔的に取得したデータ)によると、2018年10月のキャンペーンは2018年12月後半まで同じペースで増減を繰り返し、クリスマス前後に一段落している。そして2019年1月中旬に再び動きが活発になり、検出数はほぼ2倍に達している (図1を参照)。週末に検出数が少ないのは、攻撃者が会社のメールアドレスを優先的にターゲットとしているからだと考えられる。

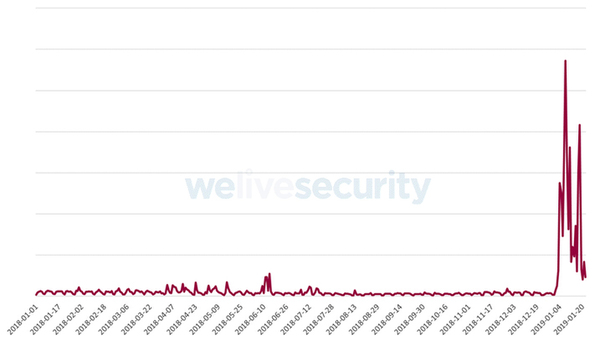

前述のとおり、このキャンペーンはESETが2019年の初めから検出してきた大きな流れのひとつである。悪意あるJavaScriptファイルを添付する手法は広く用いられてきたが、ここにきて再び活発化しているのだ。図2では、ESETのテレメトリで確認された悪意あるJavaScriptの検出数が示されている。

特に注目すべきなのは、2019年1月にShadeランサムウェアをばらまくキャンペーンが特にロシアで活発化し、総検出数のうち52%を占めていることだ。ロシア以外にウクライナ、フランス、ドイツ、日本でも検出されている (図3を参照)。

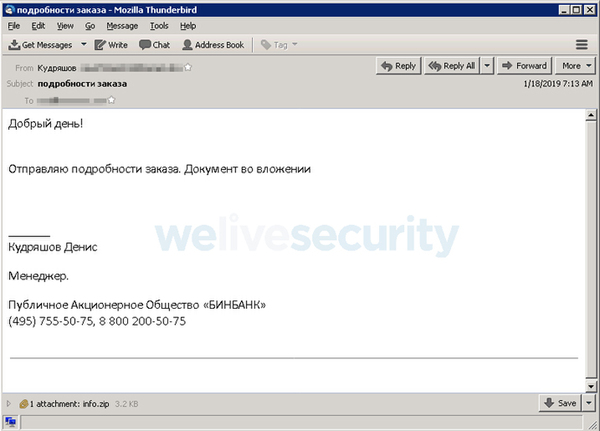

ESETの分析によると、2019年1月のキャンペーンでは攻撃の手始めとして、ロシア語で書かれたメールが送信されたことがわかっている。そのメールには、「info.zip」または「inf.zip」というファイル名のZIPファイルが添付されていた。

このような悪意のあるメールは、発注を依頼する内容でロシアの一般的な組織から送られてきたように偽装している。ESETが検出したメールは、ロシアの銀行であるB&Nバンク(注: 最近、オトクリティエ銀行と統合)や、小売チェーンであるマグニットになりすましていた。以下は、ESETのシステムで検出したメールの例である。

件名: 発注明細

お世話になっております。

発注明細を添付ファイルでお送りします。

Denis Kudrashev (マネージャー)

ZIPファイルには、「Информация.js」 (英語で「情報」という意味) というファイル名のJavaScriptファイルが含まれている。JavaScriptファイルが実行されると、悪意のあるローダーがダウンロードされるのである (ESET製品では「Win32/Injector」として検出する)。この悪意あるローダーは、最終的なペイロード(すなわち、Shadeランサムウェア)を復号化し、実行するのである。

この悪意のあるローダーは、感染したWordPressを用いたウェブサイトでは画像ファイルに偽装している。そのURLからダウンロードされるという仕組みである。攻撃者はWordPressで作成されたウェブサイトを感染させるために、自動ボットで大量のパスワードを突破するブルートフォース攻撃をおこなっていた。ESETのテレメトリデータでは、このような大量のURLはすべて末尾が「ssj.jpg」という文字列で終わっており、悪意のあるローダーファイルが格納されている。

ローダーには、コモド社が発行したと偽った無効なデジタル署名がなされている(図5を参照)。「署名者の情報(Signer Information)」欄に記載された名前と日時はサンプルごとに異なっている。

これに加え、ローダーは正しいシステムプロセスであるクライアントサーバーランタイムプロセス(csrss.exe) に偽装することで、発覚を免れようとする動きもとっている。 また、ローダーは自身を「C:\ProgramData\Windows\csrss.exe」にコピーする。この場合の「Windows」フォルダはマルウェアが自ら作成した隠しフォルダで、通常は「ProgramData」フォルダ内には存在しない。

Shadeランサムウェア

この悪意あるキャンペーンの最終的なペイロードは、ShadeやTroldeshと呼ばれる暗号化ランサムウェアである。このランサムウェアは2014年末に初めて登場して以来、頻出しており、さまざまなファイル形式をローカルドライブで暗号化することができる。最近のキャンペーンでは、暗号化ファイルに拡張子「.crypted000007」を付け足すランサムウェアが多いことが判明している。

標的となったコンピューターのドライブすべてにtxtファイルはコピーされ、そのtxtファイルにロシア語と英語による支払い指示が被害者に提示される。身代金要求文書の文面は、以前報告した2018年10月のキャンペーンと同じである。

対処方法について

悪意あるスパムの被害に遭わないようにするには、添付ファイルを開く前、またはリンクをクリックする前に、メールの信頼性を確認することだ。必要に応じて、メールの送信者の連絡先を公式ウェブサイトで確認することも望ましい。

Gmailユーザーならば、Gmailがおよそ2年前から受信メールと送信メールの両方で、JavaScriptの添付ファイルをブロックしていることを知っておくといいだろう。

会社のメールサーバーなど他のメールサービスのユーザーは、悪意あるJavaScriptファイルを検出してブロックすることができるセキュリティサービスを使用しない限り、自分自身で判断する必要がある。

ESETのセキュリティ製品では複数の機能が悪意あるJavaScriptファイルを個別に検出してブロックする。

そして、WordPressを使用したウェブサイトが感染することを予防するには、強力なパスワードと二要素認証を利用し、WordPressのプラグインとテーマだけでなくWordPress本体も定期的にアップデートすることを忘れずにしてほしい。

IoC(危殆化指標 = 感染の疑いを確認するための指標)

悪意あるZIP添付ファイルのハッシュ値 (例)

0A76B1761EFB5AE9B70AF7850EFB77C740C26F82

D072C6C25FEDB2DDF5582FA705255834D9BC9955

80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A

5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B

6EA6A1F6CA1B0573C139239C41B8820AED24F6AC

43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76

ESET検出名称:JS/Danger.ScriptAttachment

JavaScript ダウンローダーのハッシュ値 (例)

37A70B19934A71DC3E44201A451C89E8FF485009

08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E

E6A7DAF3B1348AB376A6840FF12F36A137D74202

1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F

CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8C

ESET検出名称:Win32/Injector

Shadeランサムウェアのハッシュ値 (例)

FEB458152108F81B3525B9AED2F6EB0F22AF0866

7AB40CD49B54427C607327FFF7AD879F926F685F

441CFA1600E771AA8A78482963EBF278C297F81A

9023B108989B61223C9DC23A8FB1EF7CD82EA66B

D8418DF846E93DA657312ACD64A671887E8D0FA7

ESET検出名称:Win32/Filecoder.Shade

Shadeランサムウェアを配信するURLで使用されたキャンペーン専用の文字列

hxxp://[redacted]/ssj.jpg

[引用・出典元]

Russia hit by new wave of ransomware spam by TJuraj Jánošík 28 Jan 2019 - 02:57PM