ESET/サイバーセキュリティ情報局

パスキーへ移行することで得られるメリットと課題

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「パスワードからパスキーへ移行するメリットと課題とは」を再編集したものです。

パスワードの利用は、もはや時代遅れと考えられ、パスキーの利用が推奨されつつある。本記事では、パスキーへ移行することで得られるメリットや、その際の課題を解説する。

膨大なパスワードの管理に、うんざりしている人もいるだろう。多数のオンラインアカウントへのアクセスを管理しなければならない今、パスワードはもはや目的にそぐわなくなっている。複数のアプリやWebサイトで覚えやすい同じパスワードを使い回している人は多い。パスワードの扱いでよくある間違いをしているため、悪意のある攻撃者が容易にパスワードを類推して盗用できる状況になっている。パスワードが一度破られてしまうと、デジタル生活そのものが危険に晒されてしまうので注意が必要だ。

パスワードが長らく使われてきた理由は、それ以外の有効な手段がなかったためだ。しかし、パスキーの登場により、その状況は変わりつつある。グーグル社は(アップル社やマイクロソフト社とは異なり)、パスキーの新しい技術を個人用と業務用のアカウントで利用可能にすると発表した。パスワードレスでログインする時代が訪れようとしているのかもしれない。

パスワード利用に関するユーザー体験を改善、または刷新しようとする過去の取り組みは、部分的な成功にとどまった。二要素認証(2FA)は、パスワードの安全性を高めることに大きく貢献した。しかし、2FAの手続きを面倒に感じる人もいるため、理想とは程遠いものだった。また、テキストメッセージ経由でワンタイムコードを送信する方法は、2FAの一種として頻繁に用いられているものの、盗聴されるリスクが残る。

パスワードマネージャーは、長く複雑で類推しにくいパスワードをWebサイトごとに生成し、保管、記憶できる機能を備える。この点においては、高い効果を発揮している。しかし、すべてのデバイスやOS、Webブラウザーに対応しているわけではない。さらに、マスターパスワードの管理を誤った場合は、致命的な問題に発展する恐れがある。また、使い勝手が悪いケースもある。

そこで期待されているのがパスキーの活用だ。パスキーは、これまでのパスワード管理や2FAを置き換える業界標準となるだろう、と大手テック企業も待ち望んでいる。パスキーの仕組みや利点について以下に解説する。

パスキーの仕組みとは?

パスキーは公開鍵暗号方式の仕組みを利用している。Webサイトやアプリ、そのほかのオンラインサービスでアカウントを保護するよう、公開鍵と秘密鍵のペアが生成される。

秘密鍵は、暗号化された長い文字列としてデバイスに保存される。一方、それに対応する公開鍵は、GoogleやAppleのiCloudにあるパスワード管理システムのような、オンラインサービスのサーバーへ送信される。

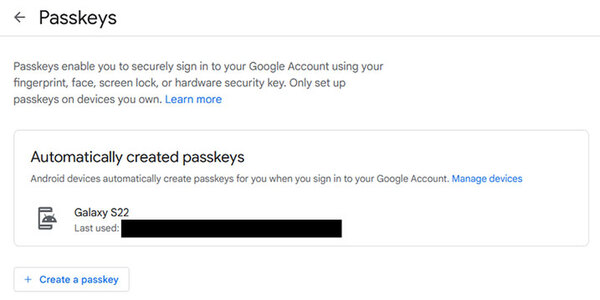

パスキー

パスキーを利用すると、指紋や顔、スクリーンロック、ハードウェアキーを用いてGoogleアカウントへ安全にログインできるようになります。自分のデバイス上でのみ、パスキーを設定してください。

自動的に生成されたパスキー

Googleアカウントへログインする際に、Androidデバイスが自動的にパスキーを生成します。

ログインしようとすると、PINコードや指紋、ほかのデバイスを使ったスクリーンロックによる認証が要求される。パスワードを入力したり記憶したりする必要はなく、プロセスがより安全で利便性のよいものになる。

ログイン時には、サーバーからデバイスへ暗号化されたチャレンジが送られる。デバイスは秘密鍵でこれを復号し、サーバーへ送り返す。返信された値によって、認証に必要な秘密鍵と公開鍵のペアが正しいことが検証される。

生体認証データがデバイスから送信されたり、サーバーが秘密鍵へアクセスしたりすることはない。実際、ユーザー自身が秘密鍵を閲覧する必要もない。すべてはバックグラウンドで処理され、ユーザーは関与しない仕組みだ。

Googleアカウントのセキュリティ設定から、パスキー認証の設定を開始する

パスキー

パスキーにより、指紋や顔、スクリーンロック、ハードウェアキーを使ってGoogleアカウントへ安全にログインできるようになります。自分のデバイス上でのみ、パスキーを設定してください。

パスキーの利点は何か?

パスキーは、使いやすく安全で「完璧な」ソリューションとなるのだろうか?

以下に具体的なメリットを挙げる。

・フィッシングやソーシャルエンジニアリングに強い:偽のWebサイトへログイン情報を入力し、意図せず攻撃者へ漏えいしてしまう問題を回避できる。パスキーであれば、デバイスを用いてアカウントの本当の保有者であることを証明するよう要求される。

・サードパーティが不正侵入された場合の二次被害を防ぐ:Webサイトやアプリの提供者側に不正侵入が発生した場合でも、漏えいするのは公開鍵だけだ。秘密鍵はオンラインサービスと共有されず、公開鍵から類推することはできない。そのため、公開鍵は攻撃者にとって意味のないものとなる。対して、パスワードを利用している場合、攻撃者はユーザー名とパスワードの組み合わせを詐取できてしまう。

・ブルートフォース攻撃を回避する:パスキーは公開鍵暗号方式に基づいており、攻撃者はそれらを類推することも、ブルートフォース攻撃手法を用いてアカウントを乗っ取ることもできない。

・2FAの盗聴がない:パスキーは2つ目の認証要素に該当するものがなく、SMSコードの盗聴や、それに類する攻撃に対するリスクを回避できる。パスキー自体が、複数の認証要素によって構成されていると考えるとよい。最も安全なハードウェアキーを用いた2FAと比べても、パスキーは十分に安全だ。

・業界標準に従っている:パスキーは、W3CやFIDOアライアンスによる認証方法「WebAuthn」に準拠している。つまり、この標準に対応したOSやWebブラウザー、Webサイト、アプリ、モバイル機器で利用可能となる。Apple、Google、Microsoftは、すべて対応している。また、1PasswordやDashlaneなどの主要なパスワード管理ツールや、WordPress、eBay、Shopifyを含む各プラットフォームもほとんどが対応済み、または対応予定である。

・回復が容易:パスキーはクラウド上に保存され、デバイスが盗まれた場合でも、すぐに新しいデバイスで回復できる。

・記憶する必要がない:ユーザーは膨大なパスワードを生成、記憶し、保管する必要がなくなる。

・複数のデバイスにまたがって利用できる:パスキーを一度生成すれば、通常の生体認証のように毎回再登録する必要がなく、新しいデバイスで使用できる。ただし、以下のような注意点もある。

パスキーの課題

パスキーにはいくつかの課題があり、導入を見送ろうと考える企業もいるかもしれない。

・同じOSで動くデバイス間でのみパスキーを同期できる:ほかの記事で解説されているように、パスキーはOSごとに同期される。例えば、iOSデバイスとWindowsコンピューターを使っている場合、ユーザー体験は悩ましいものとなるだろう。異なるOSのデバイス間でパスキーを利用するには、QRコードを読み取ってBluetoothをONに切り替える必要がある。現行のパスワードの仕組みと比べても、さらに使い勝手は悪くなってしまう。

・業界全体に普及していない:大手企業はパスキーに対応しているものの、まだ黎明期だといえる。大手プラットフォームを除けば、大多数のWebサイトやアプリが対応するには時間がかかるだろう。自分が使用するプラットフォームが対応しているかどうか、事前に確認してほしい。

パスキーは、パスワードにとって終わりの始まりとなるのだろうか?パスキーは有力な置き換え候補だといえるが、ユーザーに受け入れられるには、異なるOS間でも容易に使えるよう各ベンダーが対応していく必要があるだろう。

パスキーは、Google、Apple、Microsoftの設定メニューから容易に利用開始できる。一度試してみてほしい。