ESET/マルウェア情報局

芸能人の名前が件名に入ったメールが多くばらまかれた 1〜2月のセキュリティー危機

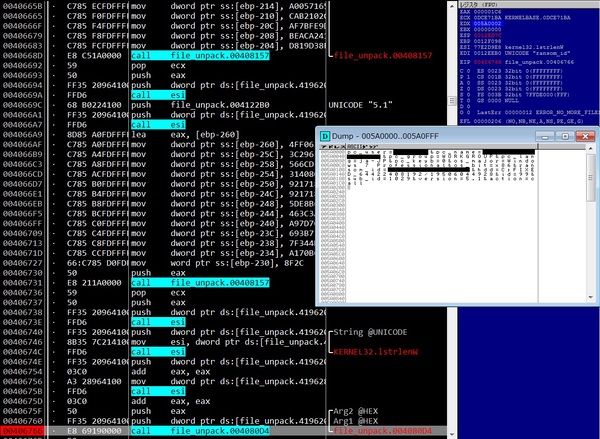

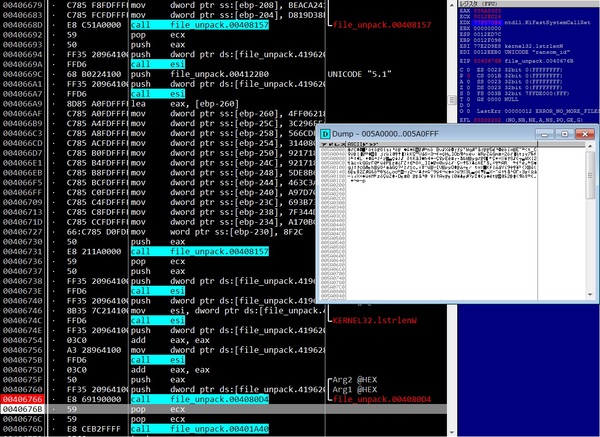

本記事はキヤノンITソリューションズが提供する「マルウェア情報局」に掲載された2019年1月・2月 マルウェアレポートを再編集したものです

トピック

1.1月と2月の概況について

2.ランサムウェアGandCrabの感染を狙ったmalspam

1.1月と2月の概況について

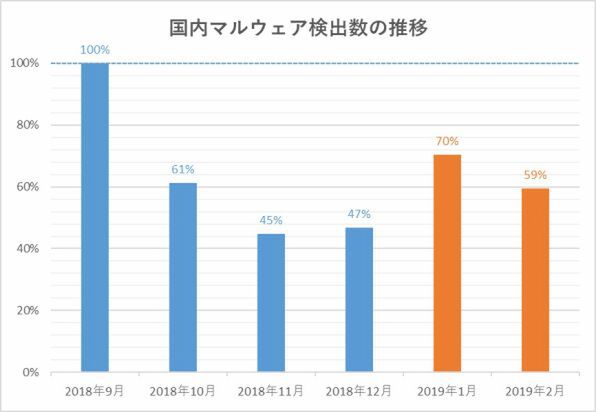

2019年1月(1月1日~1月31日)と2月(2月1日~2月28日)にESET製品が国内で検出したマルウェアの検出数は、以下のとおりです。

国内マルウェア検出数*1の推移(2018年9月の全検出数を100%として比較)

*1 検出数にはPUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2019年1月と2月の国内マルウェア検出数は、2018年12月と比較すると増加しました。

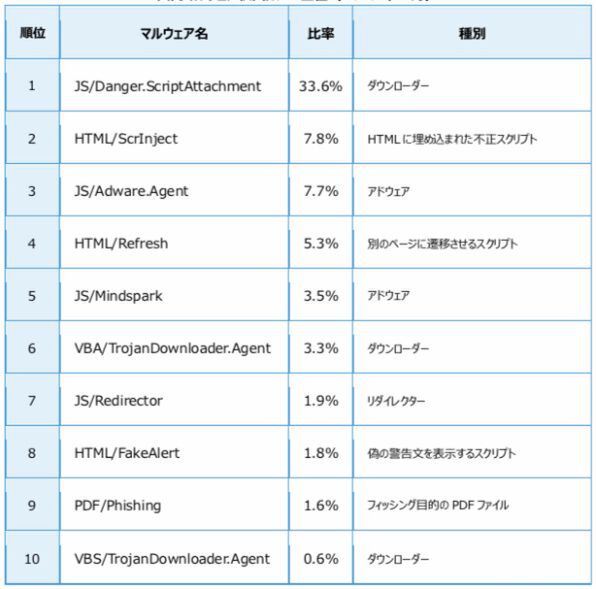

検出されたマルウェアの内訳は以下の通りです。

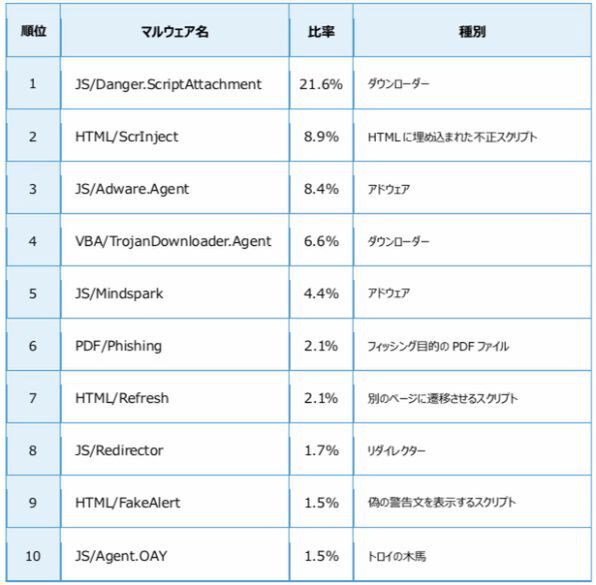

国内マルウェア検出数*2上位(2019年1月・2月)

国内マルウェア検出数*2上位(2019年1月)

国内マルウェア検出数*2上位(2019年2月)

*2 本表にはPUAを含めていません。

1月と2月に国内で最も多く検出されたマルウェアは、JS/Danger.ScriptAttachmentでした。加えて、JS/Danger.ScriptAttachmentの割合は、2番目に多く検出されたHTML/ScrInjectの割合に対して大きく差をつけていることがわかります。

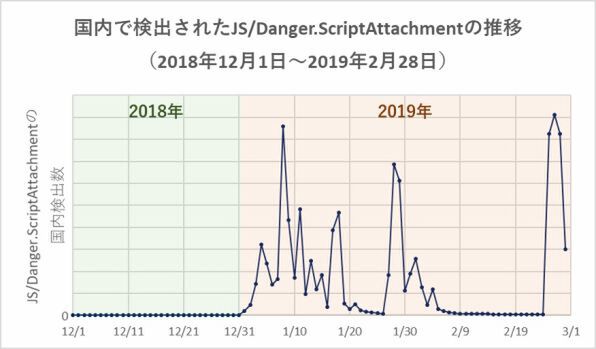

JS/Danger.ScriptAttachmentは、電子メールに添付された悪意のあるJavaScriptファイルの汎用検出名です。 国内で検出されたJS/Danger.ScriptAttachmentの推移は以下のとおりです。

国内で検出されたJS/Danger.ScriptAttachmentの推移

JS/Danger.ScriptAttachmentは、昨年の12月はほとんど検出されていませんでしたが、年明けとともに検出数が急増しています。これは、1月以降に悪意のあるJavaScriptを含むzipファイルを添付したメール攻撃が多数確認されたためです。

メールに添付されたJavaScriptのファイル名が、Love_you_<数字>となっていたことから、ESETではこの攻撃を“Love You” malspam campaignと呼んでいます。

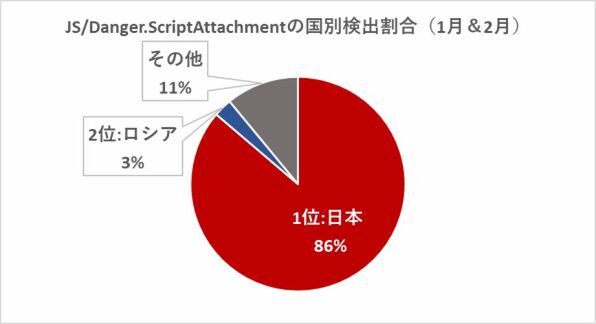

1月と2月に検出されたJS/Danger.ScriptAttachmentの国別割合は、以下のとおりです。

JS/Danger.ScriptAttachmentの国別検出割合(1月&2月)

世界全体において1月と2月に検出されたJS/Danger.ScriptAttachmentのうち、86%は日本で確認されました。そのため、“Love You” malspam campaignは、日本を主なターゲットとした攻撃であったことが推測されます。

“Love You” malspam campaignについては、次章で紹介いたします。

2.ランサムウェアGandCrabの感染を狙ったmalspam

1月、2月はGandCrabの感染を狙ったmalspam *3を数多く観測しています。

【速報】ランサムスパム「Love you」がさらに進化をとげ、日本をターゲットとした大規模キャンペーンを展開中でもご紹介したように、1月初旬からLove you malspamが確認されました。

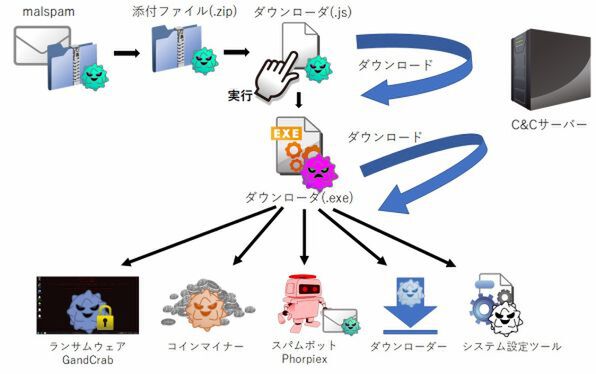

メールには、zipファイルが添付されており 、中にはJS(JavaScript)形式のダウンローダーが含まれています。JS形式ダウンローダーを実行すると、別のダウンローダーがダウンロードされ、別のダウンローダーにより複数のマルウェアがダウンロードされます。

*3 malware spamまたはmalicious spamの略です。ここでは、マルウェア感染を狙ったスパムメールを指します。

ダウンロードされるマルウェアは、実行されるタイミングにより異なり、ランサムウェアGandCrab、スパムボットPhorpiex、コインマイナー、ダウンローダー、システム設定ツールなど様々なマルウェアが存在します。

Love you malspamの感染フロー

このmalspamは、日本をターゲットにした攻撃と考えられ、件名が日本の芸能人の名前になっているメールがばらまかれています。しかし現段階ではメールの件名や本文、GandCrabの脅迫画面が日本語にはなっていないため、完成度はそこまで高くありません。

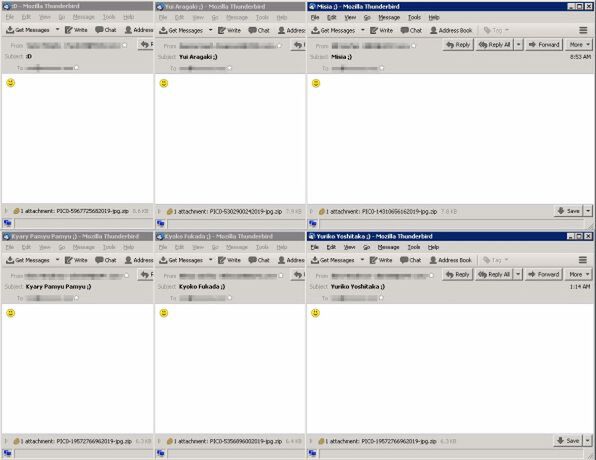

Love you malspamにおけるメール例(※本文の顔文字はThunderbirdの機能により自動的に絵文字に変換されています。)

上記のメールは、最終的にダウンロードされるマルウェアの一つであるスパムボットPhorpiexにより送信されます。

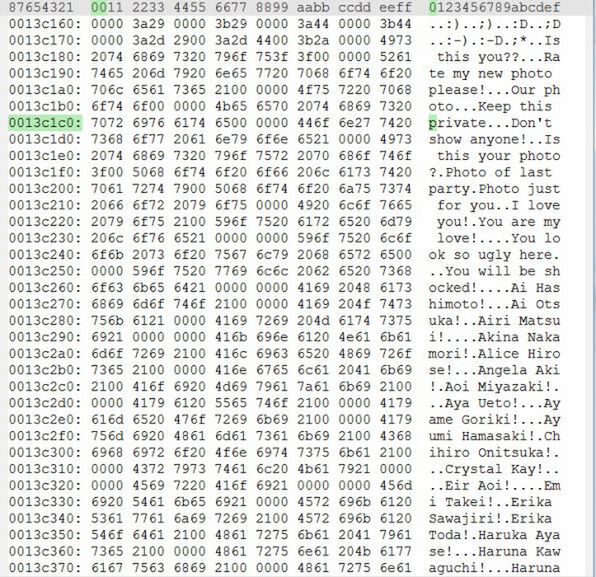

2月に確認したPhorpiexの検体では、下記の件名リストがハードコードされていました。この検体には、日本の芸能人の名前が89件含まれ、大半が女性芸能人(83件)の名前でした。また、別の検体では、男性芸能人の名前を多く含む検体も確認しています。

メール送信に用いる件名リスト(一部)

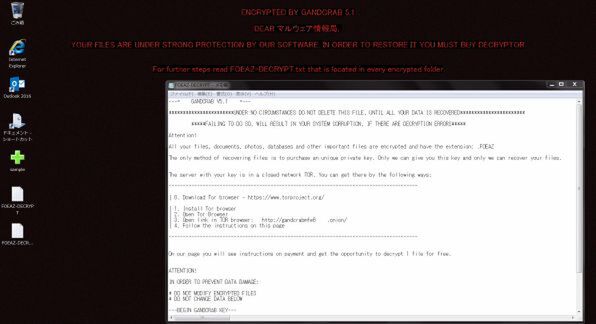

別のダウンローダーのダウンロード先のサーバには、GandCrabが置かれている場合が多く、GandCrabに感染するとファイルが暗号化されます。

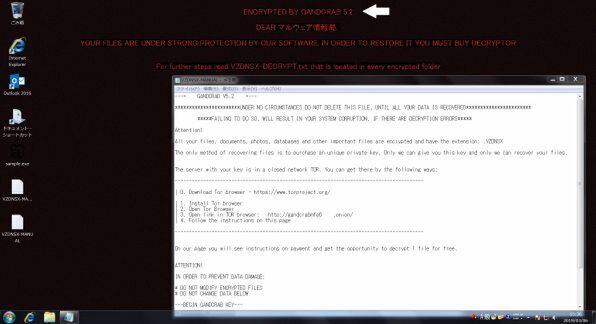

GandCrab v5.1の暗号化後の脅迫画面

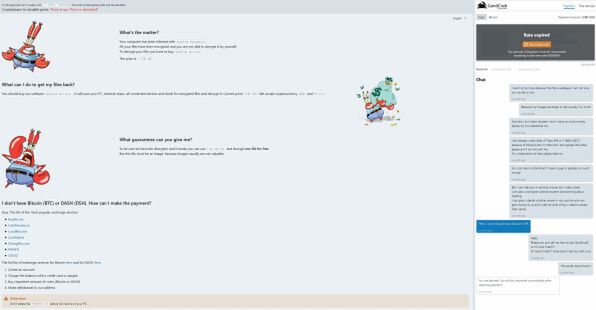

GandCrabの支払いページ

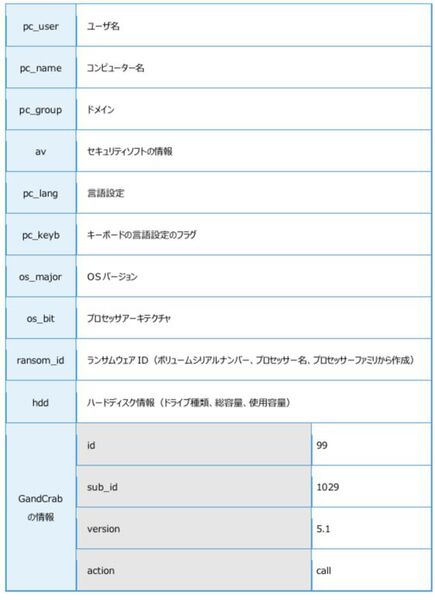

また、下記の情報を収集します(一部の情報は取得しない場合があります)。

収集する情報

収集したデータは下図のように暗号化されます。

1月に観測されたGandCrab v5.1は、「No More Ransom」からダウンロードできる復号ツールに対応しています。しかし、2月中旬に観測されたGandCrabはv5.2にバージョンアップされています。3月上旬現在の段階では復号ツールは対応していません。

GandCrab v5.2の暗号化後の脅迫画面

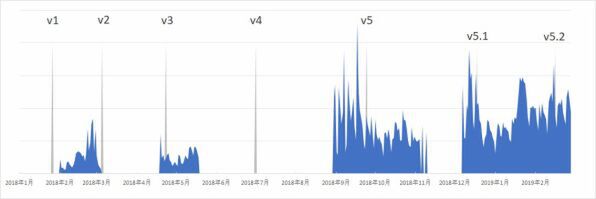

2018年4月 マルウェアレポートのAdobe Flash Playerの脆弱性を悪用しランサムウェアに感染させる攻撃でもご紹介したように、GandCrabは2018年1月末にバージョン1が確認されて以来、頻繁にバージョンアップが行われています。

世界のGandCrabの検出数とGandCrabのバージョン*4

*4 GandCrabとして検出した検出数のみを表示しています。Kryptikなどとして検出した場合は含みません。

2018年、2019年と継続的に検出していることが確認できます。特に2018年後半から検出数が増えていますので、今後も注意が必要です。

Love you malspamでは、メールに添付されたJS形式のダウンローダーを実行すると様々なマルウェアに感染する可能性があります。

このようなマルウェアに感染しないためにも、侵入の初期段階であるメールにおいて下記のような基本的な対策を行うことが重要です。

・不審なメールの添付ファイルは開かない

・不審なメールに記載されたURLにはアクセスしない

・不審メールの注意喚起情報を確認し共有・周知する

・.jsの拡張子の関連付けをメモ帳などに変更する(日常的にJavaScriptを使用していない場合)

・メールアドレスの変更を検討する(既に不審メールを受信している場合)

また、Phorpiexなどに感染し、自身のPCから感染を拡大していないか、ネットワークログなどから不審なメールを送信していないことを確認してください。

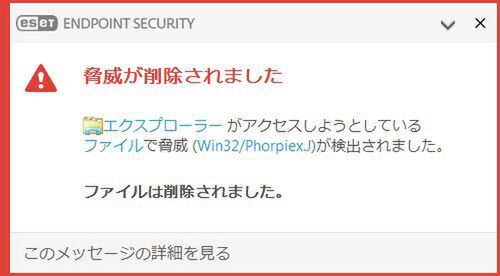

ESET製品では、JS形式のダウンローダーが含まれたzipファイルを添付したメールを「JS/Danger.ScriptAttachment」、GandCrabを「Win32/Filecoder.GandCrab」、Phorpiexを「Win32/Phorpiex」などの検出名で検出します。

ESET Endpoint Security V6.6におけるJS/Danger.ScriptAttachmentの検出画面

ESET Endpoint Security V6.6におけるWin32/Filecoder.GandCrabの検出画面

ESET Endpoint Security V6.6におけるWin32/Phorpiexの検出画面

ご紹介したように、1月・2月はランサムウェアGandCrabの感染を狙ったmalspamが数多く観測されました。このmalspamでは複数のマルウェアに感染する可能性があります。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

■常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。

下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

ウイルスの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

ウイルスの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

万が一ウイルスに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。 念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

「知らない人」よりも「知っている人」の方がウイルスに感染するリスクは低いと考えられます。ウイルスという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。

[引用・出典元]

VIRUSRADAR|ESET[英語]

Heartbreaking Emails: "Love You" Malspam |SANS Internet Storm Center[英語]