ESET/マルウェア情報局

ダークウェブ上で取引されているサイバー犯罪向け製品の価格とは

本記事はキヤノンITソリューションズが提供する「マルウェア情報局」に掲載されたダークウェブ上のサイバー犯罪向け製品やサービスはどれぐらいの価格で取引されているのか?を再編集したものです。

2018年に執筆された、サイバーセキュリティベンチャーズの記事によると、世界中のサイバー犯罪ビジネスによる被害額は2015年に3兆ドル(2015年12月の為替で約370兆円)。この数字は2021年までに6兆ドル(約660兆円)に達すると予想されている。一件のインシデントによってどれだけの被害額が発生するのかご存知だろうか。例えば、ランサムウェア攻撃の場合、身代金を支払ったら終わりというわけにはいかない。生産性の損失、セキュリティ対策の見直し、技術への投資、会社のイメージ低下といったさまざまな損害を被ることになるのだ。

もちろん、「Cybercrime as a Service (サービスとしてのサイバー犯罪)」は新しいものではない。犯罪者は金儲けのため、犯罪のための製品やインフラをダークマーケットで販売している。実際に販売されているものやその販売価格帯がどうなっているのかを調べるべく、私たちはダークウェブ上で調査を敢行した。

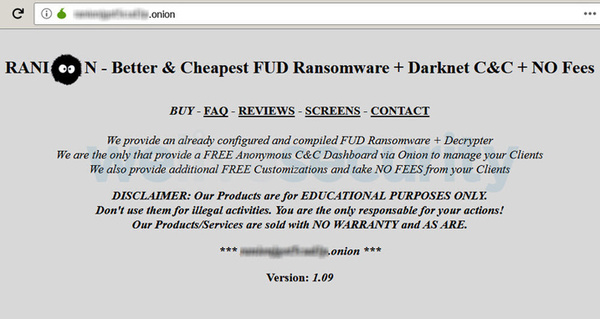

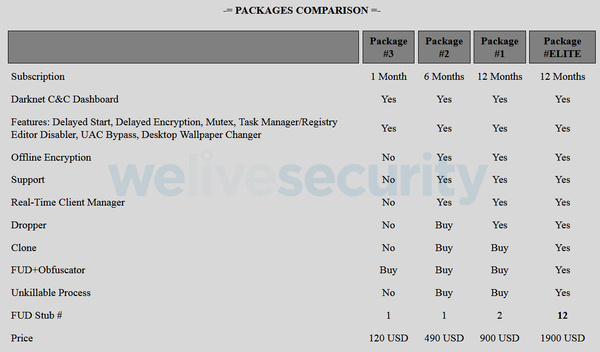

RaaS(ランサムウェア・アズ・ア・サービス)

ダークウェブ上では、正規版のソフトウェアと同じように、さまざまなランサムウェアのパッケージが販売されている。購入すると、アップデート、技術サポート、C&Cサーバーへのアクセスなどのサービスを支払いプランに応じて受けることができる。

例として、販売されているランサムウェアのうち「Ranion」を取り上げてみる。支払いは、月単位もしくは年単位から選択できるサブスクリプションモデルとなっている。契約コースはさまざまあり、最も安いプランだと1カ月120ドル(約13,000円)、(一括払いでの)最も高いプランは1年間900ドル(約99,000円)となっている。ランサムウェアの実行ファイルに他の機能を追加すると1,900ドル(約209,000円)かかることになる。

サイバー攻撃者はランサムウェアを販売するために、別の支払いプランも取り揃えている。マルウェアとC&Cサーバーといったインフラを無料で提供し、攻撃者が被害者から手に入れた報酬の一部を払わせる成果報酬型の課金形態もある。

どちらが選択されるにせよ、私たちはこのようなサービスと契約し、マルウェアの拡散に加担する勢力が存在することに注意すべきだろう。言い換えれば、スパムメールの送信やリモートデスクトッププロトコル (RDP) を介した脆弱性があるサーバーへのアクセスといった方法で、彼らはランサムウェアを被害者に送り届けているということである。

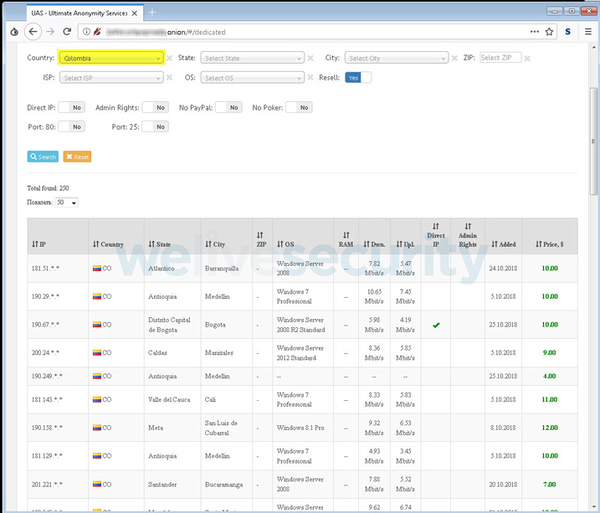

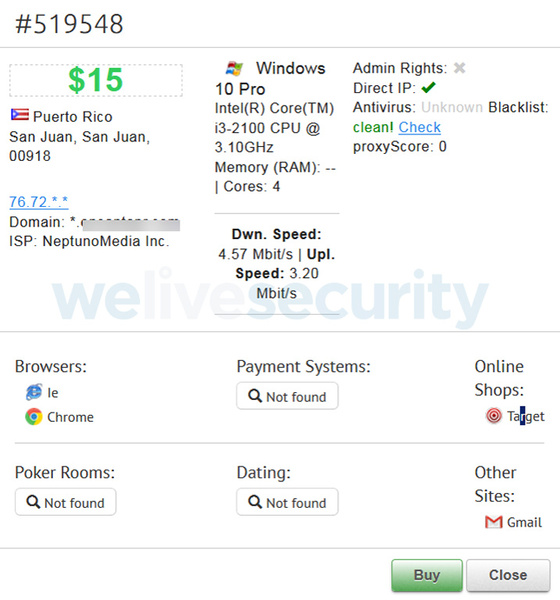

サーバーへのアクセス情報の販売

ダークウェブ上には、さまざまなサービスが提供されており、中にはサーバーへのログイン情報すらも存在する。この情報を入手すれば、RDP を介して世界各地のサーバーにアクセスできるようになる。価格はサーバー1台あたり8~15ドル(約900円~1,600円)。国別、OS別だけでなく、過去にユーザーが利用した支払い方法で検索することもできる。

上記(図3)ではフィルター機能でコロンビアのサーバーのみを抽出した結果が表示されている。販売されているサーバーは250台。次(図4)のとおり、サーバーごとに詳細な情報が表示されている。

サイバー犯罪者はアクセス情報を購入後、ランサムウェアの実行や、バンキングトロージャン、スパイウェアといった気づかれづらいマルウェアをそのサーバーへインストールすることもある。

インフラのレンタル

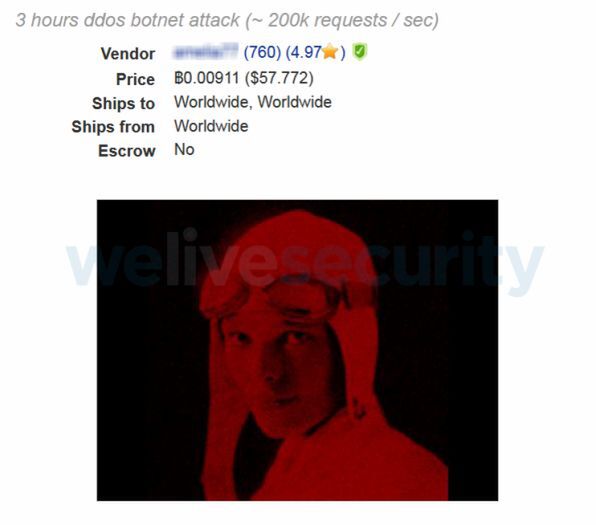

犯罪者の中には、ボットネット (マルウェアに感染したコンピューターのネットワーク) を構築する者もいて、彼らは一時的にコンピューターリソースを借り受け、スパムメールの送信や、DDoS攻撃をおこなう。

DDoS 攻撃の場合、攻撃の継続時間 (1時間~24時間) と、その攻撃に際してボットネットがどれだけトラフィックを消費するかで金額が異なってくる。下図(図5)の条件の場合は、3時間で約60ドル(約6,600円)ということである。

若者を中心とする犯罪者が自身の (小型) ボットネットを貸し出しているという実態もある。主にフォートナイトなどのオンラインゲームで使用されるサーバーの攻撃に利用される。彼らはソーシャルネットワーク経由でボットネットを売り込み、匿名のボットネットであっても、特段気に留めることはない。また、多くの場合、それらは盗まれたアカウントでアクセスされたものである。

PayPalとクレジットカード情報の販売

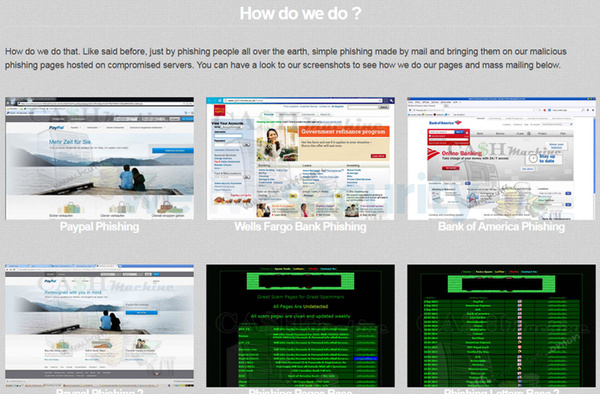

フィッシング攻撃に成功したサイバー犯罪者は、リスクを避けるため、盗んだアカウントを自ら使用することはない。そのアカウントを他の犯罪者に転売するほうが、収益が得られてかつ安全だからだ。次(図8 )に示すように、一般的な手数料は盗まれたアカウントの貸付可能残高の約10%である。

アカウントを販売する犯罪者の中には、フィッシング詐欺で使用するツールや偽サイトを嬉々として紹介する者さえいる。

匿名ブラウザーなどで身元を隠したサイバー犯罪者たちは、いまや独自のエコシステム(*1)を作るまでとなっている。広告やマーケティング、カスタマーサービスからアップデート、ユーザーマニュアルまで領域の広いビジネスとなっている。しかし、こういった犯罪者が作り出したエコシステムはあくまで、詐欺の被害者から巻き上げた資金により支えられていることを忘れてはならない。

*1 英語の直訳「生態系」が派生し、経済用語として「複数の企業が連携して共存共栄できる枠組み」のことを指す。

ESETのグローバルセキュリティエバンジェリストであるトニー・アンスコム(Tony Anscombe)は、Segurinfo 2018の講演で「マルウェア業界は刹那的な動きを控え、一般的なソフトウェア企業のように変わりつつある。」と述べている。この発言が意味するのは、サイバー攻撃者により提供されるソフトウェア、製品、サービスは販売、マーケティング、流通という一連のプロセスから利益を上げているということである。

[引用・出典元]

Cybercrime black markets: Dark web services and their prices by Matías Porolli 31 Jan 2019 - 01:57PM

この記事の編集者は以下の記事もオススメしています

-

デジタル

無関心な経営者にサイバーセキュリティーを理解させる方法 -

デジタル

マイナンバーの流出は損害賠償請求を受ける可能性がある -

デジタル

芸能人の名前が件名に入ったメールが多くばらまかれた 1〜2月のセキュリティー危機 -

デジタル

改めて学ぶ「バックアップ」の大切さ -

デジタル

テーマは「信頼、サイバー犯罪、被害者」、RSAカンファレンス基調講演 -

デジタル

PCやスマホに必要なセキュリティー対策とは? -

デジタル

改めて知っておきたいパスワード管理の基本 -

デジタル

自然災害やテロが起きたとき、セキュリティー対策はどうすればいい? -

デジタル

メール・パスワード情報の安全をチェックできる「Have I Been Pwned」