マルウェア情報局

手頃な値段でランサムウェアを販売する業者がいる

本記事はキヤノンITソリューションズが提供する「マルウェア情報局」に掲載された「2018年5月 マルウェアレポート」を再編集したものです

5月の概況について

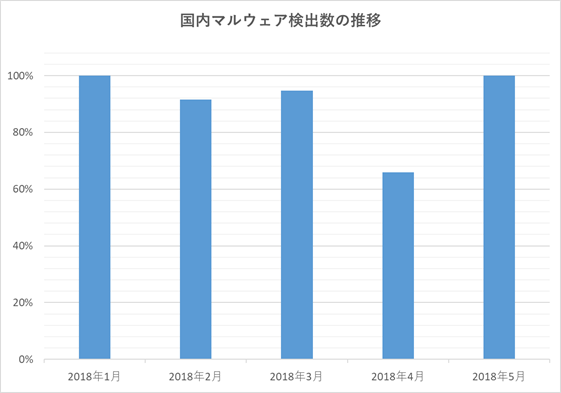

2018年5月1日から5月31日までの間、ESET製品が国内で検出したマルウェアの検出数は、以下のとおりです。

国内マルウェア検出数の推移(2018年1月の検出数を100%として比較)

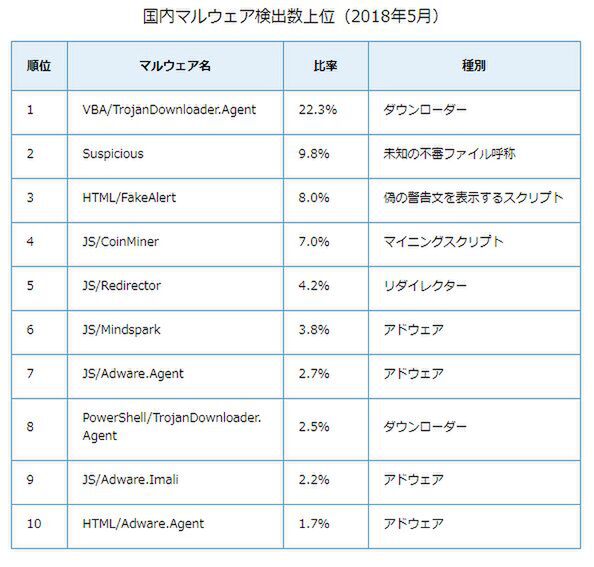

5月の国内マルウェア検出数の合計は、4月のおよそ1.5倍でした。ファミリー別の割合は以下のとおりです。

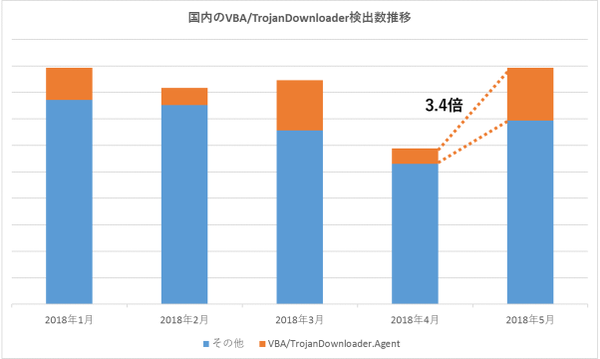

4月に引き続き、検出数トップのマルウェアは「VBA/TrojanDownloader.Agent」でした。検出数は4月と比較して、3.4倍となりました。

このマルウェアはVBA(Visual Basic for Applications)で書かれたダウンローダーで、ファイル形式はMicrosoft Word文書やMicrosoft Excel文書です。主にメールの添付ファイルとして拡散されています。

国内のVBA/TrojanDownloader検出数推移

Webブラウザーを問わない、新たな手口を使うバンキングマルウェアを発見

ESETはポーランド人を狙った、新しいテクニックを使うバンキングマルウェア「BackSwap」を発見しました。

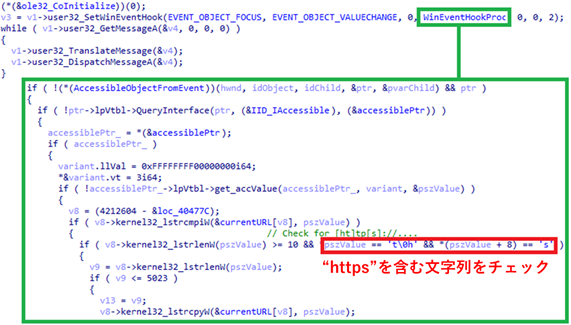

従来のバンキングマルウェアは、WebブラウザーにDLL(コード)インジェクション (※)する手口が一般的でした。ところが今回発見された「BackSwap」は全く新しい手口で情報を盗み取ります。以下、その手法をご紹介します。

(※) Webブラウザーのプロセスに自身のコードを挿入し、実行させる攻撃手法。

「BackSwap」はWindowsメッセージの仕組みを通じて、ユーザーの操作を監視します。この手法は、Webブラウザーの種類やバージョンを問わず攻撃が可能な点で、非常に強力です。「BackSwap」ははじめに、「https」で始まる文字列を検索し、Webブラウザーが現在アクセスしているURLを取得します。

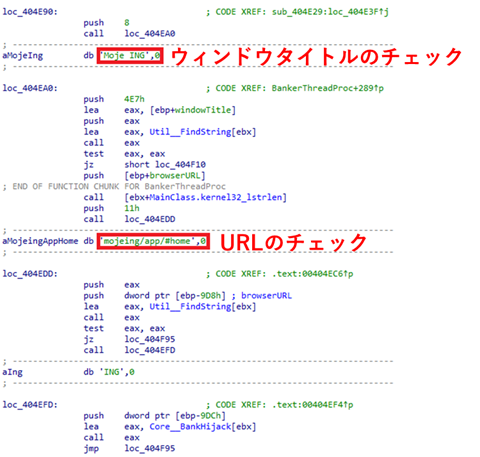

Webブラウザーが現在アクセスしているURLを取得する処理

次に、「BackSwap」は取得したURLの中に標的の金融機関のWebサイトが含まれているかどうかを調べるために、ウィンドウタイトルとURLをチェックします。標的のWebサイトが含まれていた場合、そのWebサイトに対応する悪性のJavaScriptのコードを実行します。今回、ポーランドの5つの銀行を対象としたスクリプトを確認しています。

ウィンドウタイトルとURLをチェックする処理

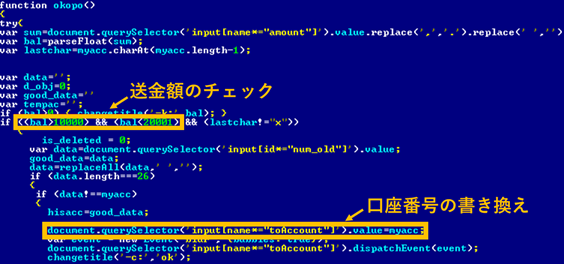

スクリプトは、送金先の口座番号を攻撃者の口座に置き換えます。

今回の手口では、送金額が10,001~20,000ポーランド・ズウォティ(日本円で30万~60万円、1ポーランド・ズウォティ=30円として計算)の範囲内の場合に送金先を書き換えることが確認されています。また、書き換えたことをユーザーに気付かせないために、Webサイトの表示上は元々の送金相手の口座番号を表示するように細工されています。

送金額をチェックする処理と口座番号を書き換える処理

このように、インターネットバンキングユーザーを狙う攻撃者は日々新しい攻撃手法を開発しています。

ESET製品では、このマルウェアを「Win32/BackSwap.A トロイの木馬」として検知し、ブロックします。

ランサムウェアを販売するRansomware as a Service(RaaS)

昨年(2017年)5月に発生したランサムウェア「WannaCryptor(ESET検出名:Win32/Filecoder.WannaCryptor)」の攻撃は、世界規模で拡大し、多くのシステムに深刻な被害をもたらしました。

日本でも、「WannaCryptor」が工場のコンピューターに感染し、商品の生産に影響を及ぼすなどの被害が発生しました。

WannaCryptorの脅迫画面

また、昨年5月のランサムウェア"WannaCryptor"の大規模感染以降、6月のマスターブートレコード(コンピューター起動時にOSより先に読み込まれる領域)に感染するランサムウェア「Petya」の大規模感染や11月のAdobe Flash Playerに偽装したプログラムから感染するランサムウェア「BadRabbit」の流行などが起こり、2017年はランサムウェアの感染が多く報告された年といえます。

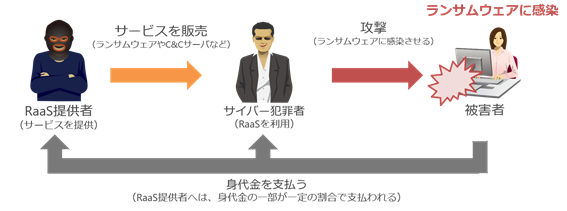

ランサムウェアが流行した要因の1つとして、Ransomware as a Service(RaaS)の存在が挙げられます。

Ransomware as a Service(以降、RaaSと記載)は、サイバー犯罪者向けのサービスで、ランサムウェアを感染させ身代金を得ようとするサイバー犯罪者に対して、感染に必要なプログラム(ランサムウェア本体やダウンローダー、C&Cサーバーなど)を販売しています。

そのため、サイバー犯罪者は、このRaaSサイトからサービスを購入することで、サイバー犯罪者自身がランサムウェアを開発する必要がなく容易に攻撃を行うことが可能です。

Ransomware as a Serviceの流れ

このようなRaaSを販売するサイト(以降、RaaSサイトと記載)は、ダークウェブ上に複数存在しています。

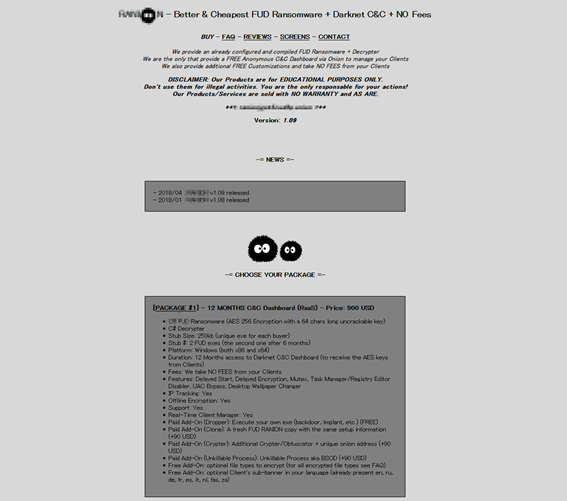

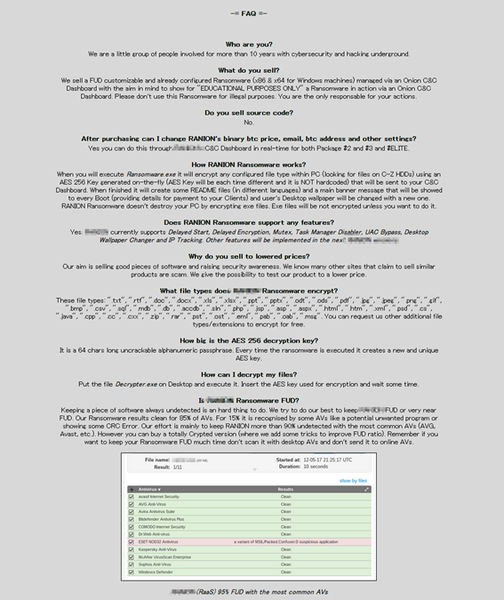

以下の画面はダークウェブ上で公開されるRaaSサイトの一部です。

このRaaSサイトでは、2017年以降、定期的にランサムウェアのバージョンアップを重ね、今年4月にバージョン1.09がリリースされました。

RaaSサイトのトップ画面

このRaaSサイトの特徴は、サービスを利用する期間に応じて、価格や使用できる機能に差をつけ、比較的手ごろな値段でサービスを販売していることです。

たとえば、1か月間サービスを利用する場合120ドル(日本円で13,200円:1ドル=110円として計算)の費用でサービスを利用できますが、ランサムウェアを感染させるために必要な最低限の機能(ランサムウェアのカスタマイズ制限やC&Cサーバーの利用)しか使えません。 一方、1年間サービスを利用する場合は、900ドル(日本円で99,000円)の費用が必要となりますが、その代わりにオフライン環境でもファイルを暗号化することができる機能やドロッパープログラムなどを使うことができます。また、RaaS提供者によるサポートも受けることができます。

さらに、一番金額が高いサービスでは、ランサムウェアを難読化するためのツールまでも利用可能です。

サービスの利用期間ごとに使用できる機能を説明した画面

また、サービスの購入を希望する利用者(サイバー犯罪者)向けのFAQページが用意されており、提供しているランサムウェアの動作要件や暗号化方式の種類、対象となるファイル拡張子の種類、ランサムウェアに実装されているオプション機能(UACのバイパス機能など)などが説明されています。

RaaSサイトのFAQ画面

このように、このRaaSサイトでは、複数のサービスメニューやFAQなど利用者(サイバー犯罪者)がサービスを使いやすいように工夫が行われています。

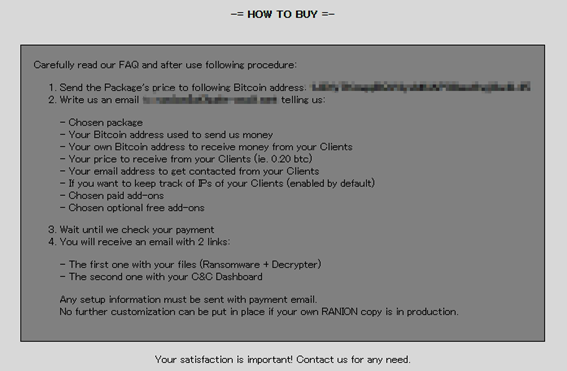

RaaSサイトの購入方法を記載したページには、利用者(サイバー犯罪者)が、このサービスを使用したい場合、指定のビットコインアドレスに仮想通貨を振り込み、電子メールアドレスで連絡を行うとサービスの利用が可能となる記載があります。

サービスの購入方法を記載した画面

このRaaSサイトで提供されているランサムウェアは、.NET Frameworkを利用して作成されており、ESET製品では、「MSIL/Filecoder.FU」という名前で検出されます。

このランサムウェアに感染するとローカルコンピュータのファイルを暗号化し、ファイルの拡張子を”.ransom”に変更します。 そして、ファイルを暗号化した後、以下のような脅迫文(8か国の言語に対応)を画面に表示し、7日以内にビットコインで身代金を支払うよう要求します。

ランサムウェア感染時に表示される脅迫画面

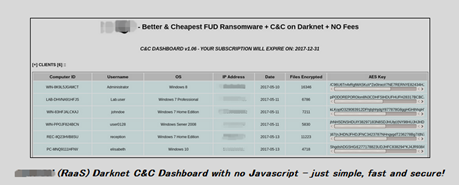

また、ファイルの暗号化が行われるとRaaS提供者が運用しているC&Cサーバーに対して、感染したコンピューターの情報が送信されます。

この感染したコンピューターの情報は、RaaSサイトのC&Cダッシュボード画面から確認することができます。

この画面には、ランサムウェアに感染したコンピューターのIDやユーザー名、OSの種類、IPアドレス、暗号化したファイルの数、暗号に使用したキーなどが一覧で表示されており、利用者(サイバー犯罪者)にとって非常に分かり易い画面になっています。

ランサムウェアの感染端末を一覧表示するダッシュボード画面(サンプル)

以上のようにRansomware as a Service(RaaS)は、プログラミングなど特別な知識を必要とせず、比較的簡単に利用できることから、サイバー犯罪者にとって非常に魅力的なサービスです。

今回ご紹介したようなRaaSサイトは、ダークウェブ上に複数存在しており、頻繁に機能追加が行われているサービスも存在します。そのため、今後もサイバー犯罪者にとってより魅力的な機能が追加される可能性があります。

当然のことながら、正当な理由なしにマルウェアを作成・保管することは犯罪です。興味本位にこのようなサービスを利用されることがないよう、ご注意下さい。

ご紹介したように、マルウェアに使われているテクニックや、RaaSサイトに代表される攻撃者のためのプラットフォームは日々巧妙化しています。常に最新の脅威情報をキャッチアップすることが重要です。

■ 常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。 下記の対策を実施してください。

1. ESET製品プログラムのウイルス定義データベースを最新にアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しております。

最新の脅威に対応できるよう、ウイルス定義データベースを最新にアップデートしてください。

2. OSのアップデートを行い、セキュリティパッチを適用する

ウイルスの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。

「Windows Update」などのOSのアップデートを行い、脆弱性を解消してください。

3. ソフトウェアのアップデートを行い、セキュリティパッチを適用する

ウイルスの多くが狙う「脆弱性」は、Java、Adobe Flash Player、Adobe Readerなどのアプリケーションにも含まれています。

各種アプリのアップデートを行い、脆弱性を解消してください。

4. データのバックアップを行っておく

万が一ウイルスに感染した場合、コンピューターの初期化(リカバリー)などが必要になることがあります。

念のため、データのバックアップを行っておいてください。

5. 脅威が存在することを知る

「知らない人」よりも「知っている人」の方がウイルスに感染するリスクは低いと考えられます。ウイルスという脅威に触れてしまう前に「疑う」ことができるからです。

弊社を始め、各企業・団体からセキュリティに関する情報が発信されています。このような情報に目を向け、「あらかじめ脅威を知っておく」ことも重要です。