ファイア・アイは5月17日、年次セキュリティレポート「M-Trends 2017」を発表した。グローバルの動向としては、高度に洗練された攻撃スキルを持つ金融系攻撃グループが台頭していること、セキュリティ侵害の発生から検知までに要した日数が2015年と比べて大幅に短縮されたことなどが報告されている。

同レポートは、同社顧客へのヒアリングとマネージドセキュリティサービス「FireEye as a Service」の担当チームの知見を総合し、グローバルおよび地域レベルで攻撃トレンド、防御トレンド、その他最新トレンドを分析したもの。

グローバルな攻撃トレンドとしては、国家支援の攻撃グループに引けを取らない技術水準を持つ金融系攻撃グループの出現が挙げられている。検知、調査、復旧が困難なほど洗練された攻撃の戦術/技術/手順を持つのが特徴で、さらにはターゲットに電話をかけて送付したWordファイルのマクロを有効化させたり、メールアドレスを聞き出したりと、ソーシャルエンジニアリングを駆使する傾向も見られたという。ファイア・アイ 執行役副社長の岩間優仁氏は、かつての攻撃との違いを次のように説明した。

「2012年までの金融機関を狙う攻撃グループは、標的の選択に一貫性がなく日和見的で、活動の痕跡を残すことにも無頓着、使用する技術も基礎的なものがほとんどだった。当時の弊社コンサルティングチームは、活動の痕跡はたくさん残っているし、追跡も容易なので、IPアドレスを突き止めれば攻撃グループを封じ込められる、と助言していたほどだ」(岩間氏)

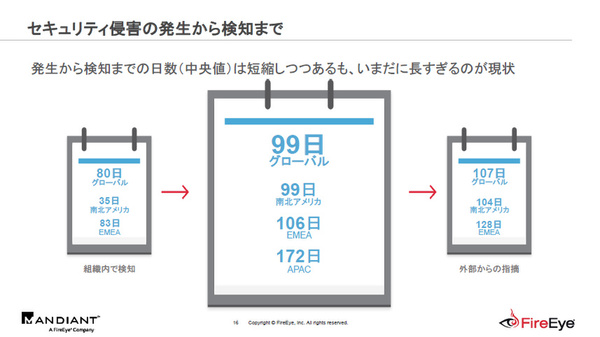

良いニュースとしては、侵害発生から検知までに要した日数は中央値で「99日」と、2015年に比べて47日短くなっている。また、2016年は外部からの指摘で侵害を知るケース(47%)よりも、内部からの指摘で発覚したケース(53%)が上回った。理由として岩間氏は、ランサムウェアやデータ消去攻撃など短期間で発覚するタイプの攻撃が急増したこと、セキュリティ分野への投資や体制の構築など対策が進んでいることを挙げる。

ただしその一方で、Mandiantのレッドチーム(模擬攻撃を仕掛けセキュリティ体制を検証する)がドメイン管理者の認証情報入手を試みた結果、ほとんどのケースでは「3日以内」に取得できてしまったという。

脅威インテリジェンス活用でさらなる対策強化を目指す

「(検知までに要する日数を)あと96日分、短縮させたい」(岩間氏)。そのために実践すべきポイントを、岩間氏は2つ挙げる。

1つは、現状の把握とそれに適応したセキュリティ体制の構築だ。本業の業務にとってどのようなシステムやアプリケーション、データが重要な意味をもつかを理解すること、ネットワークやエンドポイント、イベントログなどインフラを可視化すること、管理者権限を管理し、ネットワークとデータのセグメントを分けて横展開できないようにすることなど、基本的に実践すべきことを要件定義し、定期的に再評価する。

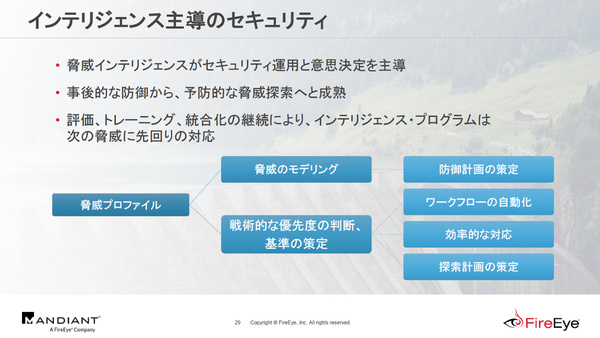

もう1つは、脅威インテリジェンスを導入することだ。「かつてはリスクの軽減や攻撃対策に有用であることが理解されなかったため、あれば便利という程度の位置付けだった」と岩間氏は述べる。自社のネットワークにおける不正活動のトレンド解析、同様の資産をもつ他社や地域のセキュリティ脅威の解析などで脅威インテリジェンスを活用することにより、自社に影響する脅威活動の影響やコンテキストを可視化できるようになる。

具体的には、脅威のトレンドに基づき戦略を策定する、担当者の能力水準を検証する、日常業務で直面する可能性のある脅威と自社リソースとを照らし合わせる、最新の脅威に対応できるよう継続的に計画を更新する、といったことなすべきだろう。

脅威インテリジェンスを積極的に活用することで、事後対策から脅威に先手を打つ予防的対策へ移行することが、多くの企業にとって次の目標である。