セキュリティ侵害に自ら気付くことができる企業はわずか「12%」、対策を語る

SecureWorks、国内企業を狙う攻撃グループの手口を解説

2017年01月26日 07時00分更新

サイバー攻撃の手口がますます高度化/巧妙化する現在、従来のセキュリティ対策では侵入されたことにすら気付かない企業は多い。昨年6月、「標的型攻撃ハンティング・サービス(Targeted Threat Hunting、以下TTH)」の国内提供を発表したSecureWorks Japan(デルテクノロジーズ傘下)は、同サービスを採用した国内企業で導入前の検証を実施したところ、そのほとんどで侵入の痕跡が発見され、データ窃取の被害も確認できたという。

SecureWorks Japanのセキュリティ&リスク・コンサルティングマネージャ、三科涼氏によると、TTHを支えるグローバルのセキュリティアナリストチーム「Counter Threat Unit(CTU)」が去年1年間、720件以上のインシデント対応結果を分析したところ、自ら侵入やマルウェア感染などに気付いたのはわずか12%で、28%は警察などの法執行機関から、60%は第三者からの報告だったという。

企業が侵入や感染を自ら検知できない理由として、攻撃手法が大きく進化しているにもかかわらず、防御側は従来の対策のままという点が挙げられる。

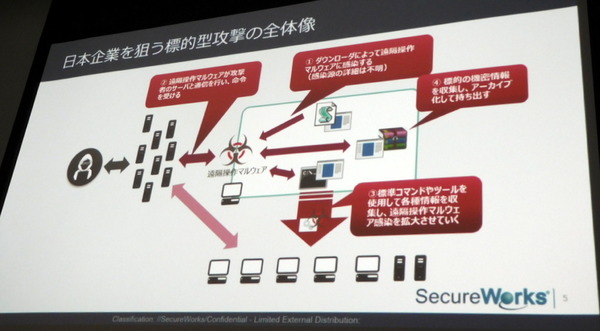

SecureWorksでは現在、日本を狙う攻撃グループを調査しており、すでに複数社が侵入されていたことも突き止めたという。その手口は共通している。まず始めにメール添付したマルウェアを開かせるか、“水飲み場攻撃”で標的を感染させる。感染後、マルウェアは攻撃者のサーバーと通信し、命令を受けてOS標準のコマンドでターゲット企業内のファイルサーバーやActive Directoryへの情報収集を行いつつ、感染を拡大させる。目的とする情報が収集できたら、そのアーカイブを外部に盗み出す。

「特に、ファイルサーバー上のファイルをマルウェアに置き換えて感染させたり、一般的な通信を装いながら一部を暗号化して攻撃者に取得したデータの報告をしたりするのが特徴だ」(三科氏)

だが、インシデント発覚後に感染端末を特定しようとしても、組織内にあるすべてのPCやサーバーのディスクイメージをとって解析することは現実的ではなく、そもそも感染が発覚した時点で侵入から数年経っているケースがほとんどのため、感染端末自体を特定することが難しいと、CTUのシニアセキュリティリサーチャーの中津留勇氏は述べる。

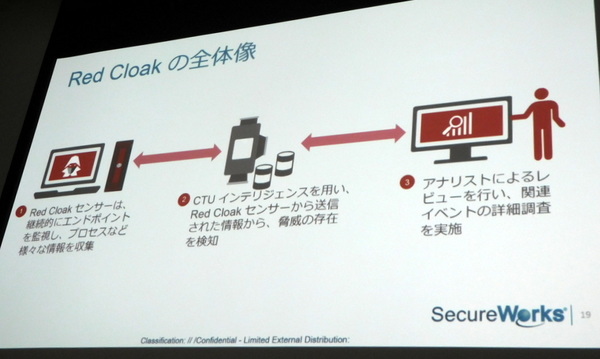

取るべき対策は、「侵害状況の全容や影響範囲、攻撃活動を可視化」して、「攻撃の手法や流れを分析して経路を断つ」ことができたら、「再侵入や継続的な攻撃を防ぐための監視など対策を行う」ことだ。TTHは、最初の2ステップをサポートし、TTHでも採用されているエンドポイント向けふるまい検知ツール「Red Cloak」が担当する。

Red Cloakは、端末にインストールしたセンサーでふるまいを監視、その情報をCTUに送信してセキュリティアナリストが分析し、脅威をあぶり出す。

収集する情報は、分析に必要な必要最低限の情報のみ。たとえばユーザーがメール添付されたWordファイルを開いたとき、そのファイルの情報やデジタル署名の有無、他のプログラムを実行していないかどうか、メモリ上に生成される一時的な文字列、実行ユーザーなどで、他端末の情報との相関関係から異常があるかどうかを調べる。

「グローバルで100名ほどいるCTUの専門家の知見が利用できることは、大きな強みだ」(中津留氏)