2017年1月10日、トレンドマイクロは2016年に流行したサイバー犯罪の動向を解説する記者説明会を開催した。個人利用者と法人利用者それぞれの三大脅威について、いずれもトップに挙がったのは「ランサムウェア」だった。

個人・法人ともに被害が拡大したランサムウェアの脅威

「2016年は“サイバー脅迫元年”」と述べたトレンドマイクロのセキュリティエバンジェリスト、岡本勝之氏は、同社のユーザーおよびサポートセンターへの問い合わせを分析したところ、ランサムウェアの検出台数は2015年の6700件から2016年(1~11月)の6万2400件と約9.3倍に、被害報告件数は800件から2690件の約3.4倍に増加、過去最大の被害数に達したと述べた。

トレンドマイクロ セキュリティエバンジェリスト 岡本勝之氏

特に岡本氏が懸念するのは、法人への被害拡大だ。理由は2つ。1つは、ランサムウェア攻撃がサイバー犯罪ビジネスとして確立されたことだ。ランサムウェアファミリの新種や亜種は、2015年の29種類から2016年9月には67種類に増加。「ファミリを増やすということは、サイバー犯罪者がそれだけビジネスとしての“うまみ”をランサムウェアに感じている証拠だ」(岡本氏)。

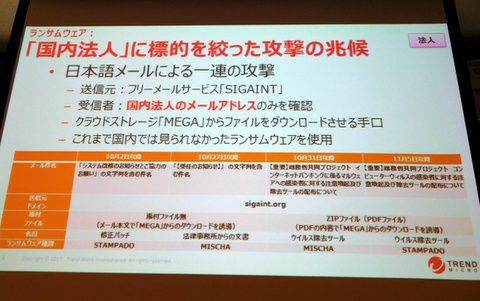

もう1つは、国内法人を標的とした攻撃が登場したことだ。2016年10月から11月にかけて、国内法人のメールアドレス対象としたランサムウェア攻撃が同社で4件検知された。

「いずれもメールの文面は日本語で書かれており、内容は異なるものの、Tor内にメールサーバーを置くフリーメールサービスのSIGAINTを使っている、STAMPADOやMISCHAと呼ばれるランサムウェアをクラウドストレージのMEGAからダウンロードさせる、またはZIP形式のPDFファイルを添付してMEGAからのダウンロードを促すなど、手段が共通していることから、同一の攻撃グループが国内法人を狙って実行した標的型攻撃と推測される」(岡本氏)。

国内法人を標的にしたランサムウェア攻撃が登場

2016年のアウトブレイク(1つのメール攻撃でデバイス400台以上が影響を受けること)の数は40件で、うち38件は英語メールで書かれており、世界中にばらまかれたものの一部が日本に流れ着いた程度だったが、2016年後半には前述の変化が見られるようになった。今後は日本に絞った標的型攻撃が増える可能性もあると岡本氏は警告する。

ランサムウェア以外の脅威としては、個人ユーザーでは「オンライン銀行詐欺ツール」と「モバイルランサムウェア」が、法人ユーザーでは「標的型サイバー攻撃による情報漏えい」と「公開サーバーへの攻撃による情報漏えい」が取り上げられた。

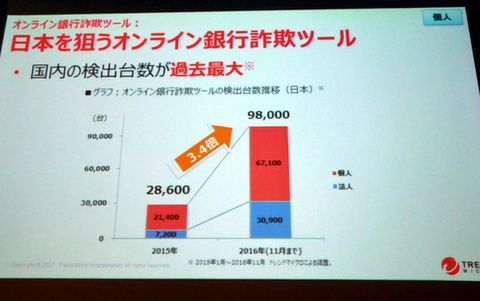

オンライン銀行詐欺ツールについては、2015年の2万8600件から、2016年1~11月の9万8000件に急増しており、同社での検出台数が過去最大になったという。

検出台数が昨年の約3.4倍に増えたオンライン銀行詐欺ツール

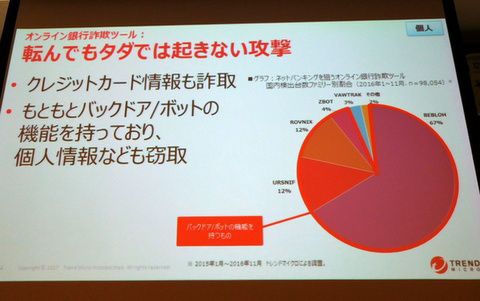

特徴的なのは、ネットバンキング利用者だけが被害に遭うというわけではない点だ。岡本氏によると、こうしたツールはバックドアやボットの機能を持ったマルウェアをカスタマイズしたものが大半を占める。

岡本氏は、「本来の目的であるオンラインバンキング関連の情報が手に入らなくても、バックドアから連絡先情報などその他個人情報を窃取して裏市場に売ることも可能。実際、そうした被害を確認している」と明かした岡本氏は、「転んでもタダでは起きない攻撃」と述べる。

オンライン銀行詐欺ツールの95%はボットやバックドア機能を実装している

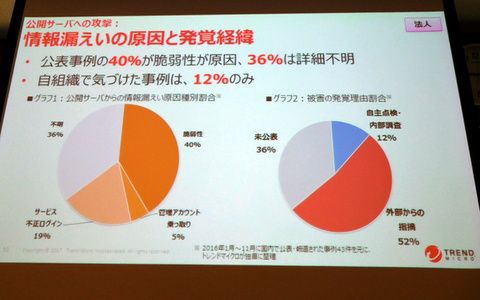

一方の法人への脅威については、標的型サイバー攻撃や(Webシステムなど)公開サーバーへの攻撃のいずれも「自組織で気づけるか気づけないか」が被害拡大の分かれ目になった。特に公開サーバーへの攻撃では、トレンドマイクロが2016年1~11月に国内で公表・報道された事例42件に対して独自調査したところ、外部からの指摘で漏えいの事実を知ったケースが全体の52%で、自組織での調査で判明したのはわずか12%だった。「ECサイトなどでは、クレジットカード会社による不正利用の指摘を受けて初めて気づくところがほとんど」で事態は深刻と岡本氏は述べた。

外部から指摘されるまで情報漏えいに気づかないケースが半数以上

今後の脅威動向予測と対策

では、2017年はどうなるのだろうか。岡本氏は、次の3つを挙げた。

- ランサムウェアの攻撃手法や標的の多様化

- ビジネスメール詐欺の増加(BEC)

- 産業用IoTシステムの脆弱性を狙った攻撃の増加

ランサムウェアは、身代金要求と情報窃取の2重攻撃が増え、POSやATMなどの産業用IoTが新たな標的に加わると予想される。また、ビジネスメール詐欺(キーロガーやフィッシングなどで業務メールを盗み見て、その情報でなりすましメールを送信、口座への送金指示などを行う攻撃)も、ランサムウェアの最高要求金額3万米ドルに対して、1件あたりの平均被害額が約154万米ドルに及ぶことから、「振り込め詐欺グループが目を付けたら国内での被害も発生する可能性がある」と岡本氏は言う。

そして3つめの産業用IoTについても、2016年に産業制御システム関連で発見された脆弱性が123件、うち40件がゼロデイ脆弱性であったことから、これらが攻撃に晒された場合の影響は計り知れない(IoTへの脅威予測についてはhttp://ascii.jp/elem/000/001/414/1414828/を参照)。

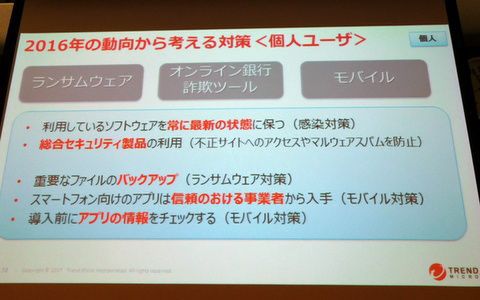

個人ユーザーの対策は、利用ソフトウェアを最新の状態に保つことや重要なファイルをバックアップすること、信頼のおけるマーケットプレイスからのみスマホアプリを入手することなどが挙げられる。

個人ユーザーの対策

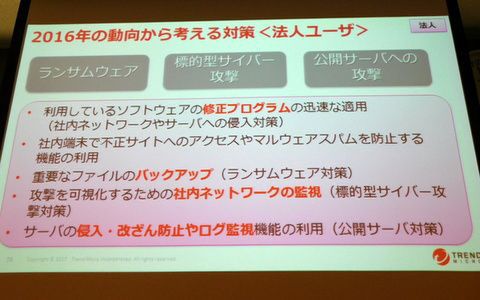

また法人ユーザーの対策は、セキュリティパッチを速やかに適用すること、重要なファイルをバックアップすること、社内ネットワークを監視して攻撃を可視化すること、ログ監視などでサーバの侵入や改ざん対策をすることなどが挙げられる。

法人ユーザーの対策