「身代金を支払え。あるいは、他人を巻き添えにしろ」――なにやらサスペンス映画のセリフのようだが、こんな要求をするランサムウェアが発見されている。

ランサムウェアとは、マルウェアでファイルを暗号化して、犠牲者から金をゆすり取る攻撃のことだ。勝手にパソコンの記憶領域の一部を暗号化してしまい、「暗号化を解除して欲しければお金を払え」とデータを人質代わりにして、身代金を要求するのが主な手口。

2016年12月に見つかった「Popcorn Time」もそのひとつ。このランサムウェアが(悪い意味で)ユニークなのは、「身代金を支払うか、誰か別の2人を感染させて彼らに支払わせるか」の選択肢を被害者に提示するところだ。

Popcorn Timeは他の目立ったランサムウェアほど急速に拡大はしておらず、北米や東西ヨーロッパで発見されているものの、検出数も少ない。ただ、あの手この手で被害者から金をゆすり取ろうとする、近年のランサムウェアの手口については知っておいたほうがいいだろう。

ランサムウェアでは2014年から海外で問題になっていたが、現在では日本語のランサムウェアも珍しくない。日本では2015年後半から猛威を振るっており、ニュースなどで耳にした人も多いはず。

もちろん、法執行機関やセキュリティベンダーが黙っているわけではない。被害の大きさゆえに、技術的な対策が広がり、多くの機関やメーカーが協力してランサムウェア撲滅に取り組んでいる。例として、警察やセキュリティ会社などが協力、連携してランサムウェアに立ち向かう「NO MORE RANSOM!」という取り組みなども行われている。

NO MORE RANSOM!にも参画しているインテル セキュリティは「McAfee Labs 2017年の脅威予測レポート」において「2017年後半にランサムウェア攻撃の量が減少し、勢いが低下する」と予想している(関連記事)。対策は講じられている、というわけだ。

そのような状況の中、マルウェアの作成者は奇抜なアイデアで標的を増やそうとしてくるかもしれない。備えあれば憂いなし。ランサムウェアについてより深く知るために、McAfee Blog「感情に訴えかける新手のランサムウェア『Popcorn Time』」を読んでほしい。

感情に訴えかける新手のランサムウェア「Popcorn Time」

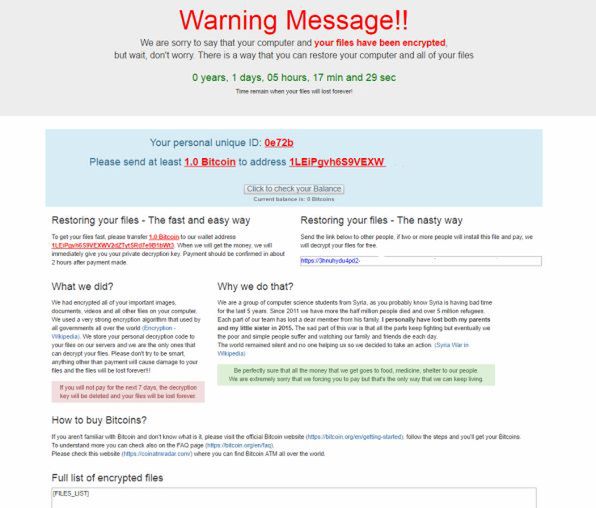

12月初旬、新手のランサムウェア「Popcorn Time」が見つかりました。このランサムウェアは、身代金を支払うか、誰か別の2人を感染させて彼らに支払わせるかの選択肢を被害者に提示します。「Popcorn Time」とは、映画やテレビシリーズのストリーミングを行なう正規のアプリケーションです。身代金脅迫文には、7日以内にいずれかの選択肢を選ばなければ、ファイルが永久に失われると記載されています。脅威実行者が被害者に復号キーの提供を持ちかけるケースを確認したのは、これが初めてです。ランサムウェアの拡散方法としては要領が悪いように感じられますが、マルウェアの作成者は、日々確認されている無数の亜種の中で目立つために何でも行ないます。未完成コードの詳細からも、ユーザーが復号キーの入力に4回失敗すると、ランサムウェアがランダムにファイルを削除し始めることが分かっています。この不正ソフトウェアは、正規のPopcorn Timeの正当なコピーであるかのように装います。

初めて発見されたサンプルの標的は、Windowsデスクトップ上のテストフォルダーに限られていましたが、現在このランサムウェアがデスクトップに加え、マイドキュメント、マイピクチャ、そしてマイミュージック上のファイルを暗号化することが判明しています。また、集めたお金はすべてシリアの人々の食料、医薬品、避難所に使用されると感情に訴えかけようとしてきます。マルウェアの作成者が自らの活動を有益であると偽るケースは、ランサムウェアの世界では初めてのことではありません。

これを書いている時点では、このランサムウェアはLockyやCerberなどの目立ったランサムウェアほど急速に拡大はしていないようです。今のところ、北米や東西ヨーロッパで発見されていますが、非常に低い検出率です。また、Popcorn Timeに関連付けられたビットコイン アドレスによると、身代金を支払った人は今のところいないことが示されています。このランサムウェアの更新版が絶えず検出されている理由には、サンプル率の低さと資金を回収できていない点にあるのかもしれません。可能な限り数多くの被害者に感染させるために、マルウェアの作成者が絶えずコードを更新することはよくあります。たとえば、解析中に発見した下記のプログラム データベース ファイルによると、現在までこのランサムウェアに5つのバージョンが存在することが判明しています。

- C:\<…..>\VERSIONS\V1.1-29.11.2016\Popcorn

Time\Popcorn Time\obj\x86\Debug\Popcorn Time.pdb - C:\<…..>\VERSIONS\V1.2-30.11.2016\Popcorn Time\Popcorn

Time\obj\x86\Debug\Popcorn Time.pdb - C:\<…..>\VERSIONS\V1.2\Popcorn Time\Popcorn

Time\obj\x86\Release\Popcorn Time.pdb - C:\<…..>\VERSIONS\V1.3\Popcorn Time\Popcorn

Time\obj\x86\Release\Popcorn Time.pdb - C:\<…..>\VERSIONS\V2.0\Popcorn Time\Popcorn

Time\obj\x86\Release\Popcorn Time.pdb

このランサムウェアはほかの大多数のランサムウェアと同じ手法(正規アプリを装い、ファイルの暗号化、身代金の要求)を示していますが、マルウェアの作成者が、注目を集めるために絶えず独自の方法を模索していることを改めて思い知らされます。

Popcorn Timeは、オープンソースの「教育用」ランサムウェア Hidden Tearに基づいています。過去、何度も見てきたように、「教育用」ランサムウェアは悪用され、他人を感染させるか、身代金を支払わなければ解読できないという実世界のマルウェアとなる可能性があります。

このランサムウェア関連すべてのサンプルは、インテル セキュリティのエンドポイント製品によって検出されています。

この連載の記事

-

第19回

デジタル

2017年、サイバー犯罪で泣かないために知っておきたいこと -

第18回

デジタル

「偽ポケモンGO」、アノニマスの日本攻撃……2016年セキュリティ10大事件 -

第17回

デジタル

DDoS攻撃でビルの暖房が使えなくなり凍死寸前!? -

第16回

デジタル

あなたのAndroid、やっかいなものに“感染”していないか? -

第15回

デジタル

2017年、「いいね!」は金で買われ、ドローンは乗っ取られる(かも) -

第14回

デジタル

GoogleのGはニセモノのG!? 「ɢoogle.com」あらわる -

第13回

デジタル

「至急ご確認ください!」まあスパムメールなんですけどね -

第12回

デジタル

金融庁、サイバー攻撃の対策訓練! でも俺らに関係あるの?←あります -

第11回

デジタル

Apple Payは便利、それでもセキュリティー意識は肝心 -

第11回

デジタル

グーグル「自撮りお願いしまーす」←実はマルウェアだった! - この連載の一覧へ