クリーニングやIAM活用、脆弱性診断、FinTechなど旬なトピック満載

キャンセル待ち150人!Security-JAWS第1回で現場の苦労を見た

2016年05月20日 07時00分更新

AWSのシステムにも脆弱性診断は必要

続いて登壇した洲崎さんは、「とある診断員とAWS」と題してAWSにおける脆弱性診断の注意点について解説した。洲崎さんはユーザー企業として、脆弱性診断を手がけるほか、OWASPや勉強会などにも積極的に関わっているという。

AWSでの脆弱性診断について解説した洲崎さん

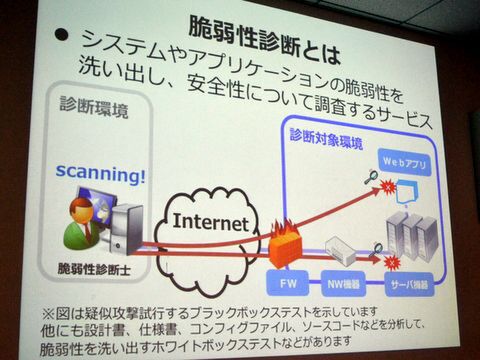

脆弱性診断とは、システムやアプリケーションの脆弱性を洗い出し、安全性について調査するサービス。疑似攻撃で脆弱性を洗い出すブラックボックステストと呼ばれるテストのほか、設計書やコンフィグファイル、ソースコードなどを分析するホワイトボックステストなどが行なわれる。診断の種類もWebアプリケーションを対象にした診断のほか、ネットワークなどを対象としたプラットフォーム診断も用意されている。

脆弱性診断はブラックボックステストが中心

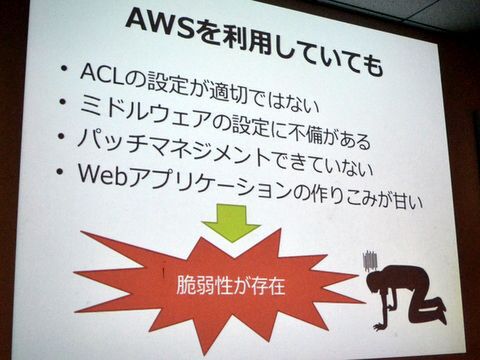

オンプレミスからクラウドへという流れの中、AWSをベースとしたシステムへの脆弱性診断も増えている。「AWSってそもそも診断する必要あるのか聞かれるけど、責任共有モデルなのでユーザーがセキュリティを担保しなければならないところも多い」とのことで、EC2上のOSやミドルウェア、アプリケーションなどの脆弱性診断が必要になる。ACLやミドルウェアの設定に不備があったり、パッチ管理やWebアプリケーションの作り込みが甘いと、脆弱性が残り、攻撃に晒されることになる。

AWSを利用していても責任共有モデルを採用しているため、脆弱性診断は必要

脆弱性診断は外部の業者に頼むのが一般的だが、OSSのツールを使えば自身でも可能だ。しかし、AWSの脆弱性診断ではいくつかのポイントを抑えなければならないと洲崎さんは語る。「けっこう知らない方が多いので、ぜひ拡散してもらいたい」(洲崎さん)

意外と知らないAWSでの脆弱性診断のポイント

まず重要なのは、脆弱性診断の前にAWSから許可を得ること。これはAWSに限ったことではなく、他のホスティングやクラウドサービスでは常識となっている。「勝手にやると不正アクセスと見分けがつかないので、通信を止められることもある」(洲崎さん)とのことで、脆弱性診断の内容をAWSに伝え、許可を得なければならないという。

脆弱性診断の前にAWSから許可を得る必要がある

また、AWSのサービス全部を診断できるわけではないことも注意が必要。実は診断可能なのはEC2とRDSのみで、しかもスモール/マイクロRDSやm1.small、t1.microなどのインスタンスは対象外となる。これらはAWSのポリシーにもきちんと明記されており、遵守が求められる。

脆弱性診断はEC2とRDSのみが対象で、対象のインスタンスにも制限がある

許可を取るには、AWS側で用意されたフォームに記載する必要がある。名前や会社名などのコンタクト情報のほか、対象や接続元のIPアドレス、対象のインスタンスID、タイムゾーン、診断開始と終了までの時間、秒間の転送量などを記載しなければならない。フォームの提出自体がroot認証がなければできないほか、もちろん規約やポリシーに同意する必要があるので注意。2営業日程度で申請の可否が通知されるが、「延長がなかなかできないことを考えて、余裕を持って申請すべき」と洲崎さんは語る。

しかし、実際の現場では申請を忘れてたり、申請自体を知らないことも多い。そのため、洲崎さんのところでは「許可申請のメールをエビデンスとしてもらってからではないと診断しない」というルールを設けているという。その他、本来診断できないS3などが診断対象のリストに入っていたり、蓋を開けたらCDNサービスであるCloudFrontを利用しているような構成だったといった“地雷”もある。

一方、AWSの脆弱性診断で厄介なのは、ELB(Elastic Load Balancing)だ。トラフィックに応じてスケールしながら、負荷分散やSSLの暗復号化を行なってくれる便利なELBだが、グローバルアドレスが可変するのが脆弱性診断にはつらい仕様。「ネットワーク診断でポートスキャンをかける際は、基本的にIPアドレスを使う。でも、グローバルアドレスの変更タイミングは公開されていないので、診断している途中に変わったら、ほかのシステムに診断パケットが流れてしまう。関係ない人に疑似攻撃のパケットが流れたら、すごくやばい」と洲崎さんは指摘する。

これに対して、現状は診断中に一定間隔で正引きを行ない、IPアドレスが変わらないかを常時監視するしかないという。そして、万が一変わってしまった場合は診断を中断し、最初からやり直すしかない。洲崎さんは「自分で話していて、全然スマートな方法だと思ってない。せっかくAWSの勉強会なので、もしスマートな方法があれば、ぜひ教えてもらいたい」と会場に質問を投げかけ、講演を締めた。

定期的に正引きしながら、IPアドレスが変わっていないことを確認する

この連載の記事

-

第10回

デジタル

キャリアを超えてネットワークを語り合うNW-JAWSが始動! -

第9回

デジタル

カヤックでのAurora移行は「今のところいいことしかない」 -

第8回

デジタル

オルトプラス中田さんが語るAWSとAzure、GoogleのIoTの違い -

第7回

デジタル

Reboot完了!潮風とピザの香りが漂うJAWS-UG横浜に行ってきた -

第6回

デジタル

JAWS-UG IoT支部とコラボ!300人で盛り上がった真夏のIoTLT -

第5回

デジタル

AWS初心者がまず知っておきたいこと、ハンズラボ吉田さんが語る -

第4回

デジタル

JAWS-UGコンテナ支部で垣間見えたDockerやECS活用のコツ -

第3回

デジタル

AWS運用に耐えうるIT部門は作れる?情シス支部の議論をのぞく -

第2回

デジタル

首都圏の16支部がそろい踏み!JAWS-UG東京、2年ぶり開催 - この連載の一覧へ