標的型攻撃対策「DAMBALLA Failsafe」最新版、パロアルトやチェック・ポイントと連携可能に

「セキュリティ人材不足を機械学習と自動化で解消」ダンバラ

2016年01月27日 06時00分更新

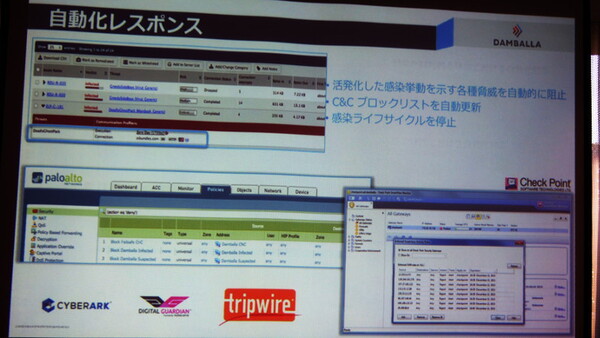

セキュリティ製品ベンダーのDAMBALLA(ダンバラ)日本法人は1月26日、機械学習技術を採用した標的型攻撃対策製品の最新版「DAMBALLA Failsafe 6.1」をリリースした。チェック・ポイントやパロアルトなどのゲートウェイ製品との連携機能が追加され、感染を検知した場合はC&Cサーバーなどとの通信を自動で迅速にブロックできる。

DAMBALLA Failsafeは、企業内や組織内のネットワークトラフィックを8つの検知エンジンで継続的に監視し、接続されている各デバイスの「ふるまい」から、未知のマルウェアを含むデバイスへの感染や異常な挙動(不正行為)をいち早く検知する製品(関連記事)。

機械学習技術も用いて長期的なふるまい分析を自動実行することで、無駄なアラートや誤検知の発生を抑え、企業CSIRTスタッフの作業負担を軽減する。また、多様なサードパーティ製品(セキュリティ製品)との連携機能も備えており、感染検知後の初期インシデントレスポンスも自動化が可能。

最新版となるv6.1では、チェック・ポイント・ソフトウェア・テクノロジーズやパロアルトネットワークスのファイアウォール製品との連携機能が追加された。具体的には、Failsafeが感染を検知したデバイスの不正な通信に関するデータ(C&CサーバーのIPアドレスやドメインなど)を送信し、これらのファイアウォールがポリシーを自動で書き換えて不正通信をブロックできるようになった。

そのほかv6.1では、トリップワイヤ、サイバーアーク、デジタルガーディアとの連携機能なども追加されている。

「感染のエビデンスを積み上げて判断、だからこそ自動化できる」

発表会に出席した米DAMBALLA CTOのニューマン氏は、Failsafeの導入によって、CSIRTが実施するセキュリティアラートの調査分析を自動化し、これまで何時間もかかっていた調査対応が数分、数秒単位に短縮できると説明した。

さらに、従来のセキュリティ製品の多くが「その時点」のデバイスのふるまいや情報だけで判断するのとは対照的に、Failsafeは長期にわたるふるまいを追跡し、分析する点を強調。Failsafeが「感染している」と判断する場合には、すでに多くのエビデンスが収集されており、「確信を持って判断できる、だからこそ〔隔離や検疫などその後の処理の〕自動化もできる」のだと語った。

また、Failsafe単独ではふるまい分析や感染検知の機能だけを提供するが、ほかの製品との連携により、通信の遮断やフォレンジックなどのインシデントレスポンスが自動化できる点も特徴として挙げた。ブルーコートのWebプロキシ、HP TippingPointのIPSなどとも連携する。また、Failsafeが感染デバイスを特定した後に、IBMやSplunkのSIEMとの連携によって、より深いフォレンジックを実行することもできるようになっている。

DAMBALLAジャパンの新免泰幸氏は、Failsafeは企業が導入済みの既存セキュリティ製品を置き換えるものではなく、それらに新たなインテリジェンスを与える役割のものであり、これまでのセキュリティ投資を保護しつつ、セキュリティをより強化、省力化できることを強調した。

「日本におけるセキュリティ人材の不足がポイントだと考えている。〔サードパーティ製品との連携も含めた〕感染デバイス検知と隔離などの自動化により、セキュリティエンジニアにインシデントレスポンスの時間を与える。これがDAMBALLA」(新免氏)