人命や重要社会インフラを破壊する「サイバー物理攻撃」の歴史

松岡氏は、サイバー物理攻撃、サイバー攻撃によるデータ操作、そして内部不正それぞれの具体的な事例も紹介した。

サイバー物理攻撃としては、2003年の北米大停電、2008年のトルコ石油パイプライン爆発、2009年のロシアダム破壊、イランの核燃料遠心分離装置の破壊などの例を挙げた。

たとえば2003年夏に起きた北米大停電。いつもならきらびやかなニューヨークの五番街が真っ暗になるなど、米国北東部と一部カナダを巻き込んだ大停電だった。日本とは異なり、米国の電力システムは中小の電力会社のパッチワーク(組み合わせ)で運営されており、以前から脆弱だとの指摘はあったようだ。

この大停電は、ある会社の送電システムのプログラムの誤作動、そこのオペレーターの人為的ミス、さらには送電線事故の偶発と、きっかけがいくつも複雑に絡み合って発生した。結果として送電線と発電所が連鎖的に閉鎖し、電力の復旧には1日以上を要した。死者は4人、被害額は7000億円と言われている。

では、この大停電はサイバー攻撃により引き起こされたのだろうか。米国とカナダ政府による事後調査結果では「サイバー脅威である評価は灰色」と記されているが、米国家安全保障局(NSA)長官でサイバー軍司令官のキース・アレクサンダー大将が、サイバー攻撃があったことを示唆したとのこと。「この事件はサイバー攻撃だけでおきたのではないが、きっかけになったのはほぼ間違いなさそうだ」と松岡氏は語る。

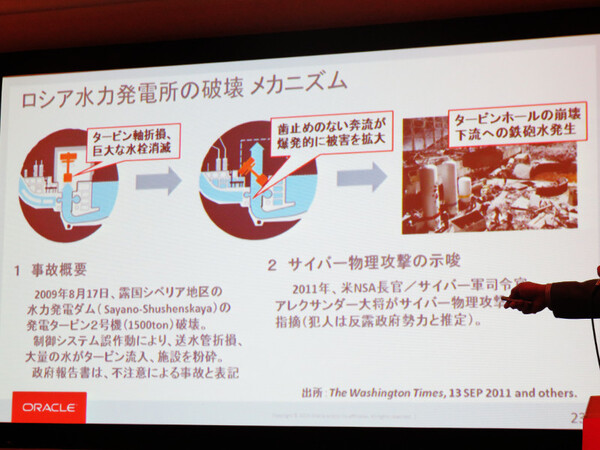

ロシアのダムでは1基1500トンもある水力発電タービンが爆発した。メカニズムは写真の通りだが、75人が命を落とし、修理費だけで1700億円と見積もられている。これについても、先述のアレクサンダー大将がサイバー攻撃だったと指摘しているという。

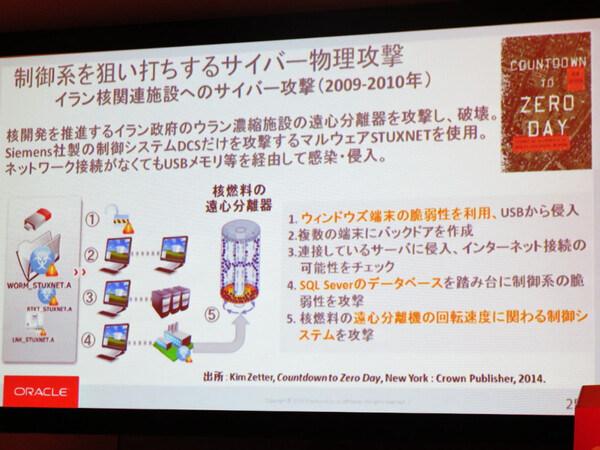

イランの事件は、ウラン濃縮施設の核遠心分離装置が破壊され、2009年から2年間、その稼働が停止したというものだ。マルウェア「Stuxnet」の感染が原因で、発電施設のサイバーセキュリティを担当していたカスペルスキー社の担当者をして「非常によくできている」と言わしめた。攻撃者は米国、あるいは米国とイスラエルだったと報じられている。攻撃の結果、2万機ほどの遠心分離機を交換せざるを得なかったことから、イランの被害は「何百億単位」だろうと松岡氏は推測する。

米軍はすでにサイバー空間を「第5の戦場」と捉えている

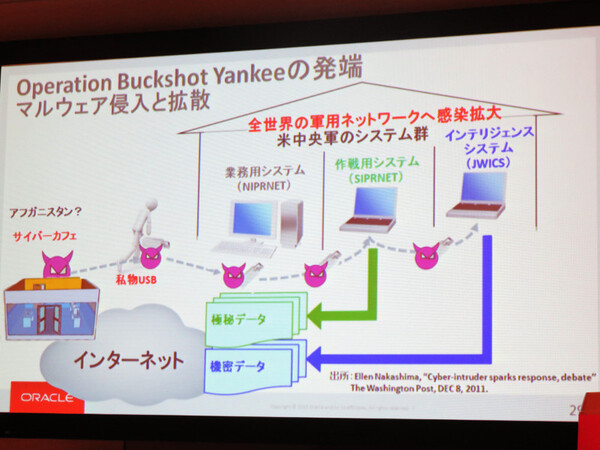

データ操作は、重要データの窃取(機密漏洩)のほかデータ改竄、破壊などを指す。具体的な例として、まず2008年の「Operation Buckshot Yankee(OBY)」が紹介された。

OBYは、前述の脅威分類ではレベル4に該当する。当時米軍は“Niprnet”ことオープン系の業務用システム、“Siprnet”こと極秘データを扱う作戦用システム、そして“Jwics”こと機密データが行き来するインテリジェンスシステムの3層構造を持っていたが、サイバーカフェで利用したと思われる私物のUSBメモリが侵入の発端(感染源)なり、ネットワーク全体に感染したとされる。発見は2008年10月で、除染作業には14カ月かかった。OBYは米軍に大きな衝撃をもたらした、と松岡氏は語る。

「米国が初めて受けた本格的なサイバー攻撃なので、反撃するかという話があった――“ロシアだ”“サイバーでカウンターアタック(反撃)をしかけるか”と。だが、“ちょっと待て”という動きもあり、基本的にはデータを盗むだけの仕組みなので、こちらからサイバー〔攻撃〕で仕返しをすることはないということになったようだ」(松岡氏)

その後“本当にロシアか?”“中国もできるのでは?”と色々な話も出てきたが、いずれにせよこのOBYは米軍のサイバー戦略の転換点となったという。松岡氏は、これを機に「米国にサイバー軍という新しい組織が米軍に生まれた」と述べ、サイバー空間の防衛も部下任せではなく、指揮官の仕事となったと説明する。

データ操作のもう一つの事例が、2014年末のソニー・ピクチャーズ エンタテインメント(SPE)への攻撃だ。営業秘密、個人情報、さらには知財の窃取があり、直接の被害額18億円を含み、被害総額は40億円と言われている。2015年に入ってからは、米政府職員の個人情報漏洩事件がある。この中には、政府で機密情報を取り扱う任務に就くのに必要なクリアランス申請(背景調査、適格性証明書など)のデータも2000万人分も入っており、「個人情報満載。マイナンバーどころではない」と松岡氏は語る。

最後は内部不正の事例だ。エドワード・スノーデン氏が、2013年6月に滞在中の香港で、自身が勤務していたNSAによるインターネット上での情報収集活動(PRISM)を暴露した事件が紹介された。スノーデン氏は170万件の機密情報をダウンロードしたといわれており、現在もロシアに亡命中だ。

こうした攻撃は、いずれも他人事ではない。たとえばサイバー物理攻撃。ドイツでは“インダストリー4.0”、米国では“インダストリアルインターネット”という言葉で、世界的に産業インフラや社会インフラのIoT化の動きが加速している。スマートファクトリー、スマートグリッド、スマートシティができ、さまざまなモノがインターネットにつながっていく世界に向かっている。

「これをどうコントロールするのか。コントロールできなければ……停電、火災、ダムの崩壊、交通遮断、原子炉の暴走などが起こり得るという時代になってしまった」(松岡氏)

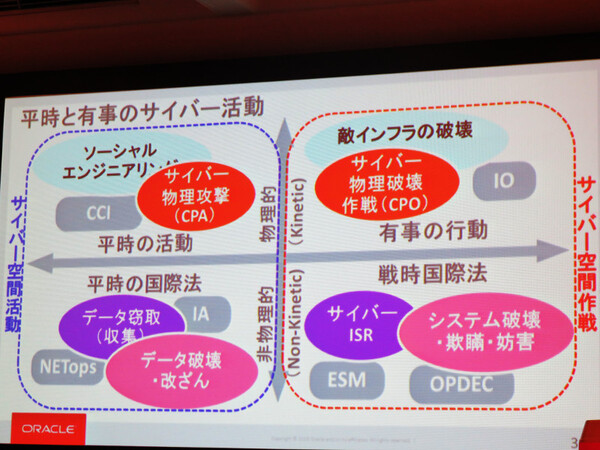

こうした変化を受け、米軍ではサイバー空間を「第5の戦場」と位置付けているという。サイバー攻撃はこれまでの陸上、海上、航空、宇宙のあらゆるドメイン(戦場)に影響するため、フルドメインでの防御/攻撃に取り組む方向性にあるのだという。前述したマトリクスに平時か有事かで対策や権限を分類したもの、そして標的となるインフラの分類などを紹介した。