サイバーセキュリティ対策の重要性は言うまでもないが、現在企業が実施している対策は、果たして脅威の現状やシステムの変化に合ったものだろうか。

昨年12月に開催された「Oracle Cloud Days Tokyo」において、「もはや“入口と出口の水際対策”では不十分」と語ったのは日本オラクルの松岡秀樹氏だ。海上自衛隊OBで、米軍のサイバーセキュリティ対策にも明るい松岡氏が、ここ20年ほどのテロと脅威の歴史を振り返りながら、いまサイバー空間で何が起こっているのかを克明に語った。

日本オラクルでクラウド・テクノロジー事業統括 クラウド・テクノロジー製品戦略統括本部 担当ディレクターを務める松岡氏

「ほとんど戦争」サイバー攻撃激化の背景にある国際情勢の変化

「現在皆さんが直面しているサイバー攻撃というのは、基本的にほとんど戦争と言えます」――。松岡氏の言葉が、静まりかえったセミナー会場に響く。講演が行われたのはパリ同時多発テロ事件からおよそ1カ月後、日本でもアノニマスによると思われるサイバー攻撃事件は後を絶たず、漠然とした不安が社会を覆っていると言ってもおかしくない。

サイバーセキュリティ動向を見るための切り口の一つが「国際情勢」だ。

日本オラクルでクラウド・テクノロジー事業統括 クラウド・テクノロジー製品戦略統括本部 担当ディレクターを務める松岡氏はこの日、米国を中心に国際情勢が影響したサイバーセキュリティの歴史と現状を「サイバーフィジカル攻撃」(物理的な損害を与えるサイバー攻撃)、そして「データに対する攻撃」という2つの側面から語った。

現在に至る国際情勢の流れを作ったのは、2001年9月11日に米国で起こった同時多発テロだ。「戦略環境は著しく悪化し、ほぼこれを契機として『非対称の戦い(アシメトリック・ウォー)』が始まった」(松岡氏)。松岡氏が次に見せたのはイスラム系ラジオ局のWebサイトからの写真。アフガニスタンの若者たちが武器を手に、精悍な顔をしてこちらを見ている。「悲しいがこれが現状。テロ拡散の背景にあるのは、貧困とプライドの相克があるのでは」と松岡氏は語る。

テロと言えば、記憶に新しいのが昨年11月に発生したパリの同時多発テロ事件だ。一般市民の日常をテロが襲ったことに衝撃が走ったが、実はフランスではその前(昨年4月)にTV局がサイバー攻撃を受けていた。「実弾を使わない、サイバー空間でのテロ」もあると、松岡氏は紹介する。

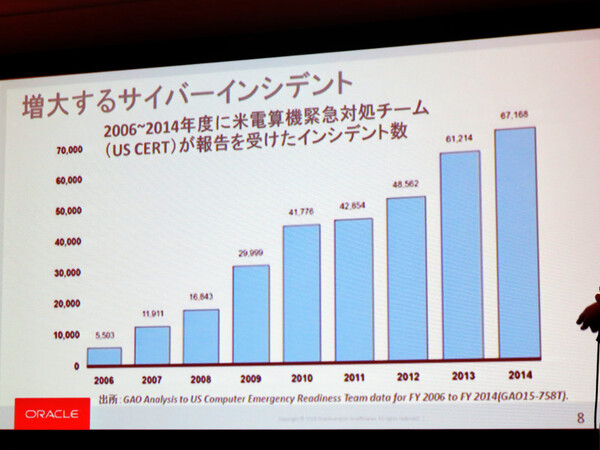

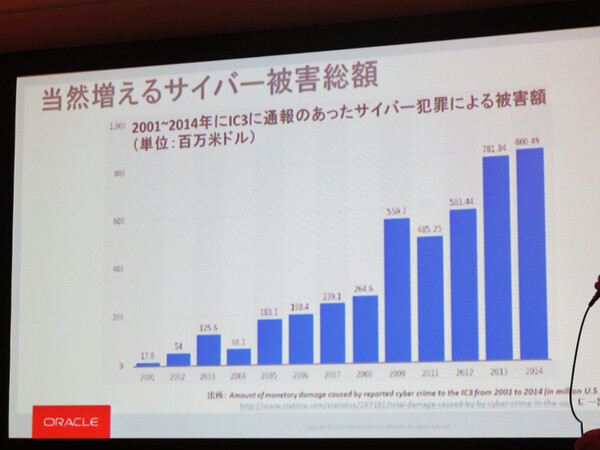

実際、サイバー空間のインシデントは増加の一途をたどっている。米国政府のインシデント対応組織であるUS-CERTのデータによると、US-CERTが報告を受けた件数は2006年の5503件から2014年は6万7168件へと、グラフはきれいな右肩上がりを描いている。サイバー攻撃による被害総額も、2006年が2億ドルを下回るレベルだったのに対し、2014年はその4倍の8億ドルに達している。報告されていないものを考えると、数字はさらに増えるはずだ。

高度な攻撃手法を駆使するのは犯罪者よりもサイバー軍/国家

ではサイバー攻撃の背景となっている動機はなにか? ある調査によると、「サイバー犯罪」が59%、次いで「思想犯(ハクティビズム)」23%、そして国家や国家に準ずるものが行う「諜報活動」が18%を占めているという。そう、攻撃者は金銭目的の犯罪者だけではないのだ。

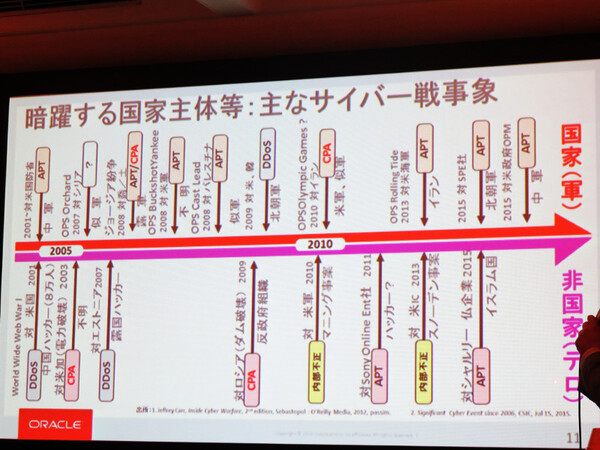

サイバー諜報活動について、松岡氏はここ約15年の主な出来事を記した年表を見せる。国家の関与と国家以外(テロ組織など)に分けたもので、攻撃手法はAPT(長期潜伏型の高度な攻撃)、DDoS、それに内部不正もある。

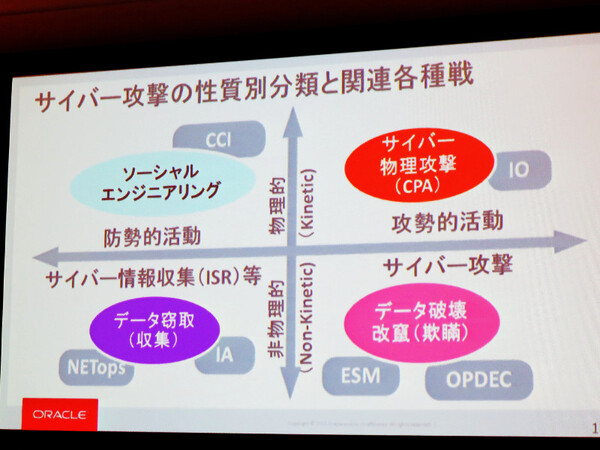

このように、一口にサイバー攻撃と言ってもその実態はさまざまだ。松岡氏は「物理的/非物理的」「防御/攻撃」の2軸で、「サイバー物理攻撃」「データ破壊・改ざん」「ソーシャルエンジニアリング」「データ窃取」の4象限に分類したマトリクスを見せる。

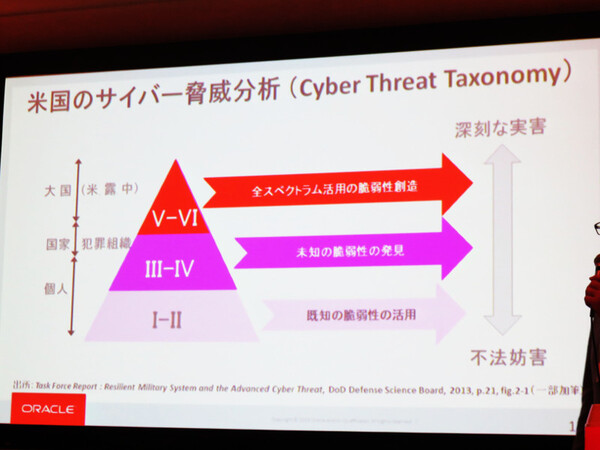

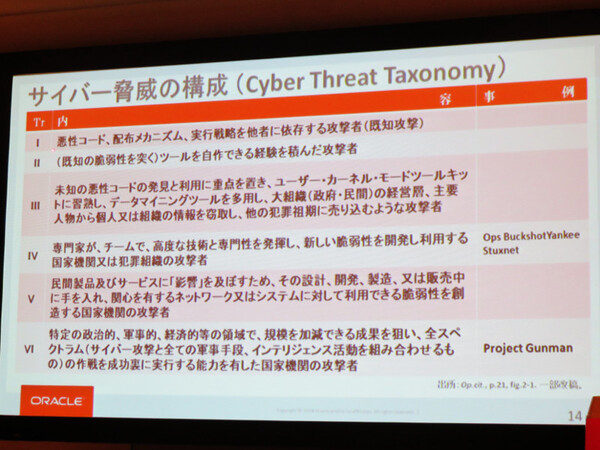

また脅威について松岡氏は、米国防省が行った2013年に委託調査から割り出した6段階評価を参照した。1~2レベルの脅威は既知の脆弱性を活用したもの、3~4レベルは未知の脆弱性を発見し活用するもの、そして重度の5~6レベルは攻撃者自身が脆弱性を“作り出す”ものである。

この脅威レベルは、攻撃者の身元と関係しているという。大まかに言えば、個人の攻撃者は1~3レベル、巨大な犯罪組織や国家は4~5レベルの脅威を攻撃に利用する。しかし、6レベル(最高レベル)の脅威を利用できるのは「巨大なサイバー戦能力を持つ国」とされており、松岡氏が引用したレポートでは米国、中国、ロシアとなっている(「主観によって異なるだろう」と松岡氏)。