フォーティネットは12月4日、同社が運営するグローバルな脅威インテリジェンス/セキュリティ調査研究部門「FortiGuard Labs(フォーティガード ラボ)」の日本における立ち上げを発表した。発表会では、同ラボの取り組みと日本市場における役割、さらに日本をターゲットとした最新のサイバー攻撃動向が紹介された。

FortiGuard グローバルセキュリティストラテジストのデレク・マンキー(Derek Manky)氏

日本担当のセキュリティストラテジストに就任した寺下健一氏

最新の脅威インテリジェンスを日本に発信、関連組織との連携も強化

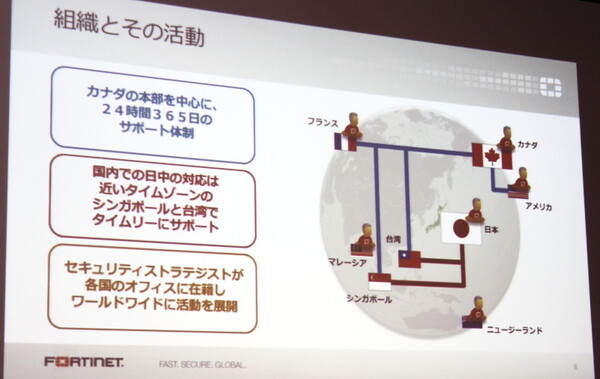

カナダに本部を置くFortiGuard Labsは、グローバル7カ国で200人以上の規模を持ち、世界のサイバー脅威動向を24時間365日モニタリングしている。マルウェアやボットネットの監視、マルウェアのリバースエンジニアリング(コード解析)、同社セキュリティ製品向けのシグネチャ作成、ゼロデイ攻撃の分析などが主な活動だ(関連記事)。

アジア圏では、すでにシンガポールと台湾でFortiGuard Labの活動が始まっており、日本はそれに続く立ち上げとなる。フォーティネットでは、アジアを今後注力すべき地域と位置づけており、日本のラボでは特にシンガポール/台湾との連携を重視しているという。

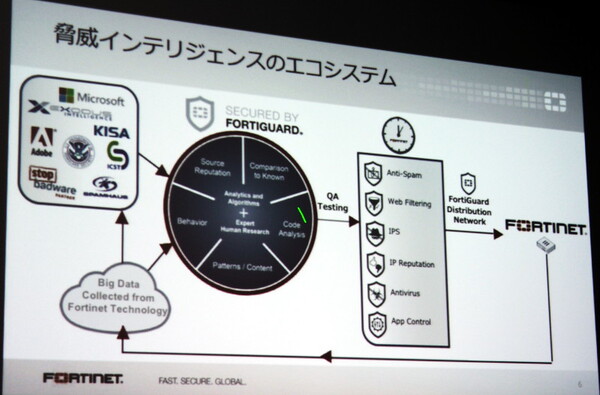

FortiGuardでグローバルセキュリティストラテジストを務めるデレク・マンキー氏は、FortiGuardの強みはインターネット上でグローバルに散在する220万台以上の“センサー”情報だと語る。同社の次世代ファイアウォール/UTM「FortiGate」は、220万台以上の出荷台数を誇る。つまり、FortiGateのような同社製品が検知し、FortiGuardに収集されるマルウェアやサイバー攻撃の情報が、その他の情報と合わせ、ラボでの分析を経たうえで脅威インテリジェンスとしてフィードバックされるわけだ。

また、入手した脅威インテリジェンスを幅広い業界に発信していくことも同ラボの役割だと、マンキー氏は説明する。各業界セクター内では情報共有の仕組みができつつあるが、そこで情報流通が止まってしまうという問題があるため、「セキュリティベンダーの役割として、これを他の業界にも共有していく」(マンキー氏)取り組みを行っているという。

では、今回の日本におけるFortiGuard Labの立ち上げはどのような意味を持つのだろうか。

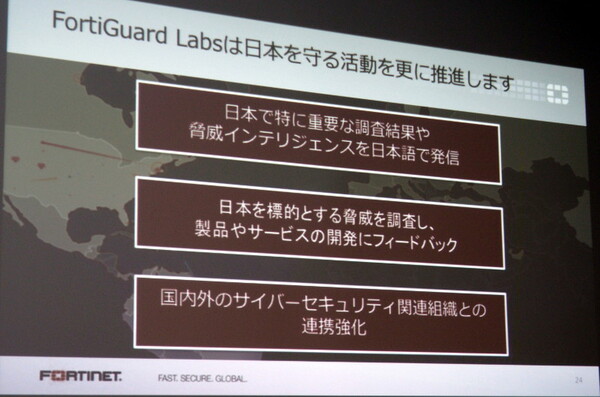

FortiGuardで日本担当のセキュリティストラテジストに就任した寺下健一氏は、当面の取り組みとして、「日本語による脅威インテリジェンスや調査結果の発信」「日本を標的とした脅威の調査と製品/サービスへのフィードバック」「国内外のセキュリティ関連組織との連携強化」の3つを挙げた。

寺下氏は、以前から、日本でのラボ立ち上げを望む声は顧客から出ていたと述べる。「特に、日本の状況に特化した脅威インテリジェンスを提供してほしいと」(同氏)。また「セキュリティ関連組織との連携」については、JPCERTなどの公的機関のほか、さまざまな業界にあるセキュリティ連絡組織などとも連携を図っていく方針だと説明した。

こうした取り組みに加えて、今後、さらに日本の顧客に対するレスポンスタイムを早めていく取り組みにも注力していく方針。現在、日本においてもリサーチ用のシステム環境を準備中だと語った。

来年はワームがリバイバルする? 最新脅威動向も紹介

発表会では、日本およびグローバルの最新脅威動向、来年に予想される新たな脅威動向も紹介された。

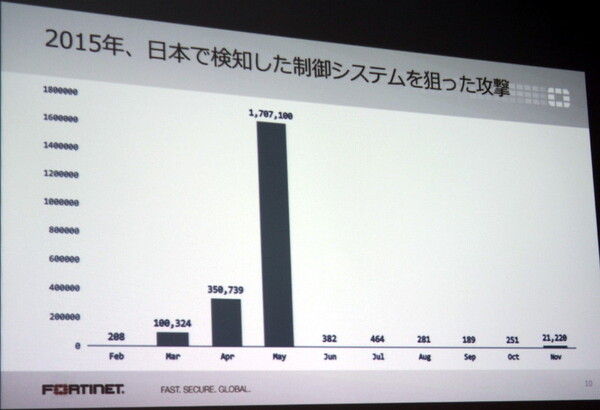

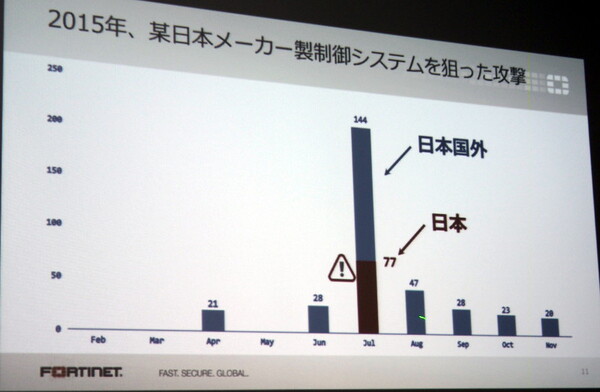

まず今年国内で注目された脅威動向として、寺下氏は、製造機械やプラント、社会インフラなどの「制御システム」を狙った攻撃が増加したことを取り上げた。FortiGuardの調査によると、今年5月には国内で170万件を超える攻撃(および攻撃準備)が実行されたという。

寺下氏は、こうした制御システムの世界では、汎用プロトコルの採用などによって通信が徐々にオープンになりつつある一方で、セキュリティがほとんど考慮されていないという“ギャップ”があり、そのギャップが狙われていると指摘。今後増加が予想されるIoTデバイスでも同様の懸念があるため、「インターナルセグメンテーションファイアウォール」(内部セグメントにファイアウォールを配置する)という新しいコンセプトが必要になるだろうと語った。

もう1つの国内トピックとして、寺下氏はオンラインバンキングのユーザーを狙うマルウェア「Shifu」が数多く検出されたことを挙げた。日本を中心に多数検出されたあるShifuダウンローダーでは、サンドボックスの回避を試みる仕組みも備えていたという。

一方でマンキー氏は、2016年以降に登場すると考えられる新たな攻撃手法を紹介した。

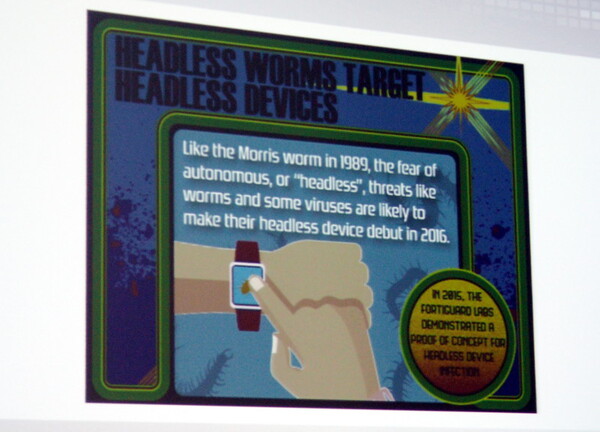

幾つかの攻撃では、スマートデバイスやIoTデバイスの普及と増加が大きく関係するという。具体的には、PCやサーバーを介在しない「デバイスからデバイスへの攻撃」の増加、スマートウォッチなどのデバイスをターゲットとした「ワームの蔓延」などだ。ここ数年、影を潜めているワームだが、通信機能を備えつつも構造の単純なIoTデバイスを狙うことで、過去最大の感染規模を超える「2500万~3000万台規模の感染が考えられる」(マンキー氏)という。

またPC/サーバーへの攻撃では、今年流行した“ブラストウェア(Blastware)”と呼ばれる手法がより洗練され、来年には「ゴーストウェア(Ghostware)」が登場するだろうと語った。ブラストウェアでは、攻撃者にまつわる痕跡を残さないように、データを盗み出した後のドライブを破壊(完全消去や暗号化)する。しかしゴーストウェアの場合は、データを盗み出した後、痕跡を自らすべて消去する。

そのほか、クラウド/仮想化環境におけるゲストマシンから他のゲストマシンへの攻撃、サンドボックス環境では無害な動作しかしない“2つの顔を持つマルウェア”など、すでに登場している攻撃手法が来年にかけて洗練されていくだろうと、マンキー氏は語った。