年金機構など遠隔操作ウイルスによるサイバースパイ、「攻撃者の素性」も解説

「Emdivi」使い多発する日本への標的型攻撃、ラックが詳細報告

2015年06月17日 06時00分更新

セキュリティ対策企業のラックは6月16日、日本国内の企業や組織を標的に展開されていると考えられるサイバースパイ活動への注意喚起を行った。発表会では、攻撃で使われる遠隔操作ウイルス「Emdivi(エンディビ)」の特徴や推測される攻撃者像、また標的型攻撃による被害を防ぐためのポイントが説明された。

ラック 最高技術責任者(CTO)の西本逸郎氏

ラック サイバー救急センター長の内田法道氏

発表会には、ラックからCTO 西本逸郎氏とサイバー救急センター長 内田法道氏が出席した。また、Emdiviマルウェアの解析を行ったマクニカネットワークス セキュリティ研究センター センター長 政本憲蔵氏も、オンラインで参加した。

Emdiviによる被害に「まだ気づいていない組織も多いのでは」

今回説明されたEmdiviを使った攻撃は、カスペルスキーが今月4日に報告したAPT攻撃「BLUE TERMITE」(関連記事)と同一のもの(ただしEmdiviはマルウェア、BLUE TERMITEは一連の攻撃キャンペーンの名称)。日本年金機構で発覚した情報漏洩事件も、多くの特徴が一致することから同じ攻撃キャンペーンの一部と推測される。

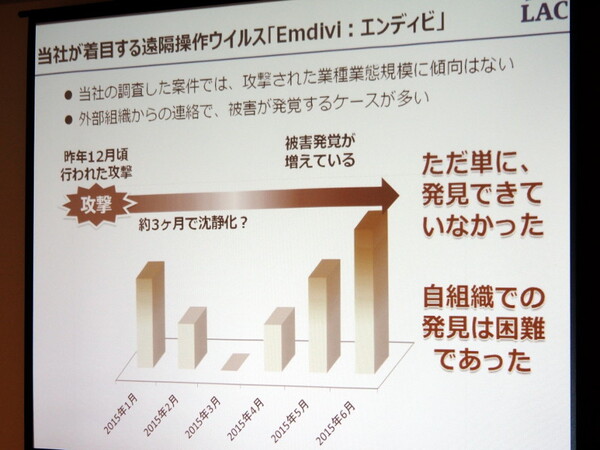

内田氏によると、顧客からの依頼によりラックが調査に当たったインシデントの中で、昨年(2014年)12月ごろからこのEmdiviの感染被害が見られるようになったという。ターゲットとなった組織には「業種/業態/規模に特定の傾向はない」、また「最近感染したわけではなく、4月より前に感染していた可能性が高い」と同氏は分析する。

またEmdivi感染被害の多くは、JPCERTやNISCといった外部組織からの連絡がきっかけとなって発覚しており、「ターゲット組織が自ら発見するのは困難だったのでは」と内田氏は説明した。「したがって、現在もまだ感染に気づいていない組織も多いと思われる」(同氏)。

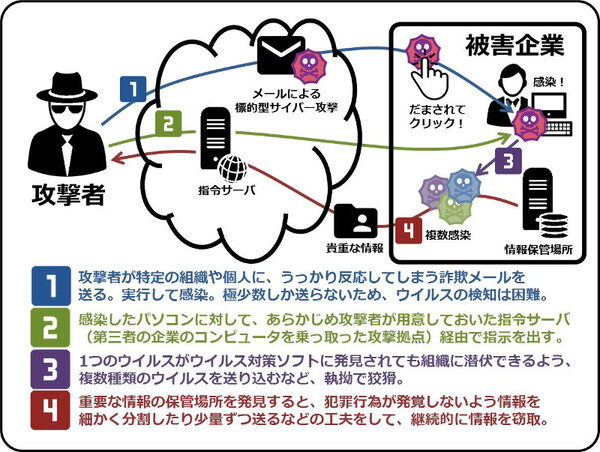

標的型攻撃メールとEmdiviによる、組織への侵入と攻撃の流れ

マクニカネットワークスの政本氏は、同社で捕捉した65個のEmdiviサンプルの分析結果を明らかにし、そこから推測される「攻撃者の素性」について語った。なお、捕捉した中で最も古いサンプルは2013年9月までさかのぼるという。

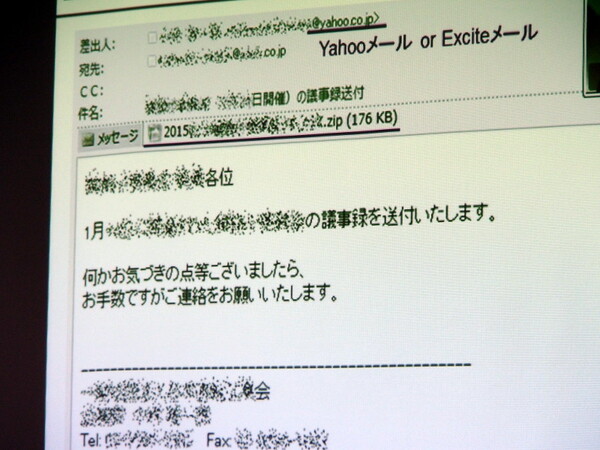

年金機構事件と同様に、ターゲット組織へ最初の侵入を図る標的型攻撃メールは、ヤフーやエキサイトのフリーWebメールアドレスから送信されていた。添付ファイルはLZHまたはZIP形式で圧縮されており、本文はごく自然な日本語文で、添付ファイルを開くよう誘導する。

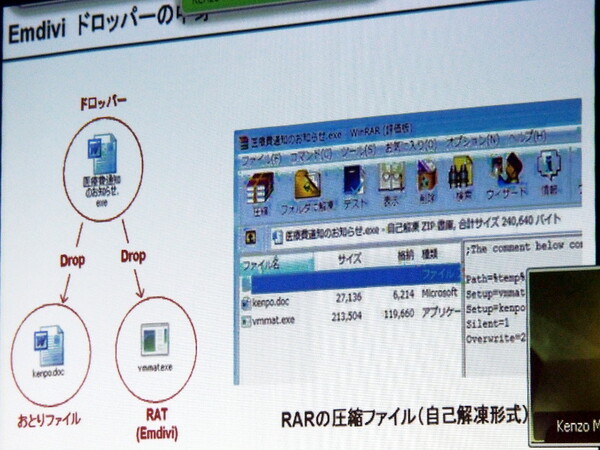

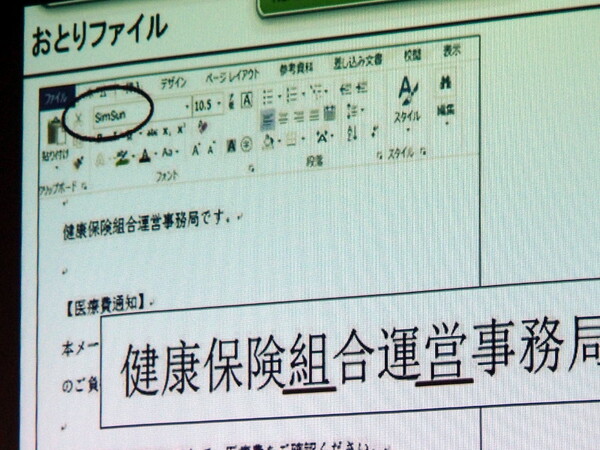

圧縮ファイルを解凍すると、PDFやOfficeのドキュメントを偽装した実行ファイル(exeファイル)になる。これは「ドロッパー」と呼ばれ、実行するとひそかにEmdiviがPCにインストールされる。ただし、同時に無害な“おとりドキュメント”のファイルも生成されるため、ユーザーはマルウェアがインストールされたことには気づきにくい。

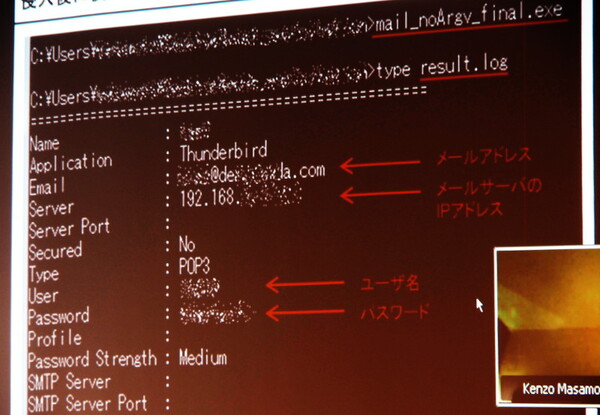

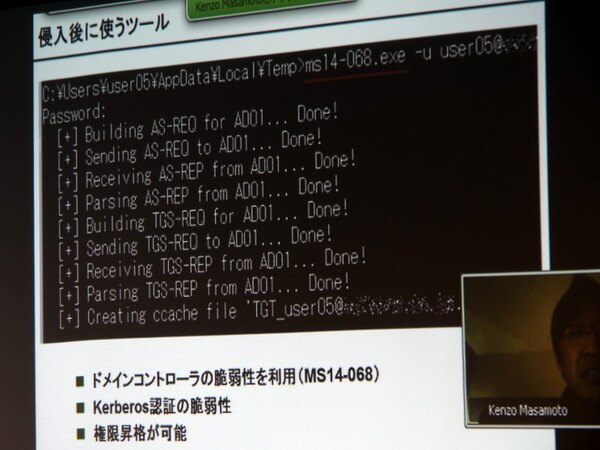

EmdiviがインストールされたPCは、外部のC&Cサーバー(攻撃指令サーバー)を介して攻撃者がリモート操作可能になる。攻撃者は、さらに攻撃ツールを送り込んで、具体的な攻撃に着手する。政本氏はその一部として、「ブラウザに記憶されているパスワードの窃取」「メール通信の盗聴やアカウント乗っ取り」「Windowsパスワードの窃取」「ドメインコントローラの脆弱性を突いた権限昇格」といった攻撃を紹介した。

なお、すでにカスペルスキーなども報告しているとおり、今回の攻撃で使われるC&Cサーバーの大半は日本国内にあるという。「一般企業のWebサイトなど、co.jpドメインのサーバーが悪用されているものがほとんど。一部、攻撃者が元々使っていたと思われる香港や米国のIPアドレスもあった」(政本氏)。

Emdiviから透けて見える攻撃者の素性は「個人でなく組織」

ちなみに、攻撃の中で生成される“おとりドキュメント”には「医療費通知のお知らせ」「セミナーへの参加申込書」「収支計算書」などのファイル名が付いていたが、ドキュメント本文には中国語フォントや不自然な日本語が見られたという。

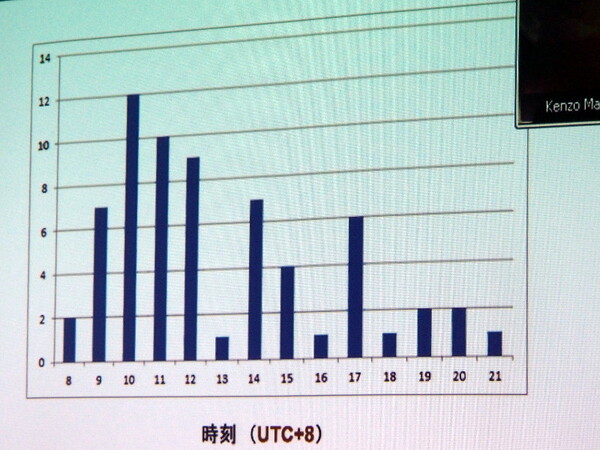

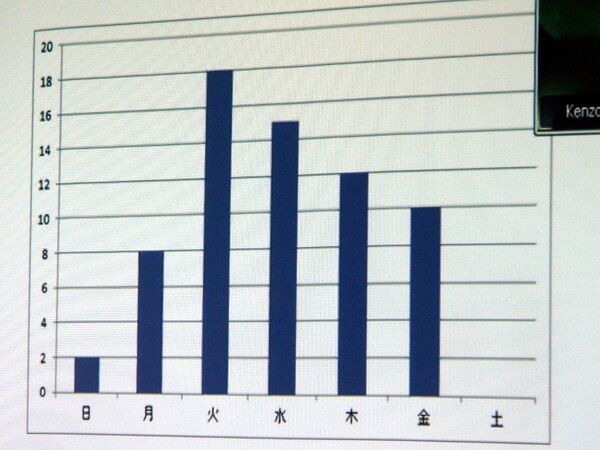

さらに政本氏は、Emdiviのファイル作成日時に注目し、中国語フォントが使われる地域のタイムゾーン(UTC+8。中国や香港、台湾などの地域)と仮定して集計。その結果、平日のデイタイムに作成されたものが多かったことから、「個人ではなく、何らかの組織によって(業務として)作成されたということが強く推測される」と述べた。

ただし、中国人民解放軍など特定の国家組織がこの攻撃に関与しているのではないかという質問に対しては、「(何らかの)国家が背景にあることを示す状況証拠は、現在のところは確認していない」と述べるに留まっている。

(→次ページ、年金機構事件で教訓とすべきこと、今なすべきこと)