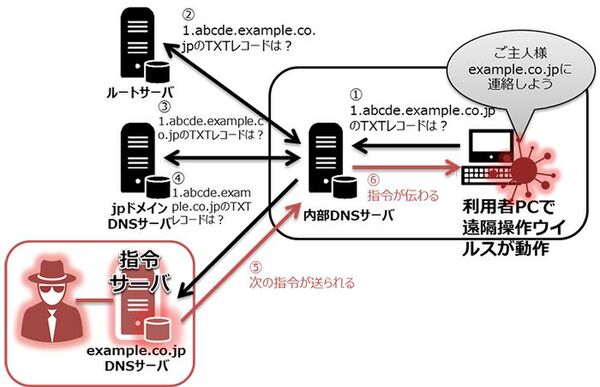

2月1日、ラックは遠隔操作ウイルスに対する指令の伝達手段としてDNSパケットを悪用する事案を初めて確認し、注意喚起情報として公開した。攻撃者は、DNSサーバーを模したC&Cサーバーを構築し、企業内で活動する遠隔操作ウイルスが、通常のDNS要求を模したリクエストをC&Cサーバーのドメインに送り、指令の伝播を実現していた。

これは同社が展開する緊急対応サービス「サイバー119」で調査した複数の案件で発覚したもの。昨年後半に複数の大手企業様よりの調査依頼を受け、ラックのフォレンジック担当者が問題のPCを調査した結果、企業内の情報を盗み出す目的で使用される遠隔操作ウイルス(RAT:リモートアクセスツール)が潜んでいたことを発見。この遠隔操作ウイルスを解析したところ、攻撃者との指令伝達にDNSの通信を使用するDNSトンネリングとも言われる手口であることが確認されたという。ラックが緊急対応した事案でこの手口が使用されたケースは初めてだという。

DNSはPCやスマートフォンなどインターネット接続機能を持つ機器であれば必ず使用しなければならず、影響を受ける可能性のある機器が非常に多い。また、DNSサービスへのアクセスを防ぐには、攻撃者が用意したDNSサーバのドメイン名を知る必要があるうえに、ドメイン名を知っていてもそのアクセスの制限は容易ではない。

企業としてログとして記録していないところも多いため、対応は困難だという。少なくとも遠隔操作ウイルスが不正なDNS通信を行っているか否かを調査し、不正な通信が発見された場合には、速やかに遠隔操作ウイルスの対策を行なう必要があるという。