実は20以上のリアルなインシデントが仕込まれていた!

10時に始まった演習は、5時間以上をかけて15時45分に終了した。その後、川口氏が演習で行われたサイバー攻撃の内容を解説した。

川口氏によると、今回の演習には20以上のインシデントシナリオが仕込まれていたという。「通常は、これほどたくさんのインシデントが一度に発生することはないし、ドキュメント化や環境整備もされているのでもっと対応もしやすいだろう。今回は演習だからこそ、とにかくいろいろ体験してもらうことにした」。

たとえば、古いバージョンのJavaの脆弱性を突き、ECサイトのトップフレームにiFrameを挿入する改竄を実施、マルウェア(RAT:リモートアクセスツール)に感染させる攻撃では、サーバーで空きっぱなしになっていたFTPポートが悪用された。「経験上、世の中の4分の1のケースでは(FTP)クライアントのパスワードが漏洩し、そこからやられてしまっている。今どきFTPか、と思うかもしれないが、顧客が使っているならば使うなとは言えない。バージョンアップなどのセキュリティ対策は、常に頭に入れておきたい」。

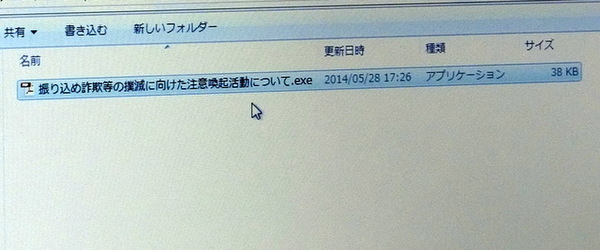

メールを使った標的型攻撃も行われた。メールにはPDFファイルに見せかけた実行形式ファイルが添付されており、うっかりダブルクリックすると、表面上は何も起きずに消えてしまう。「最近では、わざわざ開封確認の電話をかけてきてファイルを開かせるという、新手の手口も増えている。注意してほしい」。

また、アカウントリストにないアカウントでのSSHログインが発生しており、放置するとOSをシャットダウンさせるというインシデントもあった。「サイバー119サービスでは、相談件数の多いインシデント。(SSHの)TCPポート番号を変えるだけでも対策の効果はある。また、リモートログインのログはよく見ておいてほしい」。

「Apache Struts」の脆弱性を突き、バックドアからコーポレートサイトのトップページが改竄されるインシデントでは、社内からサイトにアクセスしても改竄がわからないという手の込んだ攻撃内容になっていた。こうした攻撃は、発見や対処、改竄の公表が遅れて事故が長期化する原因になると、川口氏は説明する。「(社内アクセス時のリダイレクト先を変えるなど).htaccessファイルが書き換えられており、社内からアクセスしても正常な表示しかされない。しかも、(こうしたインシデントでは)調査漏れが非常に多く、何度もやられるケースが多い」。

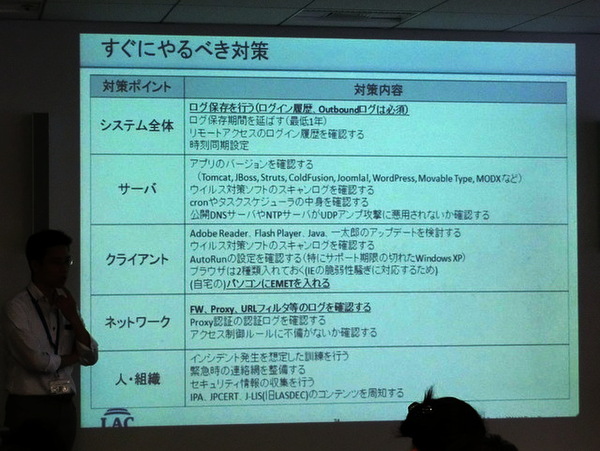

攻撃の手口を解説したあと、川口氏は今すぐできる/やるべき対策を一覧表で示した。具体的にはログの長期保存、時刻同期の設定、アプリケーションのバージョン確認、ウイルス対策ソフトのスキャンログの確認(定時スキャンで見逃したものがある可能性もあるため)、マイクロソフトの脆弱性緩和ツール「EMET」の導入、アクセス制御ルールの不備の確認などである。

(→次ページ、結果発表!優勝+金一封は誰の手に?)