4月14日、ラック、セキュアブレイン、Doctor Web主催の「被害急増! 不正送金ウイルスから身を守れ」セミナーが開催された。アメリカやロシアで荒稼ぎした不正送金マルウェアは、日本を新たなターゲットに狙いを定めた。銀行、ユーザー、セキュリティベンダーに打つ手はあるのか。不正送金ウイルスの手口や実態、対策を聞く。

激増する不正送金被害、昨年の被害総額は約14億円

今年1月30日、警察庁が発表した「平成25年中のインターネットバンキングに係る不正送金事犯の発生状況等について」によると、昨年6月から不正送金被害が急増しており、被害総額は約14億円に上るという。

こうした不正送金犯罪は、すでに世界各国で観測されている。そして、今回日本を襲っている不正送金ウイルスのZbot、SpyEye、Citadelなどの手口は、実は2008年、イギリスに甚大な被害をもたらした不正送金事件と同じ手口と、ラック コンサルタント 三宅康夫氏は言う。

ラック コンサルタント 三宅康夫氏

三宅氏は、不正送金ウイルスは2005年に作成され、2008年にイギリスへと渡り、2010年にアメリカを襲撃、ユーザー含むセキュリティ対策が進んだことから、新たな標的を求めて日本へやってきたと説明する。三宅氏は、銀行および預金者の協力を得て調査した結果から、現在判明している内容を次にようにまとめた。

- 【標的】

- メガバンクや主要な地銀。

- 【攻撃者】

- 組織化された犯罪集団。組織化された犯罪者集団。スキルは高く、銀行が対策を行っても数日間で回避し、執拗に狙い続ける傾向がある。しかも、大きく3つのグループに分かれ、それぞれ得意とする銀行を狙う。対策レベルのより低い銀行へ攻撃をシフトしている模様。

- 【攻撃対象】

- 脆弱性が狙われる。既知の脆弱性であれば、JavaとAdobe Flashが圧倒的に多い。未知の脆弱性では、IE、Windows、Office、Java、Adobe Flashが多い。

- 【主な感染経路】

- ウイルス添付メールで添付を開く、脆弱性を悪用されたサイトのリンク付きメールでリンクをクリックする、脆弱性を悪用されたサイトを閲覧してウイルス感染するなど。

- 【被害OS】

- Windows XP/Vista/7が大半を占める。特にXPが多いというわけではなく、市場シェア通りのパーセンテージで被害が発生している。Windows 8は今のところ被害報告を受けていない。セキュリティ強度が高いとも言えるが、攻撃ツールがまだWindows 8に対応していないことも考えられる。

「現在、攻撃は個人と法人ともに激増している。特に法人は被害額が大きく、送金状況によっては黒字倒産の可能性も考えられる」(三宅氏)。

一度感染したら駆除されず2週間以上も感染したまま?

国内の状況については、セキュアブレイン 取締役兼CTO 星澤裕二氏からも報告があった。

セキュアブレイン 取締役兼CTO 星澤裕二氏

星澤氏は、セキュアブレインのフィッシング対策製品「PhishWall」で、不正送金対策機能を提供する「PhishWallプレミアム」の導入20社と約250万のPhishWallクライアントユーザー(2014年3月現在)から得られたデータを元に、現在国内で発生している不正送金ウイルスの検知状況をグラフで示した。

これは、PhishWallプレミアム導入企業のWebサイトにPhishWallクライアントがアクセスしたとき、そのクライアントが不正送金ウイルスに感染している場合の検知数だ。グラフを見ると、2013年後半から突如増え、2014年3月までに国内の約3万9000台で検知されている。

PhishWallプレミアムの国内導入企業で、WebサイトにアクセスのあったPhishWallクライアントから不正送金ウイルスを検知した数

さらに、感染したクライアントのウイルス駆除状況を見ると、1日未満で駆除されたクライアントは23.8%であるのに対し、約4割は2週間以上も感染したままであることが分かった。

国内のクライアントPCの感染日数

「PhishWall製品は、一時的に不正送金ウイルスを無効化する機能があるが、完全駆除するにはウイルス対策ソフトが必要だ。本製品のユーザーの多くがウイルス対策ソフトをインストールしていると想定した場合、その駆除が効いていないのかもしれない」(星澤氏)。

不正送金ウイルスに感染すると、大きく2つのパターンの攻撃が発生する。1つは、正規の銀行サイトにアクセスしたとき、ウイルスがポップアップ画面を出してIDやパスワード、第2暗証番号、合い言葉を入力させる攻撃。もう1つは、送金するとき、ウイルスが裏で勝手に送金先や送金額を変えてしまう攻撃だ。送金が完了したときに表示される確認画面もウイルス側が改ざんするので、ユーザー側で気付くのは難しい。

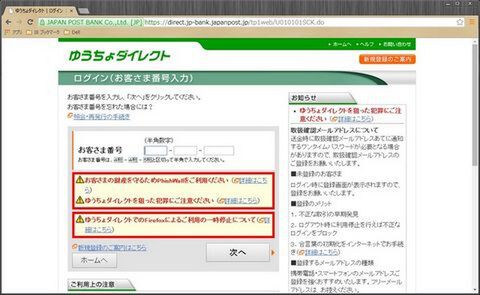

例として、星澤氏はSpyEyeの旧バージョンに感染したPCから、ゆうちょダイレクトにアクセスするデモを行った。通常、ゆうちょダイレクトのログインページへ行くと、不信なメールやフィッシングサイトに対する注意喚起が表示され、下部の「ログイン画面に進む」ボタンでログインページに進む。そのログインページでも、注意喚起が赤く表示されている。

ゆうちょダイレクトのログインページには通常、赤い囲みと文字で注意喚起が書かれている

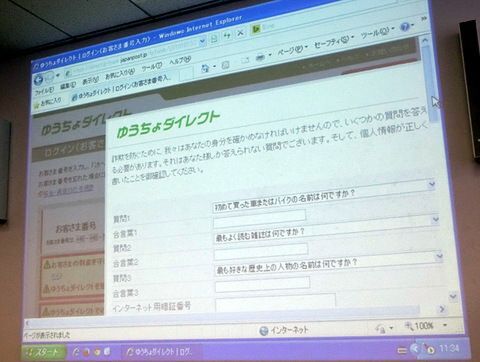

一方、感染したPCからアクセスすると、「ログイン画面に進む」ボタンを押した後に、本当はログイン処理をした後に表示されるはずのポップアップ画面が突然現れる。これはウイルスが表示させた画面で、合い言葉などを入力すると、それはそのまま攻撃者へと送信される。

ウイルスが偽画面を表示して合い言葉を搾取

このほか、正規サイトのトップページにある注意喚起ページのリンクを削除してから表示して、危機意識を薄れさせる工作も行なう。

対策として、星澤氏は「まずユーザーであれば、(少なくとも既知の攻撃を防ぐためにも)ウイルス対策やスパムメール対策、脆弱性対策を引き続き実施すること。金融機関であれば、リスクベース認証やアウトオブバンド認証、異常検出などの取り組みを強化し、また不正送金対策製品の導入もお勧めする」とした。

(次ページ、ロシアでは1年で約40億円の被害も)